使用 SAML 2.0 配置单点登录 ( SSO ) 用于 ADFS

PAM360支持SAML 2.0,十分便于与身份管理解决方案进行集成、进行单点登录。PAM360扮演服务提供商(SP)角色,并使用SAML2.0与身份提供商(IDP)进行集成。集成主要用于提供关于服务提供商(SP)到身份提供商(IDP)的详细信息,或者相反。一旦将IDP集成到PAM360,用户只需登录到IDP,即可从相应的身份提供商的用户界面自动登录到PAM360,不必再次输入登录凭证。

微软的活动目录联合认证服务( ADFS )10.0 支持 SAML 集成以提供 SSO 服务。 如果您的团队或组织使用ADFS服务,您可以将PAM360与ADFS集成,并为 PAM360用户启用SAML SSO。 要将PAM360与ADFS 10.0集成,请参考以下步骤:

- 步骤 1:在ADFS 10.0中执行前提条件

- 步骤 2:在PAM360中提供有关ADFS的所需明细,以启用SSO服务

步骤 1:在ADFS 10.0中执行前提条件

请先登录PAM360并导航到管理 >> SAML单点登录,在SAML单点登录配置页,下载步骤 1 中的SP数据XML文件。 请参考以下步骤:

- 导航到开始 >> 所有程序 >> 管理工具,打开AD FS 10.0 管理。

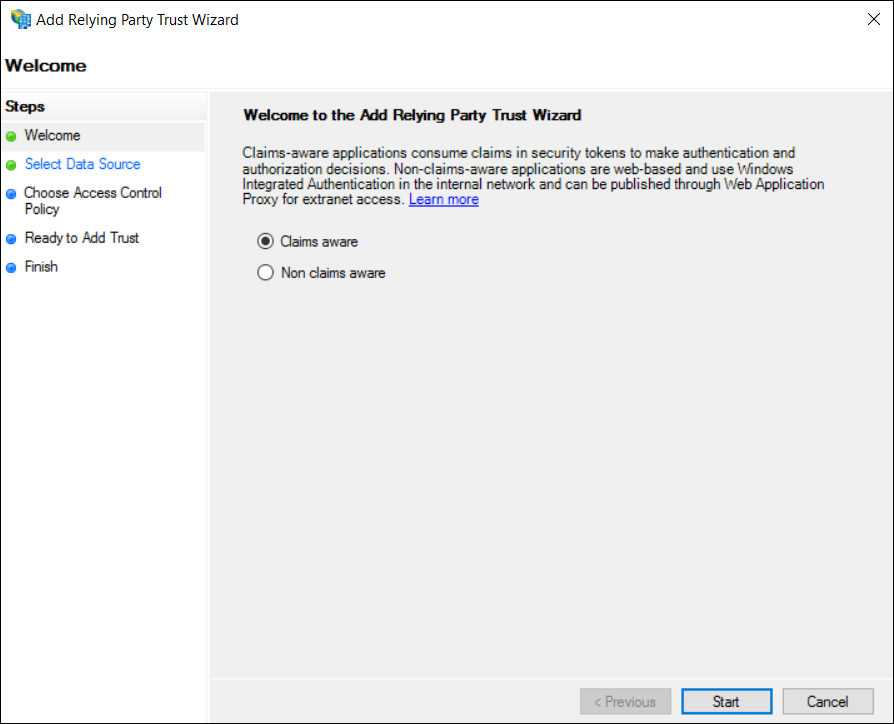

- 第一步是在AD FS 10.0中添加PAM360明细,在信任关系下,右键点击依赖方信任,并从下拉菜单中选择添加依赖方信任,页面将打开一个向导窗口,如下图所示:

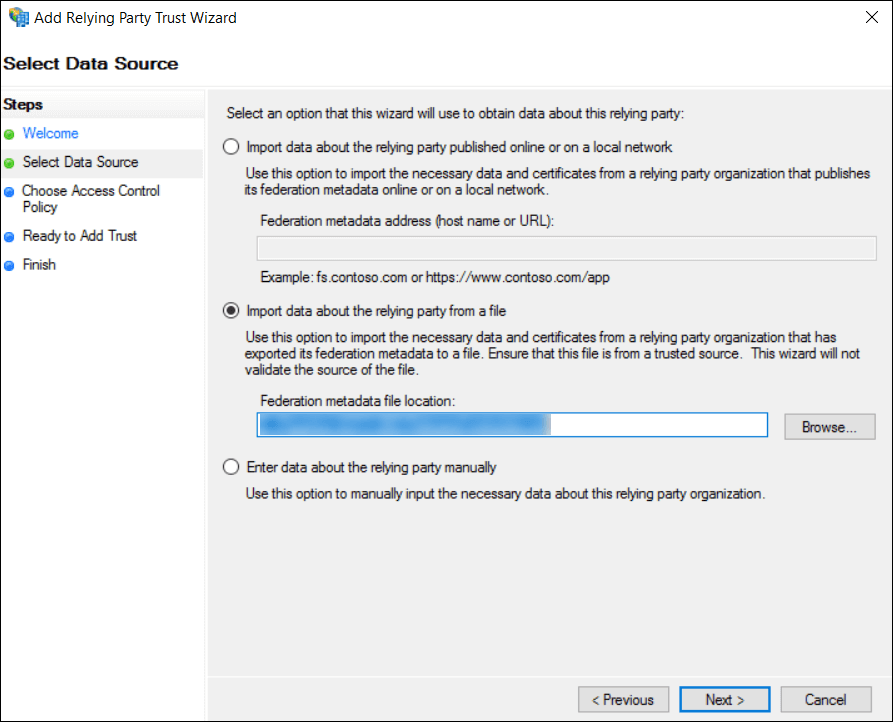

- 点击开始,继续执行下一步,点击选择数据源,然后选择第二个选项,从文件中导入有关依赖方的数据,点击浏览,导入之前从PAM360下载的XML文件,然后点击下一步。

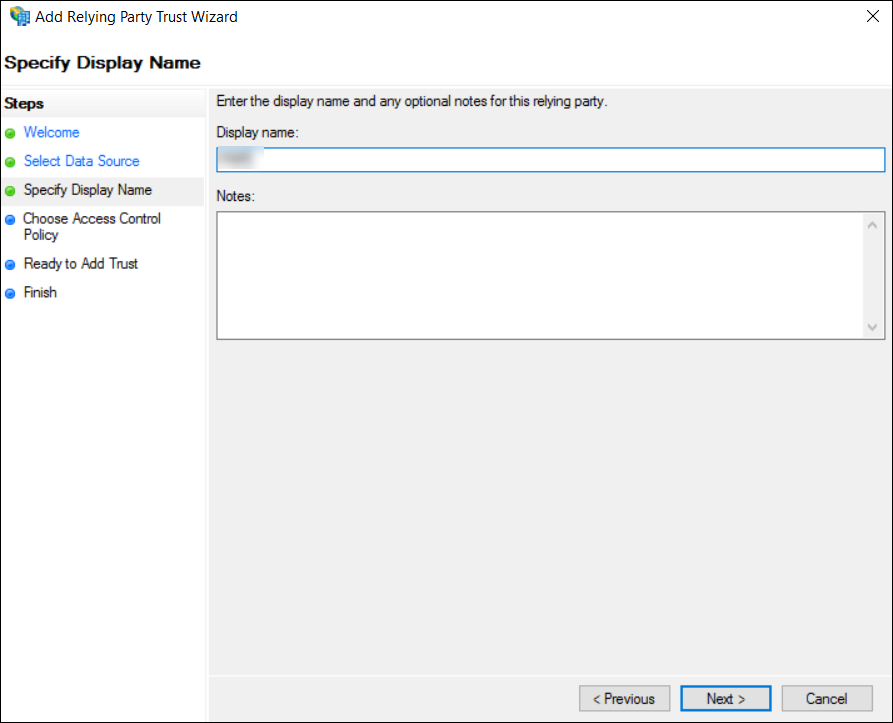

- 在该步骤中,设置显示名称,例如“PAM360” ,然后点击下一步。

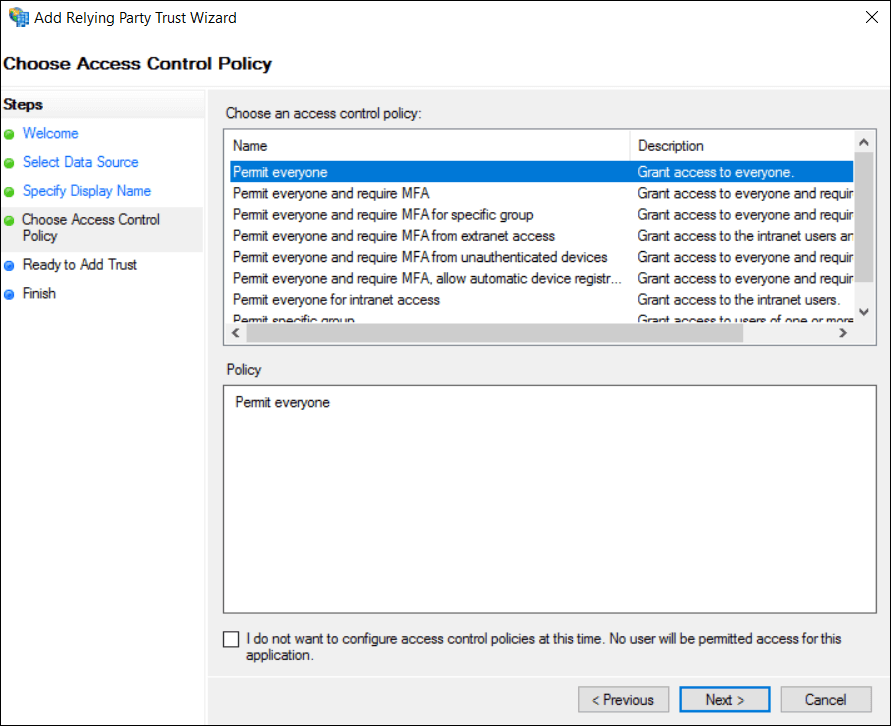

- 选择访问控制策略:请在这里选择第一个选项允许所有人并继续。

- 跳过准备添加信任步骤, 然后点击关闭。

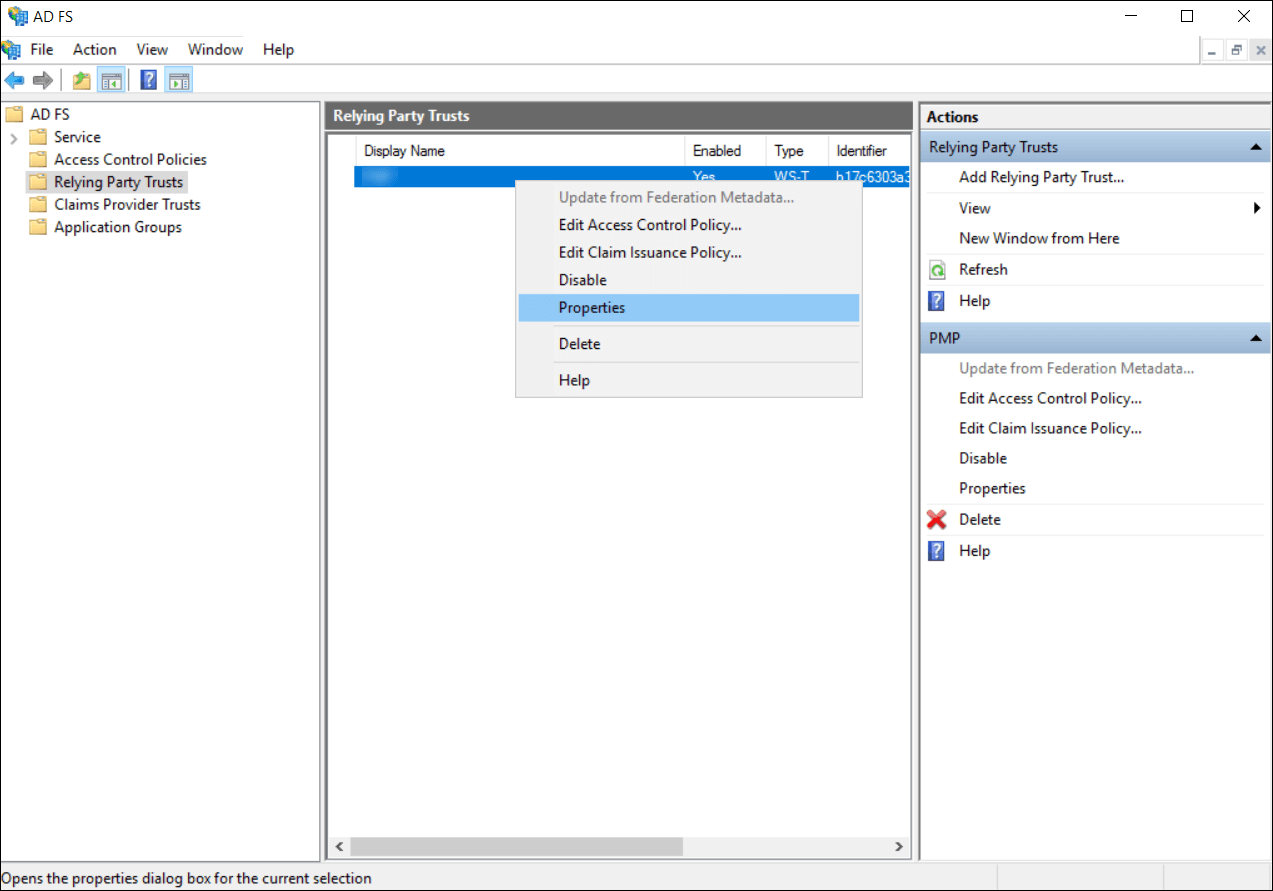

- PAM360现在将显示在"依赖方信任"列表中,右键点击该图标,然后从下拉菜单中选择属性,如下所示:

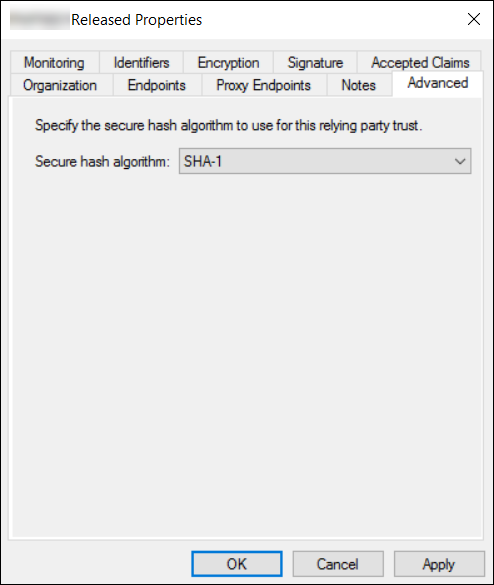

- 在打开的对话框中,切换到"高级"选项卡并指定[SHA 1]作为安全哈希算法,点击确认关闭窗口。

- 右键点击PAM360,选择编辑声明保证策略。

- 在打开的对话框中,点击保证传递规则下的添加规则。

- 将转换传入的声明作为声明规则模板,点击下一步。

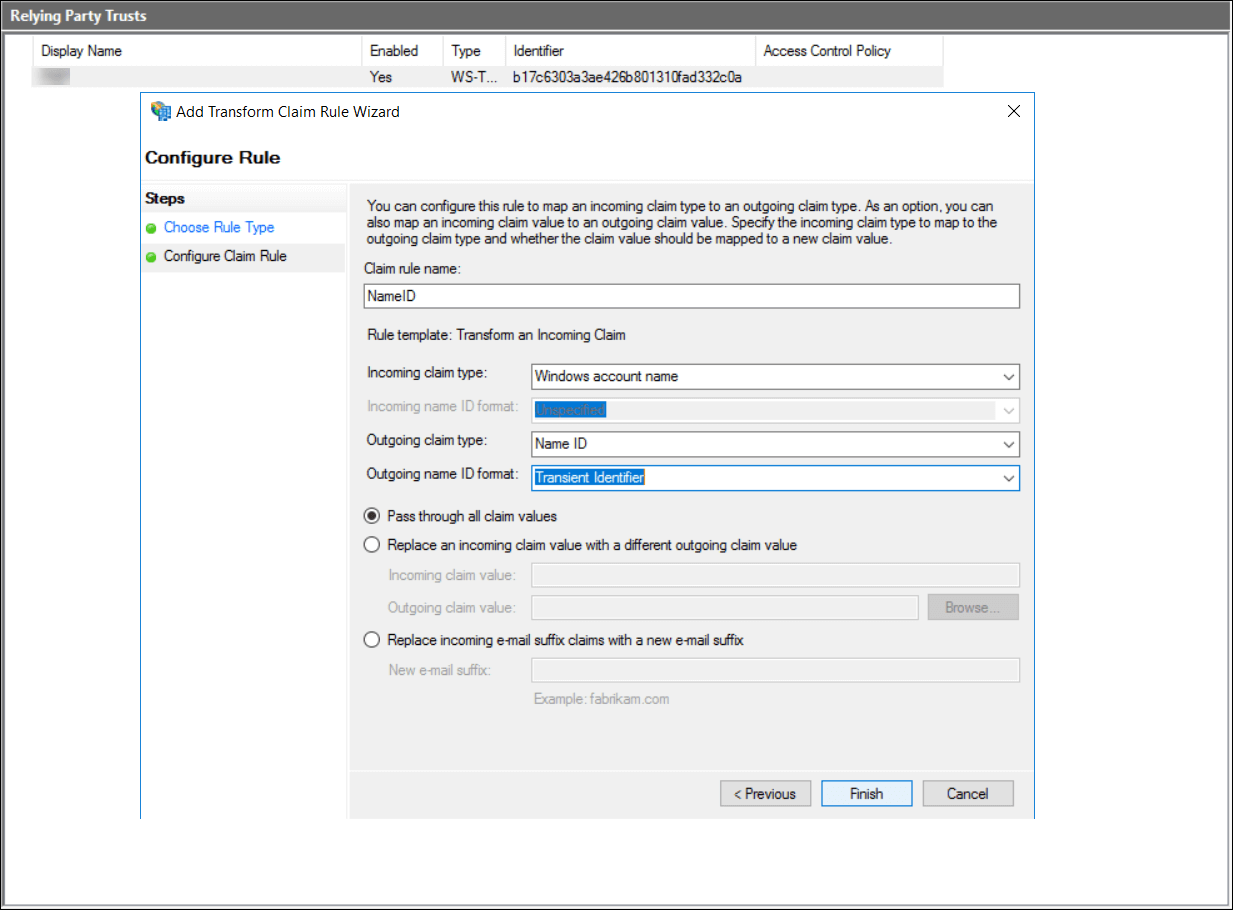

- 在配置声明规则下,

- 输入NameID作为声明规则名称。

- 将Windows account name设置为传入声明类型。

- 将Name ID设置为传出声明类型。

- 选择Transient identifier作为传出名称ID格式。

- 点击完成。

- 最后,点击应用以保存更改。

注意 :如果您已经从AD导入了用户到PAM360,那么他们的登录名将以“域名\登录名”的格式存储。 默认情况下,将'Windows帐户名'设置为传入的声明类型将与此格式进行匹配。但是,如果您通过CSV文件导入为AD用户创建了PAM360本地帐户则需要选择与 PAM360 中存储的登录名格式相匹配的其他声明类型。

步骤2:提供PAM360中AD FS 10.0的详细信息,启用单点登录

- 打开PAM360并导航到SAML单点登录配置页面。

- 在页面步骤2下,选择第一个选项上传IdP文件,点击浏览,选择AD FS的XML文件。

- 上传的XML文件还将填充步骤3所需的证书明细,如果没有自动填充,请在步骤2和3中手动配置身份,以提供程序详细信息,点击保存。

- 点击启用SAML单点登录激活该服务,您可以尝试注销并重新登录到PAM360来测试配置。

注意:XML文件可以从AD FS 10.0 控制台下载。 在控制台的左侧导航列表中,点击"Endpoints",向下滚动到元数据列表,再在该列表中找到‘联合元数据类型’的URL 路径,点击URL 下载元数据XML文件。