集成 Let's Encrypt

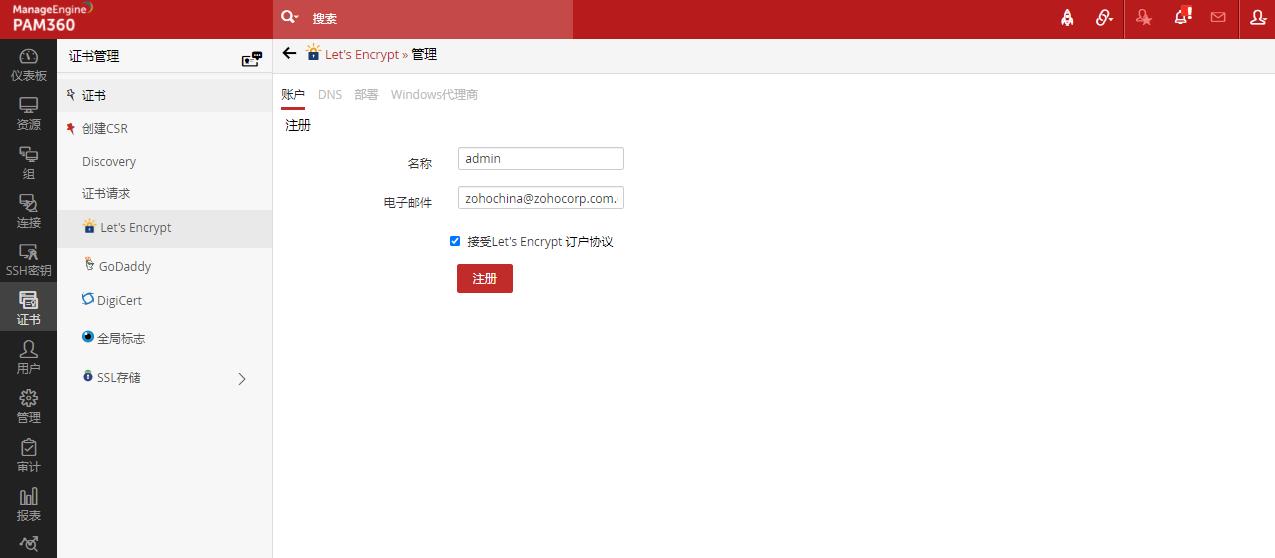

- 导航到证书 >> Let's Encrypt >> 管理

- 在帐户选项卡下,单击新注册。

- 在打开的用户界面中,提供一个帐户名并指定一个有效的电子邮件地址。

- 通过启用复选框接受Let's Encrypt订阅服务协议。

- 单击注册。

- 将创建一个Let's Encrypt帐户。

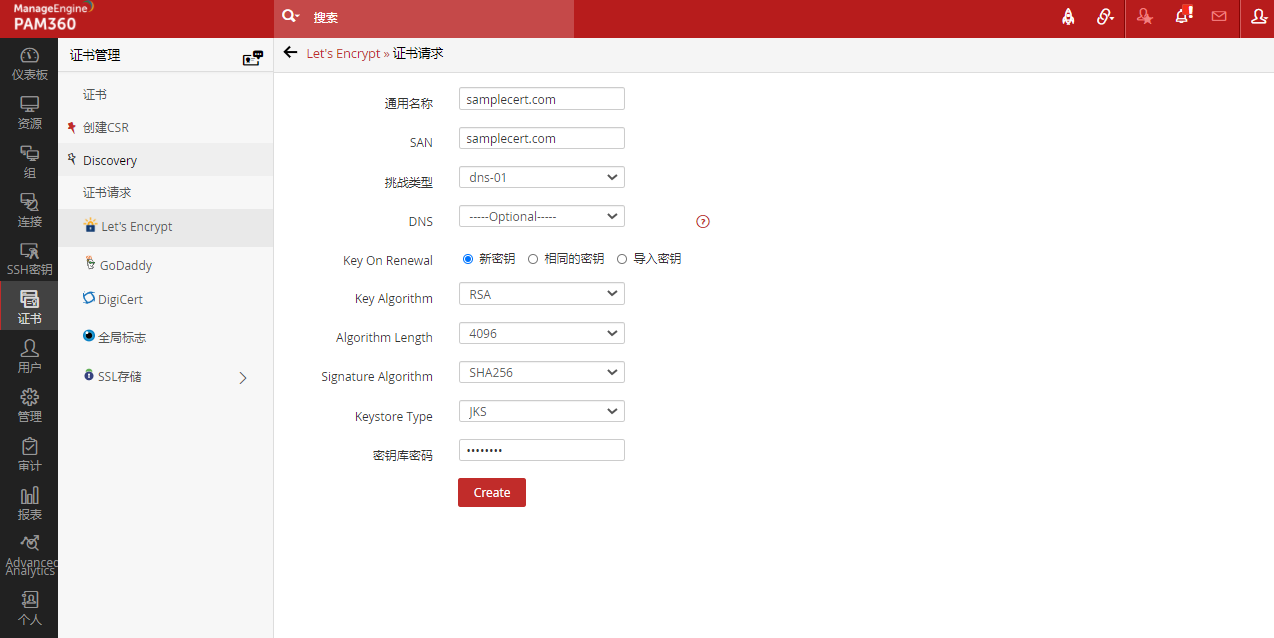

- 导航到证书 >> Let's Encrypt >>证书请求

- 填写域名,选择密钥算法,算法长度,签名算法,密钥库类型,输入密钥库密码,然后单击创建。

- 对于dns-01质询类型,如果您已经配置了DNS凭据,则可以从下拉列表中选择并分配一个 DNS帐户,这将用于请求中指定的所有域的自动质询验证。

- 此外,您还可以选择在证书更新时更改私钥。

- 如果需要更改密钥,请使用“新建密钥”。每次续订证书时,此选项都会生成一个新密钥。

- 如果要在续订时保留相同的密钥,请使用“相同密钥”选项。

- 要使用自己的密钥,请使用导入密钥选项。生成证书时将首次使用此密钥,并在以后进行续订。

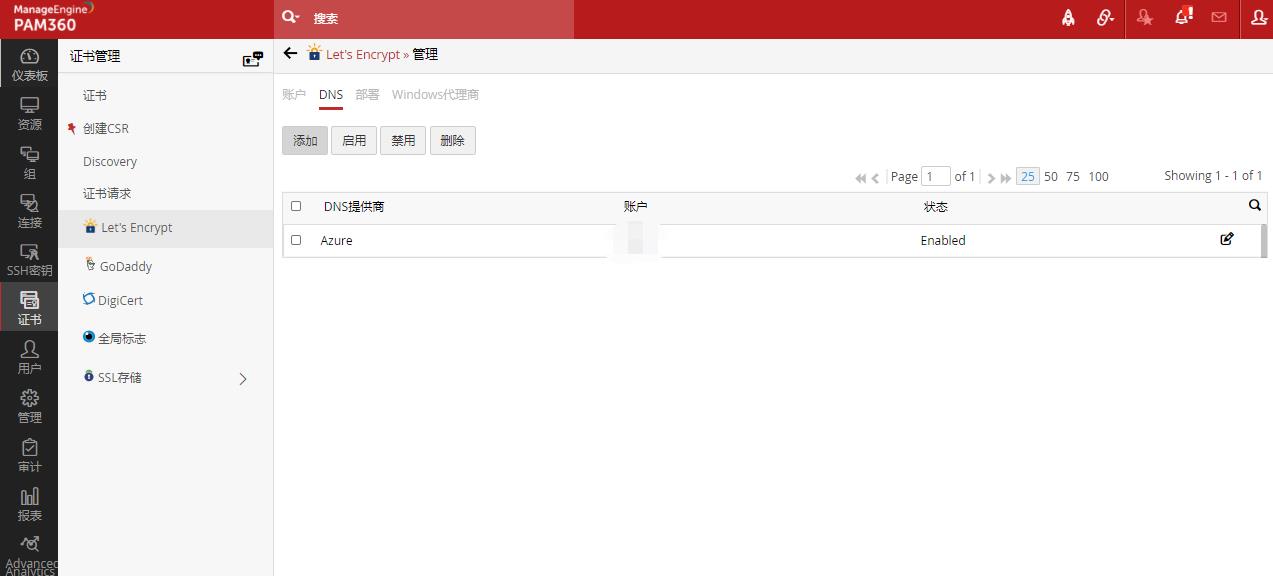

- 导航到Let's Encrypt >> 管理。

- 切换到DNS选项卡。

- 在这里,您可以为每个支持的 DNS 提供商添加最多一个 DNS 帐户,PAM360 目前支持 Azure、Cloudflare DNS、Amazon Route 53 DNS和RFC2136 DNS Update(nsupdate)的自动质询验证。

- 单击添加,在打开的弹出窗口中,选择 DNS 提供商。

- 提供订阅ID,该ID在Azure DNS区域的“概述”页面中可见 。

- 提供目录ID,该目录ID在Azure Active Directory >>“属性”中可见 。

- 如果您已经有一个Azure应用程序,请提供其应用程序ID和 密钥。如果不是,请按照下面提到的步骤创建Azure应用程序和密钥,并授予应用程序访问DNS区域的权限以进行API调用。

- 若要创建 Azure 应用程序和密钥,操作如下:

- 导航到应用程序注册 >> 新应用程序注册

- 提供应用程序名称,选择应用程序类型Web 应用程序/API并提供登录 URL。 单击创建。

- 成功创建后,您将被定位到显示应用程序 ID的窗口。

- 要获取应用程序密钥,请导航到密钥并创建密钥。

- 提供密钥描述、持续时间并单击保存。

- 保存密钥后,将显示密钥值,复制并保存密钥值以用于将来的引用。

- 要授予应用访问DNS区域的权限,操作如下:

- 导航到所有DNS区域或已创建的资源组,或切换到特定的DNS区域。

- 切换到访问控制( IAM ),然后单击添加。

- 选择角色作为参与者,将访问权限分配给Azure AD 用户组或应用程序,搜索并选择在 Azure 目录中创建的应用程序,然后单击保存。

- 现在,已创建的 Azure 应用程序有权访问 DNS 区域以进行 API 调用。

- 最后,输入资源组名称,这是创建 DNS 区域的组名称,然后单击保存。

- 您的 DNS 帐户详细信息将保存并列在管理>>DNS下。

- 在电子邮件地址字段中,指定与 Cloudflare 帐户关联的电子邮件地址。

- 对于全局 API 密钥,使用 Cloudflare DNS 的域概述页中的"生成 API密钥"选项生成密钥并复制粘贴此字段中的值。

- 单击保存,您的 DNS 帐户详细信息将保存并列在管理>>DNS下。

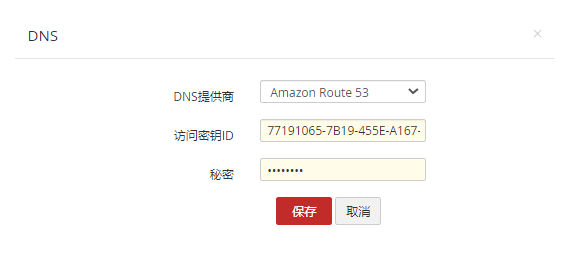

- 生成并指定与您的AWS账户关联的访问密钥ID和密钥。

- 如果您没有AWS账户,请按照以下步骤创建一个账户并生成访问密钥ID和密钥:

- 登录到AWS控制台,然后导航到 IAM Services >> Users。

- 单击添加用户。

- 提供用户名,然后选择访问类型作为“程序访问”。

- 切换到下一个选项卡,单击“设置权限”下的“直接附加现有策略”,然后 搜索“ AmazonRoute53FullAccess ”

- 分配列出的策略,然后切换到下一个选项卡。

- 在标签部分,添加适当的标签(可选),然后切换到下一个标签。

- 查看所有输入的信息,然后单击“创建用户”。

- 创建用户帐户,然后生成访问密钥ID和密钥。复制密钥ID和密钥并将其保存在安全的位置,此内容仅显示一次。

- 如果您已经拥有AWS用户帐户,则必须向该用户授予“AmazonRoute53FullAccess”权限,如果该用户没有,则必须生成访问密钥。如果用户帐户已经有一个相关联的访问密钥,确保都有需要的权限都已授予。

- 导航到权限选项卡,选择所需的用户帐户,然后单击添加权限。

- 单击“设置权限”下的“直接 附加现有策略”,然后搜索“ AmazonRoute53FullAccess ”。

- 分配列出的策略然后点击保存。

- 要生成访问密钥,

- 选择特定用户帐户并导航到安全凭据选项卡。

- 在打开的窗口中,单击创建访问密钥。

- 生成访问密钥 ID 和密钥。复制密钥ID和密钥并将其保存在安全的位置,此内容仅显示一次。

- DNS 服务器 IP/主机名表示安装或运行 DNS 服务的服务器名称 /IP 地址。

- 服务器详细信息在服务器安装目录中找到。例如,对于Bind9 DNS服务器,您可以在服务器安装目录中名为.local.conf的文件中找到这些详细信息

- 提供密钥,这是在服务器安装目录中找到的密钥内容。

- 提供密钥名称,选择签名算法,然后单击保存。

- 一个证书最多可以保护100个域。您可以在“域名”字段中最多输入100个名称,其中第一个名称被视为通用名称,其余名称被视为主题备用名称(SAN)。

- PAM360支持基于http-01和dns-01的域验证。根据您的要求选择质询类型。

- 对于基于dns-01的域验证,如果您使用配置的DNS帐户进行质询验证,请确保在管理>> DNS下 将所选DNS帐户的状态标记为已启用。。

- 更改私钥的选项当前仅适用于 RSA 密钥算法。

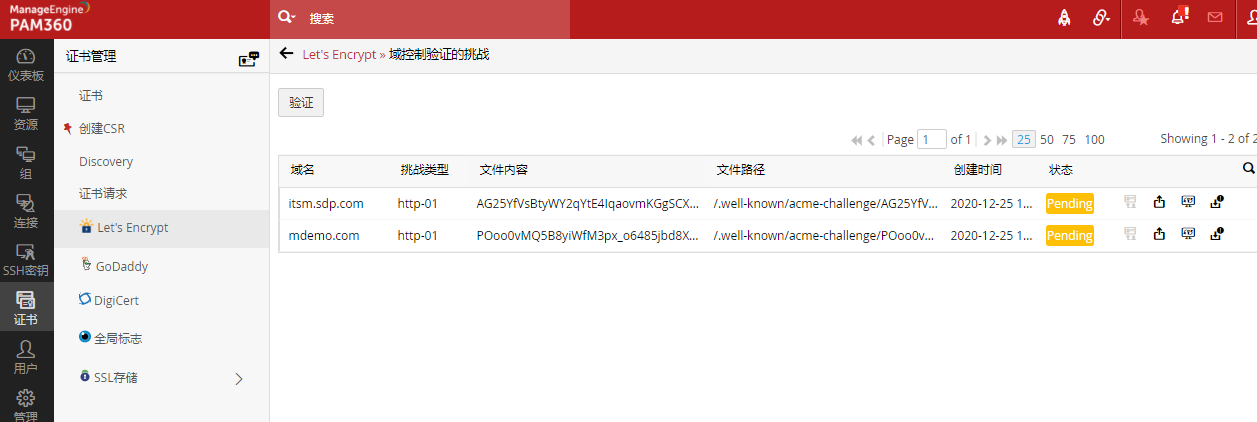

- 打开一个窗口,将显示要完成的质询。

- 单击代理映射图标。

- 将会弹出一个弹出窗口,如果域服务器是Linux计算机,请填写所需的详细信息,然后单击“保存”。

- 如果域服务器是Windows计算机,请使用以下步骤下载并安装Windows服务器的PAM360代理:

- 导航到证书 >> Let's Encrypt选项卡,然后单击右上角的"管理"按钮。

- 切换到Windows 代理选项卡。

- 根据服务器兼容性(32 位或 64 位)从窗口右上角下载 PAM360 代理。

- 打开命令提示符并导航到 PAM360 安装目录。

- 执行命令AgentInstaller.exe start。

- 打开命令提示符并导航到 PAM360 安装目录。

- 执行命令AgentInstaller.exe stop。

- 如果域服务器是 Windows 计算机,请下载并安装域服务器上的 Windows 代理。 导航到管理 >> Windows 代理,下载并在域服务器上安装代理。

- 一旦配置了上述代理映射设置(代理程序映射是一次性配置),PAM360就会自动处理由Let's Encrypt提出的质询验证。

- 配置代理映射后,单击挂起请求的"挂起",然后单击"验证"。质询验证后,证书请求将提交到"Let's Encrypt CA"。

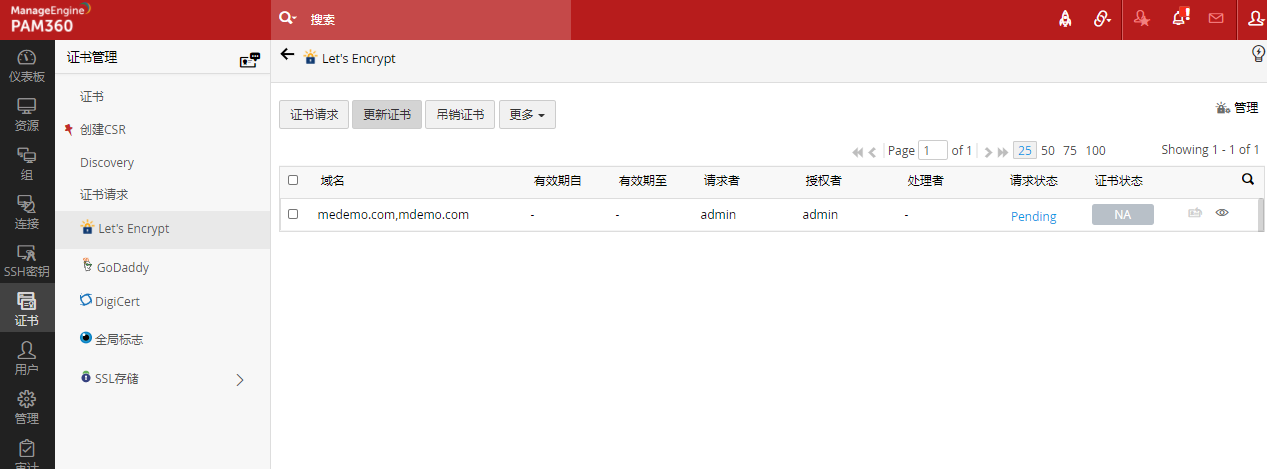

- 切换到Let's Encrypt选项卡,然后单击与证书请求对应的请求状态(待定)。

- 您将被定向到显示 DNS 质询值和 TXT 记录的窗口。

- 如果您已经配置了DNS帐户详细信息,并且在创建证书请求时选择了 DNS ,您可以将 DNS 帐户分配给请求。

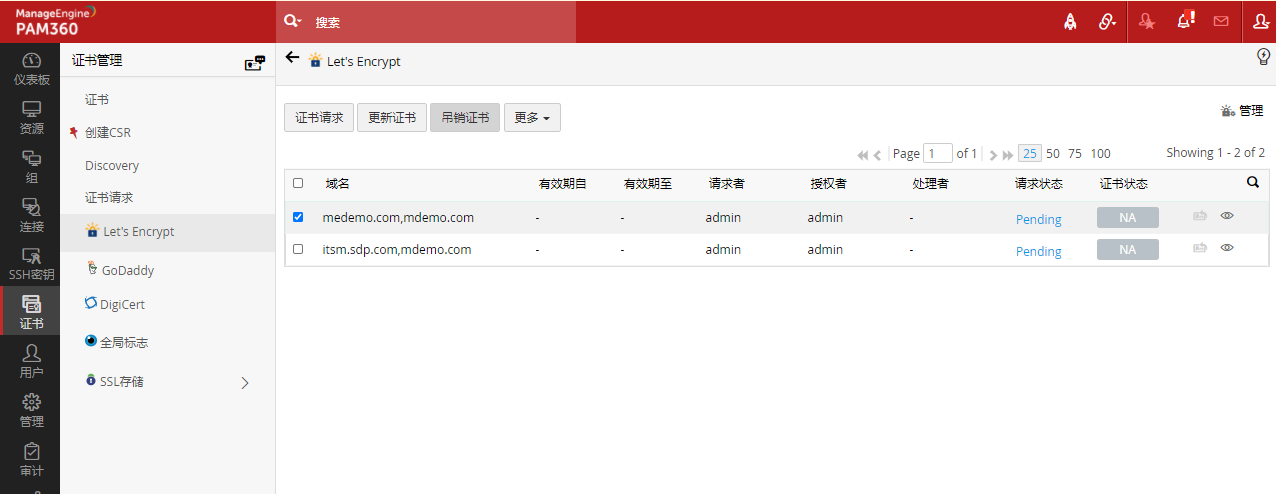

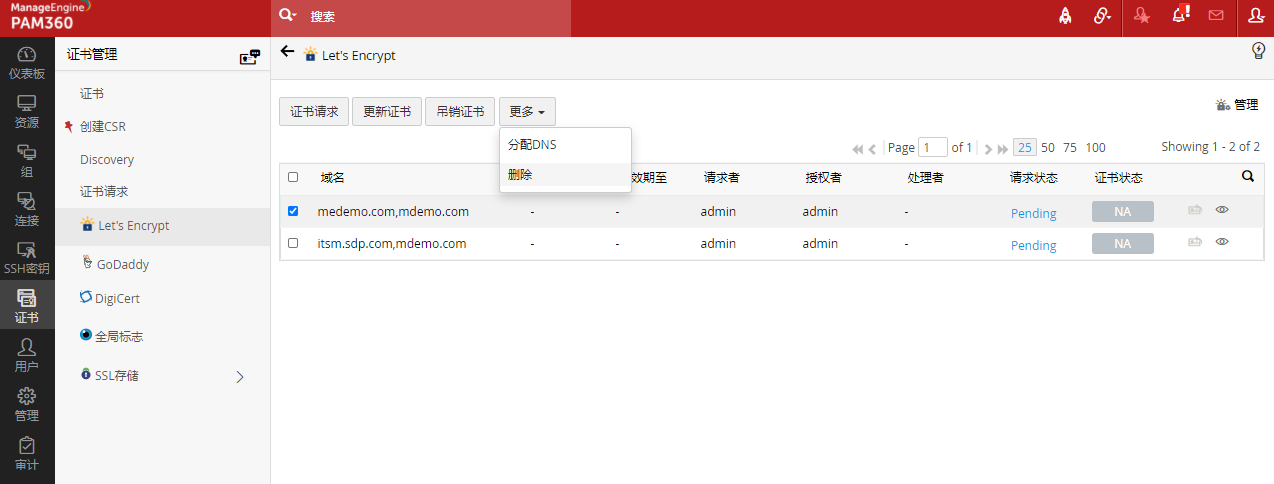

- 选择请求,从更多菜单中选择"分配 DNS",然后选择所需的 DNS 帐户。

- 如果您没有配置DNS帐户或在引发证书请求时没有选择它, PAM360 提供一个选项,用于通过代理映射自动执行 DNS-01 质询验证。

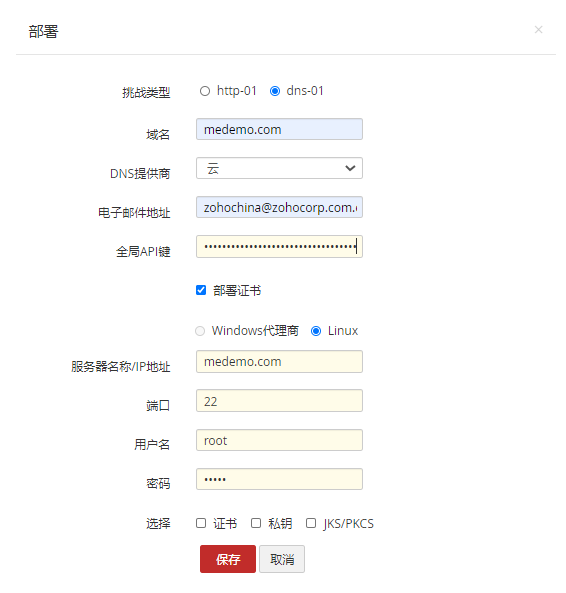

- 单击请求左侧的代理映射图标,代理映射是一次配置。

- 选择您的 DNS 提供商。 对于 Azure DNS ,提供所需的详细信息 订阅 ID、目录 ID、应用程序 ID、应用程序密钥和资源组名称。

- 对于 Cloudflare DNS ,请输入与 Cloudflare 帐户关联的电子邮件地址和全局 API 密钥。

- 对于与 AWS 账户关联的 Amazon Route 53 DNS ,输入访问密钥ID和密钥。

- 启用部署证书复选框,在域验证后和连续续订后自动将证书部署到相应的终端服务器。

- 对于 Linux 终端服务器提供所需的详细信息,而对于 Windows 终端服务器,使用与 http-01 质询相同的过程下载和安装 Windows 代理。

- 填写详细信息后,单击保存。 最终服务器详细信息已成功映射并存储在 PAM360 中,您可以通过"管理部署"选项卡查看或编辑。

- 您仅可以使用Let's Encrypt集成请求和获取公共域的证书。

- 质询的处理也可以在没有自动化的情况下手动完成。手动将质询值/文本记录复制并粘贴到域服务器中。然后在PAM360服务器中,导航到“待处理的请求”页面,然后单击“验证”。质询通过验证后会颁发证书。

- 仅当代理映射不可用时,PAM360才使用DNS针对证书请求自动进行质询验证 。如果管理>>部署选项卡中提供了代理详细信息,则通过代理自动进行质询验证。

- 当前,PAM360代理仅适用于Windows服务器。

- 如果为RFC2136 DNS Update选择了“全局DNS配置”,则域名本身将充当区域名称(仅当您对所有区域使用相同的“密钥机密”时 ,才可以进行全局DNS配置 )。而如果您选择了域代理映射,则必须分别为每个域提供区域名称,密钥名称和密钥秘密。

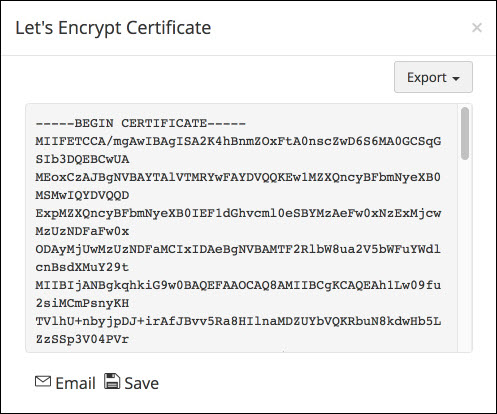

- 验证成功后,Let's Encrypt会颁发请求的证书。

- 该窗口会自动重定向到显示证书及其状态的页面(状态标记为"可用",如果质询验证成功,如果质询验证失败,则失败)。

- 单击"可用"按钮将证书保存在 PAM360 存储库中,通过电子邮件发送或导出证书。

- 如果质询失败,单击"新质询

"获取另一组质询并重复上述过程。

"获取另一组质询并重复上述过程。 - 保存时,证书将添加到 PAM360 存储库中,可以从证书选项卡查看。

- 导航到证书 >> Let's Encrypt。

- 选择要续订的证书,然后单击"续订证书"按钮。

- 证书续订后,证书状态栏将显示"已续订"。

- 单击它可将证书的续订版本保存到 PAM360 证书存储库。

- 可以通过单击“证书” >>“证书”选项卡上的“证书历史记录”按钮来查阅续订的历史记录 。

- 导航到证书 >> Let's Encrypt 选项卡。

- 选择要吊销的证书,然后单击吊销证书。

- 证书已被吊销,并且不再有效。

1.概述

维护无威胁的网络所需要做的不仅仅是使用SSL证书保护您的域。对于具有大量SSL环境的机构而言,购买、部署和更新SSL证书的过程通常是繁琐、耗时的、而且很难直接贯穿实现。疏忽、人为错误、配置问题、薄弱的密码和证书过期通常会导致服务中断、合规性问题以及安全漏洞。证书生命周期管理是一种通过自动化证书的申请获取、发布部署、重新颁发、续订和吊销过程,助力简化证书管理的实践。PAM360通过与全球知名的证书颁发机构Let's Encrypt集成,简化了面向公众网站的端到端的证书生命周期管理。这意味着您从Let's Encrypt为您的域名获申请的证书,以及部署,跟踪,请求有关过期的证书,续订证书等一切过程,都可以由产品界面直接完成。

在您完成之前,请注意检查以下前提条件:

前提条件

将以下基础URL和端口添加到您的防火墙或代理服务器的白名单,确保PAM360可以连接到Let's Encrypt证书颁发机构的服务。

URL: https://acme-v02.api.letsencrypt.org/acme/

端口: 443

参考下述步骤将Let's Encrypt集成到PAM360:

2.创建"Let's Encrypt"帐户

向Let's Encrypt CA请求证书的第一步是使用Let's Encrypt创建一个帐户。这是一次性的过程,可以通过PAM360界面完成。

创建"Let's Encrypt"帐户:

注意:此权限仅对管理员用户可用,并且只能从 PAM360 创建一个"Let's Encrypt"帐户。

3.提交证书请求

使用"Let's Encrypt"创建帐户后,您将需要提出证书请求,在接下来的步骤中您需要完成一个质询,以使Let's Encrypt验证您的域并颁发证书。

3.1 配置 DNS 帐户

3.1.1 对于 Azure DNS

3.1.2 对于Cloudflare DNS

3.1.3 对于AWS Route 53 DNS

要授予所需的权限,操作如下:

3.1.4 RFC2136 DNS Update

如果使用的是支持RFC2136 DNS Update的开源DNS服务器(如Bind、 PowerDNS 等),请按照以下步骤使用 PAM360 自动执行基于 DNS 的域控制验证过程:

注意:

4.Let's Encrypt质询验证

PAM360通过自动验证HTTP-01和DNS-01质询(当前支持Azure、Cloudflare、Amazon Route 53 DNS、RFC2136 DNS)。 来加速域名验证。为了使自动化生效,您必须首先将终端服务器详细信息映射到PAM360,这是一次性的过程。

4.1通过 HTTP-01 质询验证进行域验证

通过http-01质询进行域验证

4.1.1 下载适用于Windows服务器的PAM360代理

PAM360代理程序包是一个zip文件,其中包含必要的可执行文件,以及通过自动域验证自动验证Let's Encrypt质询所需的配置文件。下载后,您只需解压缩代理并将其安装在Windows域服务器上。要下载代理,操作如下:

4.1.2 为 Windows 服务器安装 PAM360 代理:

要将 PAM360 代理安装为 Windows 服务,

要停止代理并卸载 Windows 服务,

4.2 通过 DNS-01 质询验证进行域验证

对于来自 PAM360 的 DNS-01 质询验证:

代理映射

在打开的部署窗口中,执行以下操作以在 PAM360 中映射和保存最终服务器详细信息。

注意:

5. 购买和保存证书

6. 续订证书

由"Let's Encrypt"颁发的证书的有效期为90天,之后无效。 此外,如上所述,域认证有效期为60天,这意味着用户必须每60天完成一次质询,以证明其对域名的所有权。

证书续订可以通过自动域验证手动或自动执行。手动续订证书:

注意: 证书应在续订后保存,以便在证书库中进行更新。否则,只有旧版本的证书将继续保留在存储库中。

6.1 通过自动域验证实现自动续订

如果已配置代理映射,则证书续订过程将自动完成,无需手动干预。 组织中从"Let's Encrypt"采购的所有证书每 75 天后自动续订一次。 即,到期前15天,通知发送到账户持有人的电子邮件地址。

自动续订仅适用于保存在PAM360存储库中的那些证书。即,从Let's Encrypt获得证书后,您必须保存该证书到PAM360,以使自动更新生效。

7.吊销证书

撤销证书会使证书无效,并立即从网站中删除 HTTPS。

要吊销证书:

8. 删除证书

删除证书会从 PAM360 存储库中删除证书,但证书仍然有效。

要删除证书,

9. 关于Let's Encrypt

Let's Encrypt是由Internet安全研究小组(ISRG)开发的免费、自动化和开放的证书颁发机构,其主要目的是降低建立HTTPS连接所涉及的复杂性并简化整个证书安装过程。到目前为止,Let's Encrypt仅颁发经过域验证的证书。组织验证和扩展验证不可用,也没有在未来进行支持的计划。Let's Encrypt颁发的所有证书的有效期为90天,过期无效。此外,证书的域身份验证有效期为60天。也就是说,对于您保护的每个域,您都必须每60天应对一次质询,以证明您对该域的所有权。更多信息,请单击此处