为 Azure AD 用户配置 SAML 单点登录(SSO)

概述

您可以在 PAM360 中为 Azure AD 用户设置 SAML 单点登录( SSO )。 此外,本文档还详细介绍了在Microsoft Azure门户中启用多重身份验证( MFA )的步骤。

前提

在设置SAMLSSO之前,请先按照这里提供的步骤将Azure AD用户导入PAM360。

为Azure AD用户配置 SAML SSO的步骤

为 Azure AD 用户启用 MFA 和设置首次登录的步骤

注意:在 Microsoft Azure 门户中为Azure AD用户启用MFA是可选选项,独立于SAML SSO配置。

为 Azure AD 用户配置 SAML SSO 的步骤

下面详细介绍了在 PAM360 中为 Microsoft Azure 门户中的 Azure AD 用户配置 SAML SSO 的步骤。

1.在 Azure 门户中添加企业应用

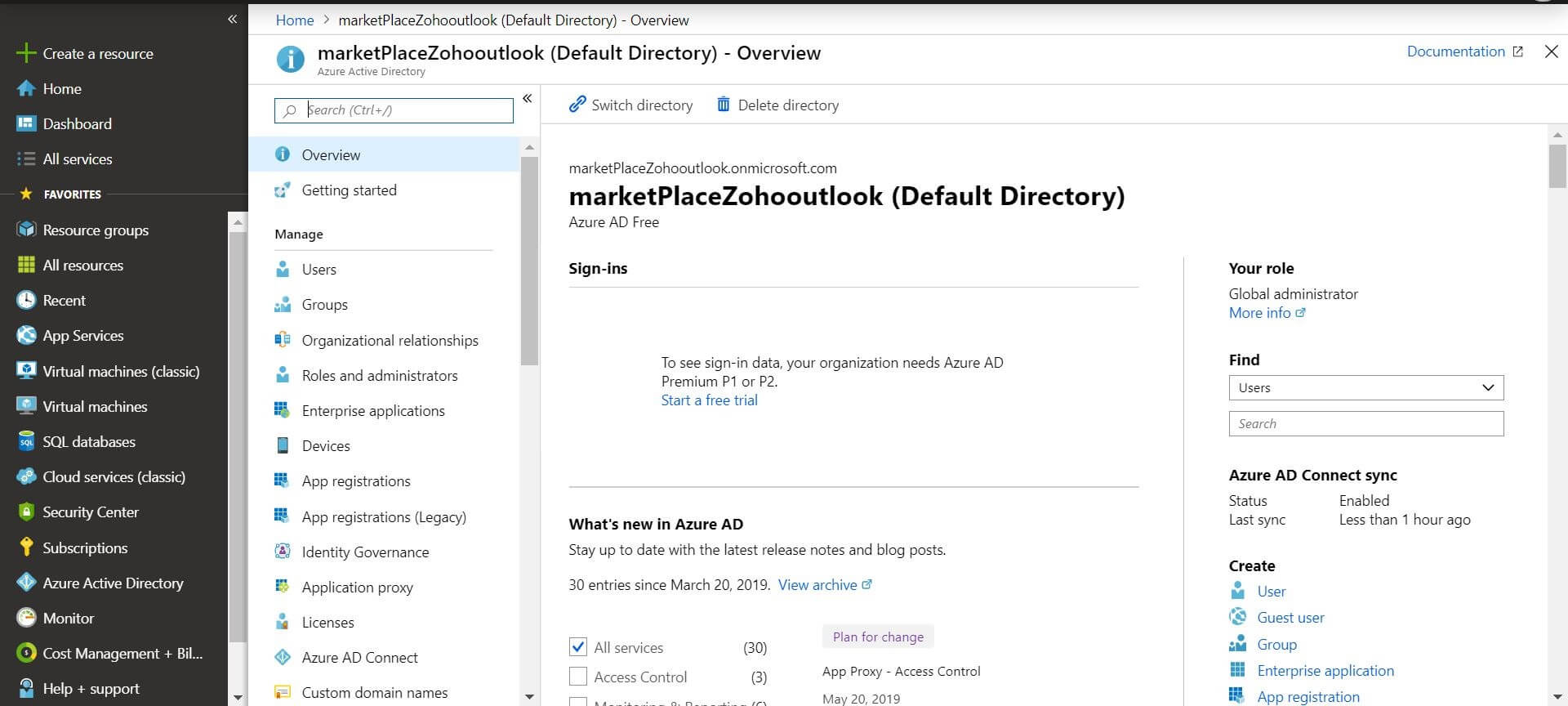

- 通过以下链接登录到Microsoft Azure门户:https://portal.azure.com

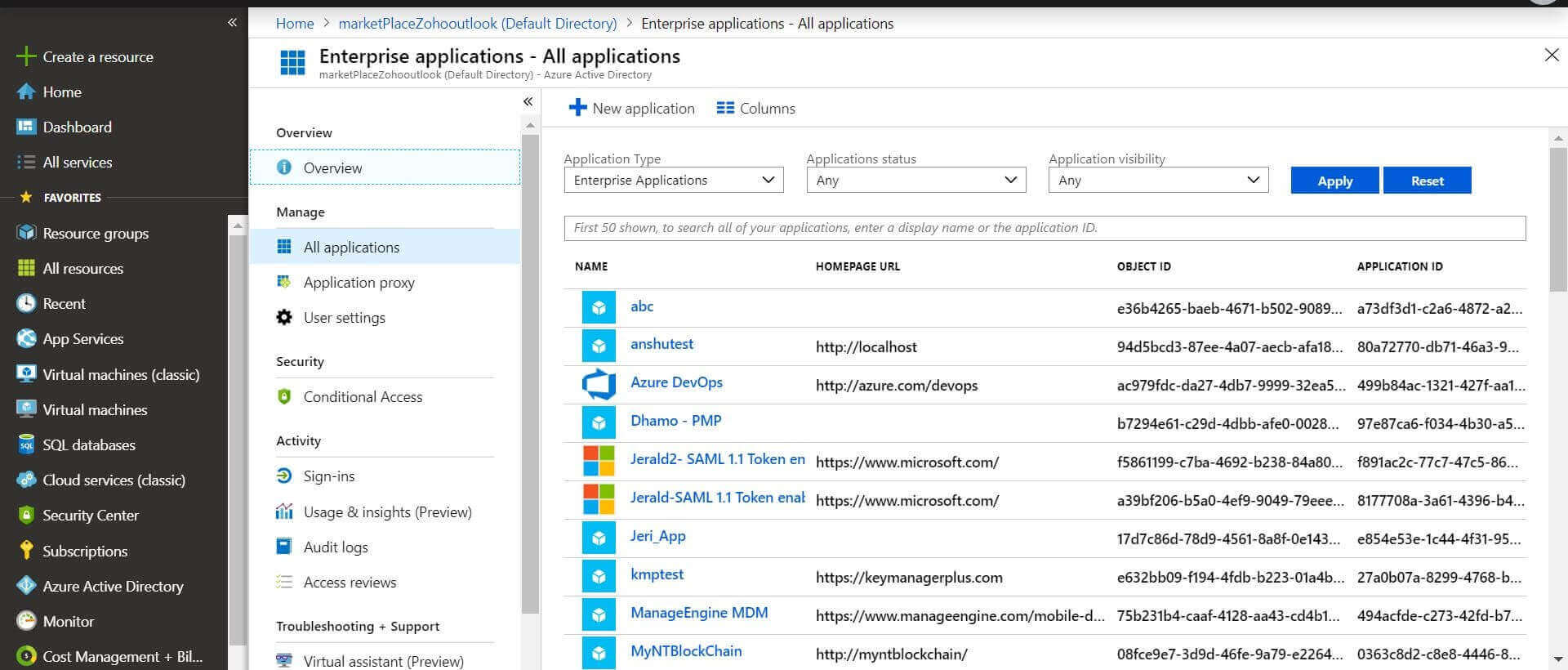

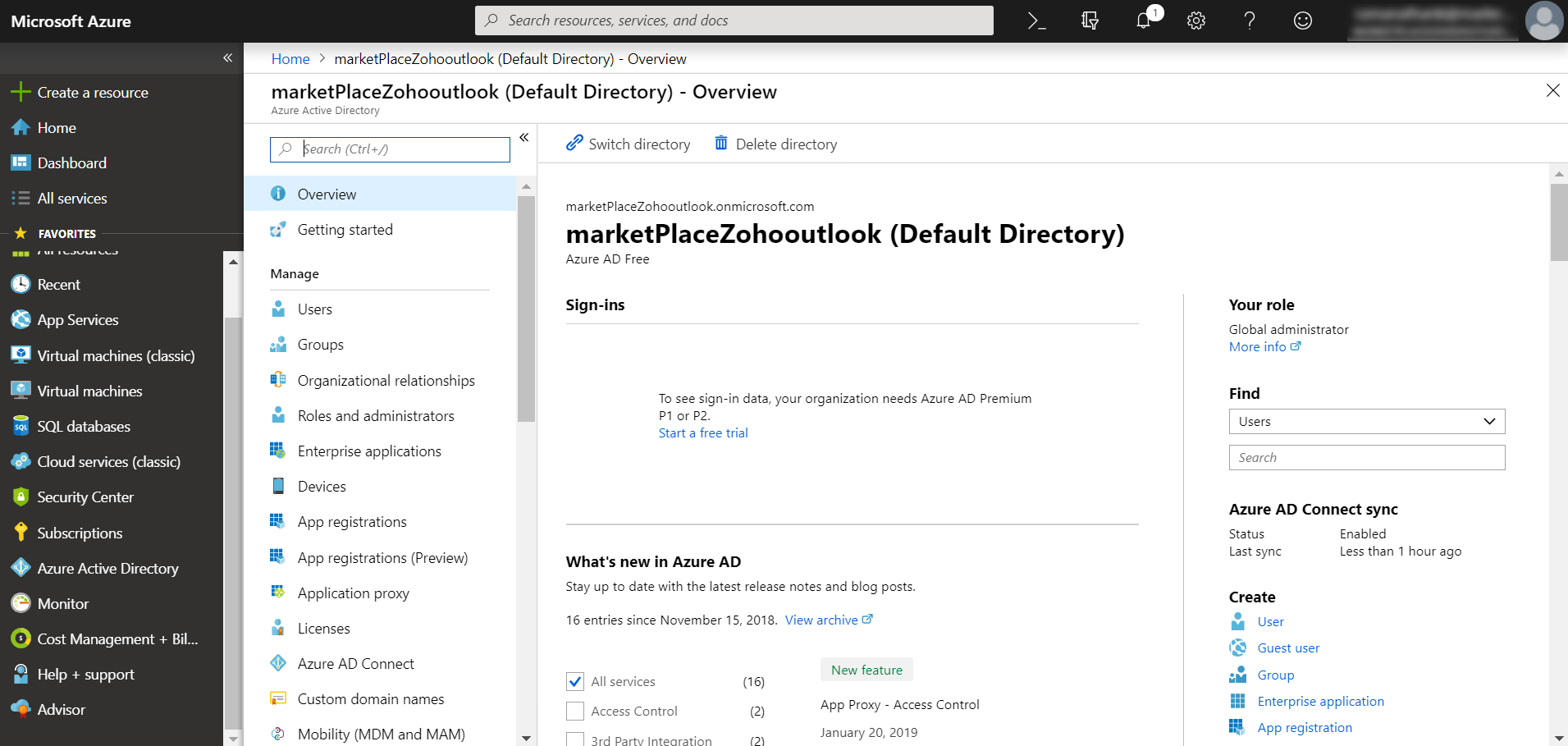

- 从左侧的列表窗口点击Azure AD并在管理选项卡下选择企业应用。

- 点击企业应用页面顶部的添加新应用。

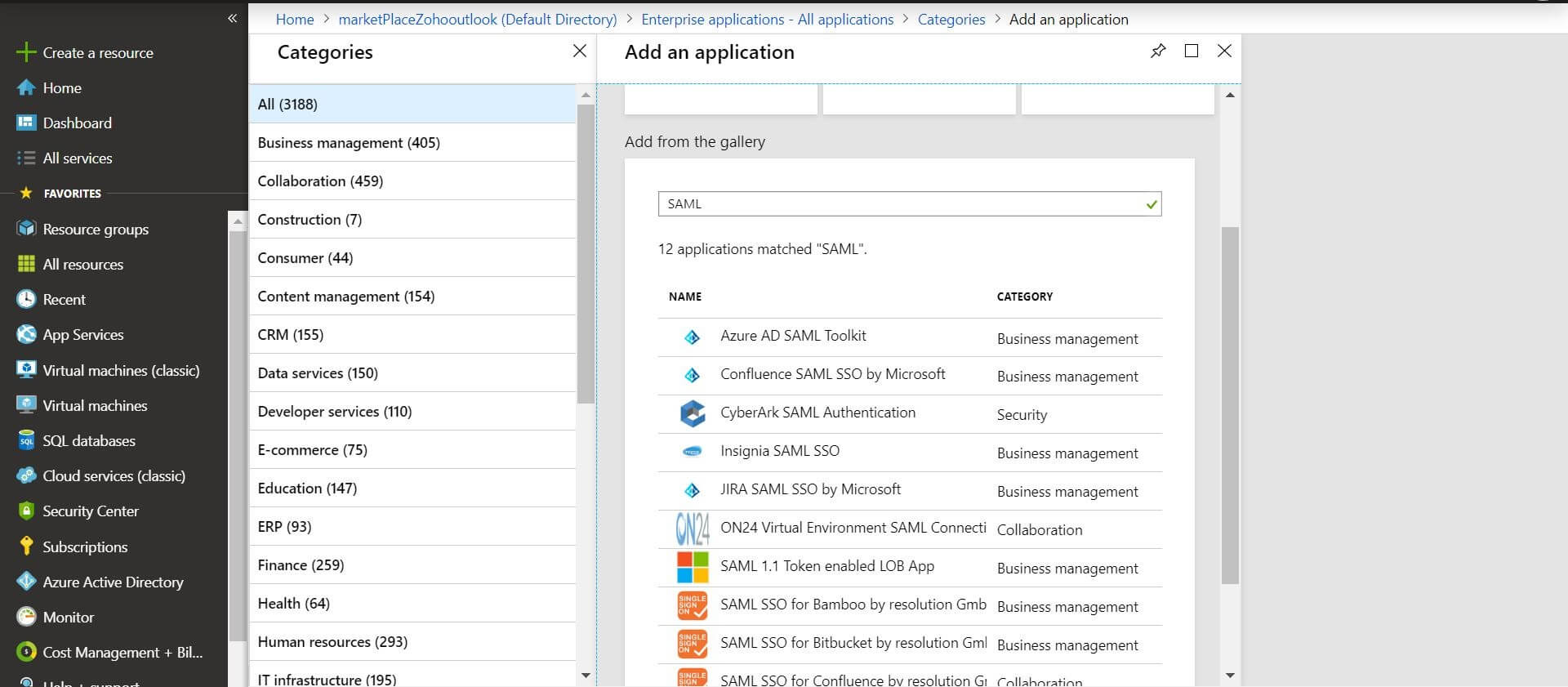

- 您将进入所有应用程序页面,该页面列出了您可以选择和添加的应用,请在在搜索栏中输入"SAML"并按下“enter”键。

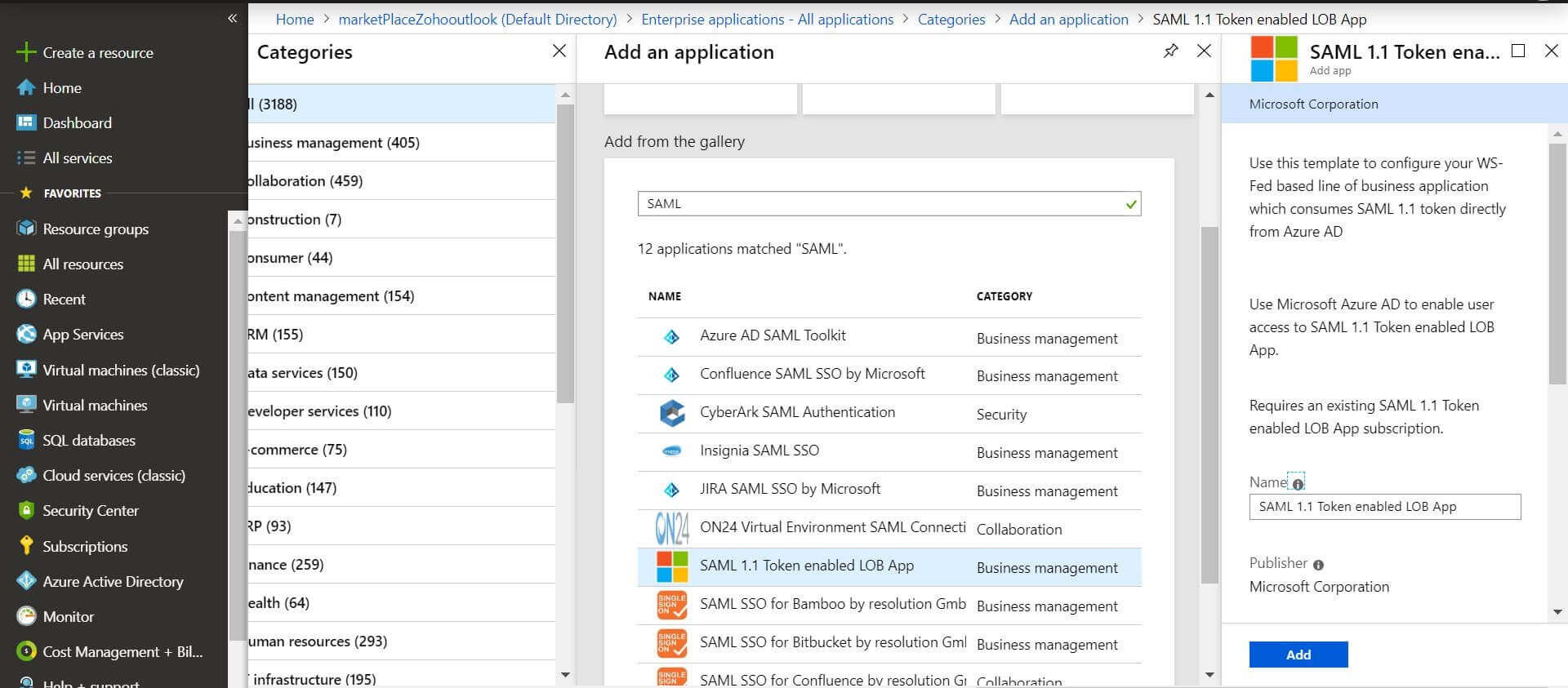

- 在搜索结果中,点击“SAML 1.1 Token enabled LOB App”, 右侧窗口将打开该应用。

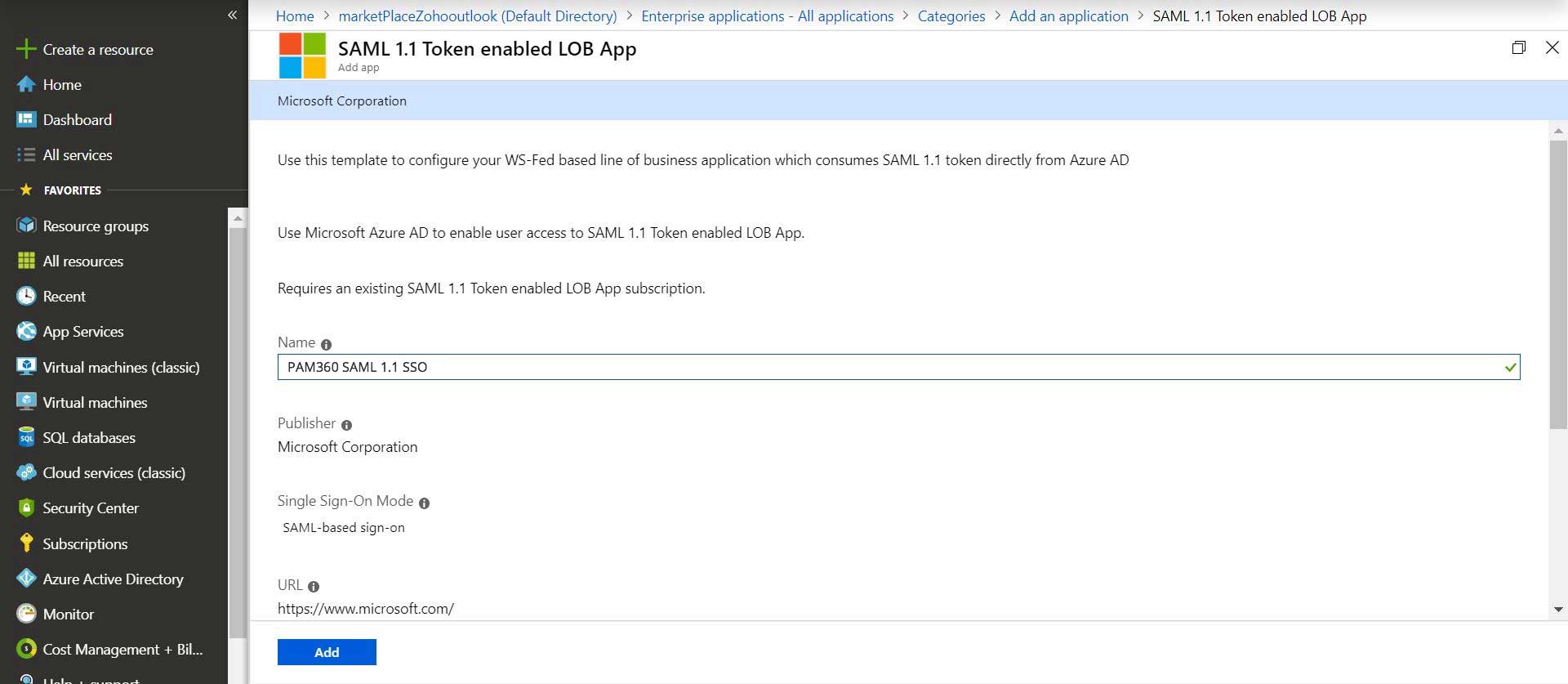

- 点击右上角的方形图标以最大化应用窗口,请在名称字段输入PAM360SAML 1.1SSO,然后点击添加。

- PAM360 SAML 1.1SSO将被添加为一个企业应用。

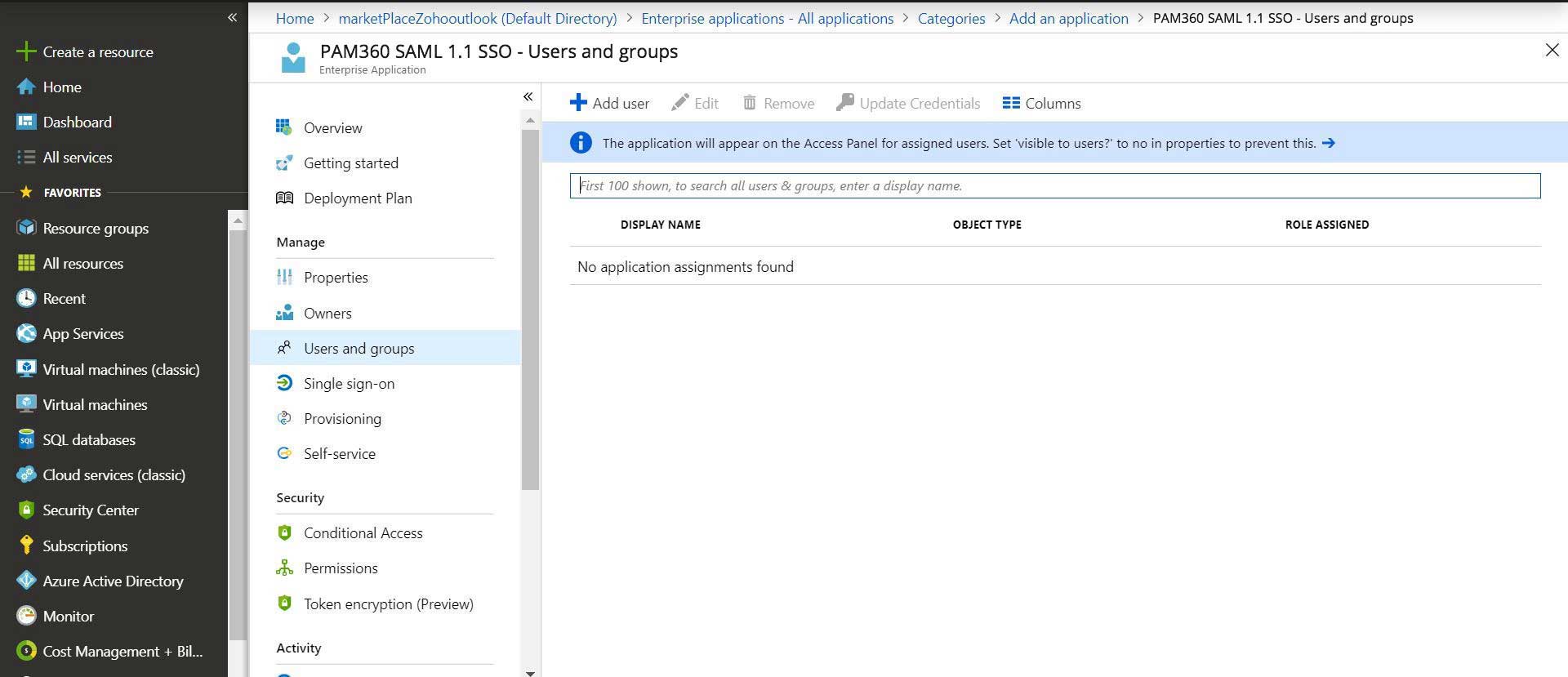

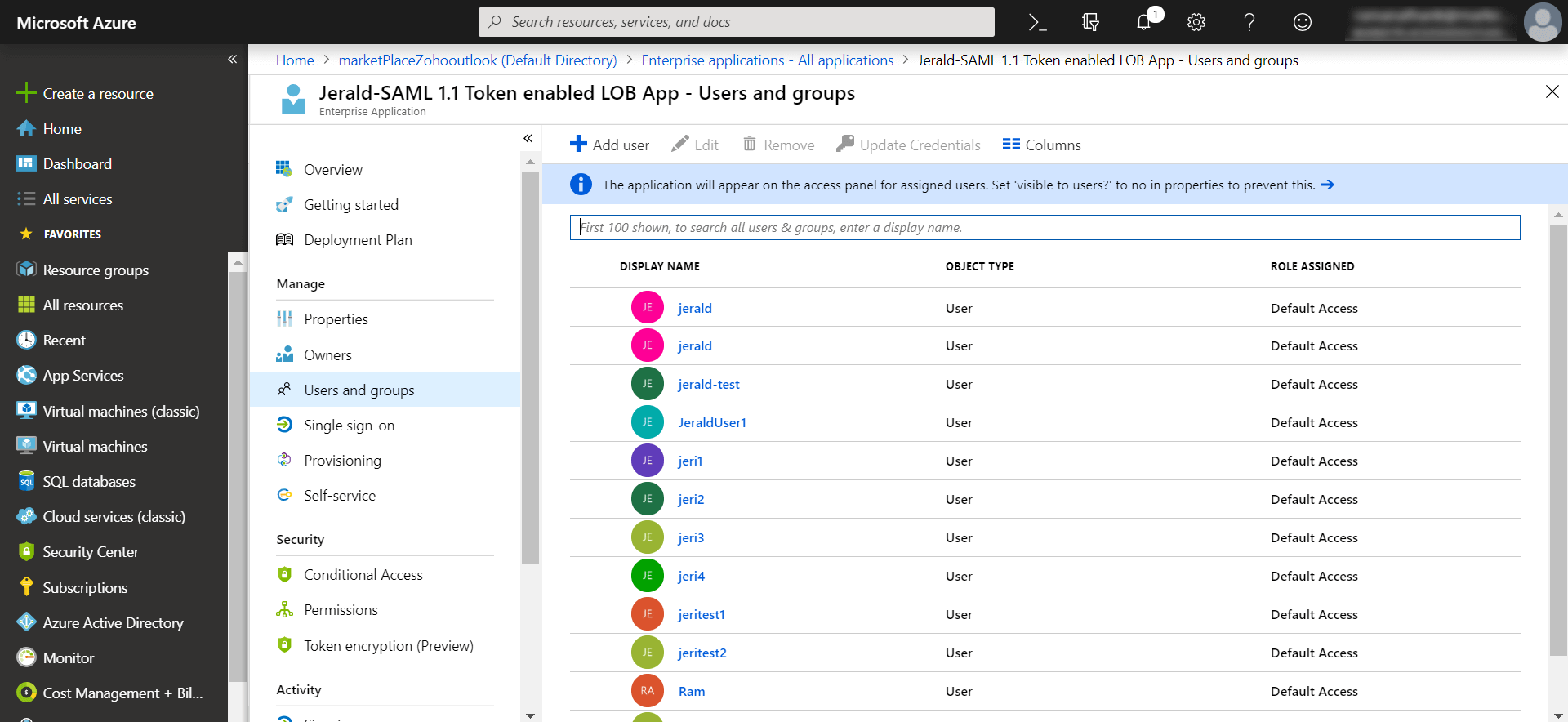

2.将Azure用户关联到企业应用

- 在左侧窗格中的管理下,选择用户和组,然后点击页面顶部的添加用户。

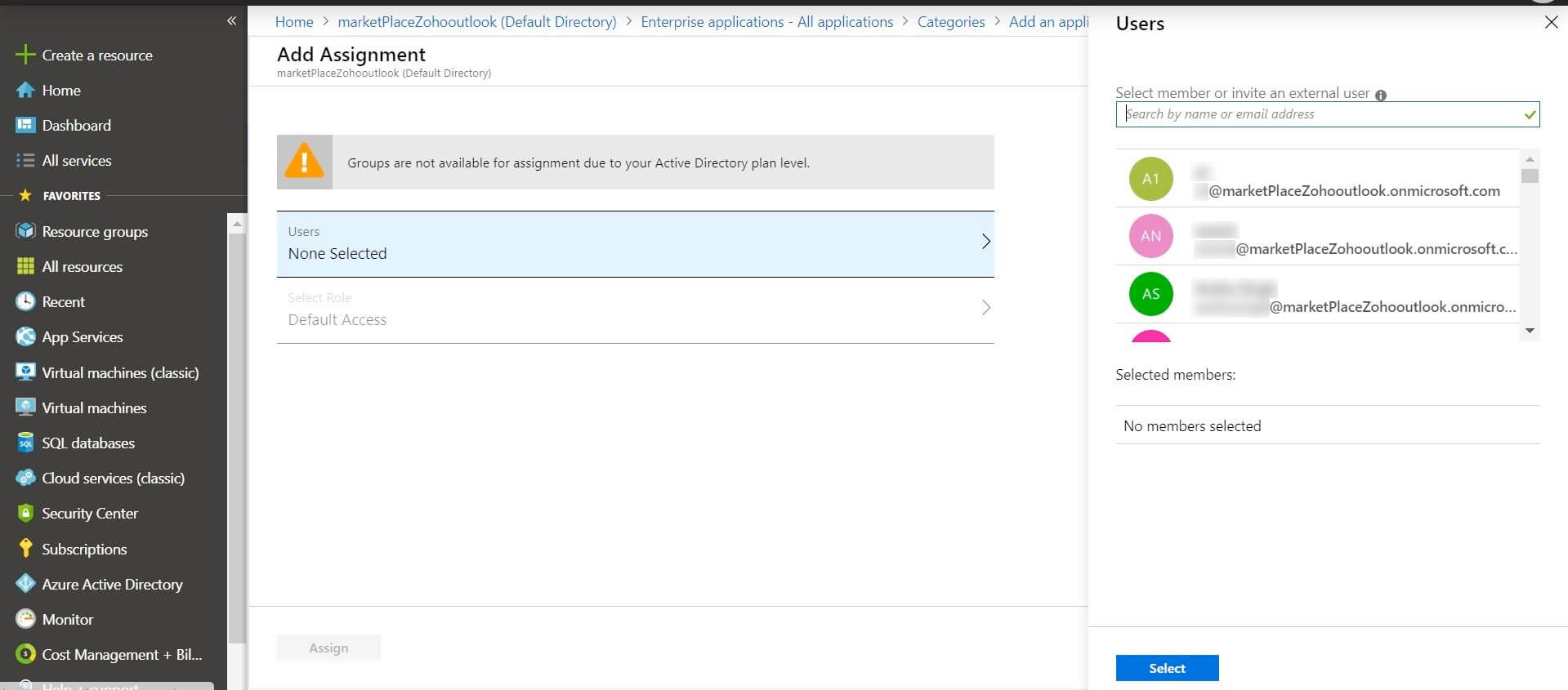

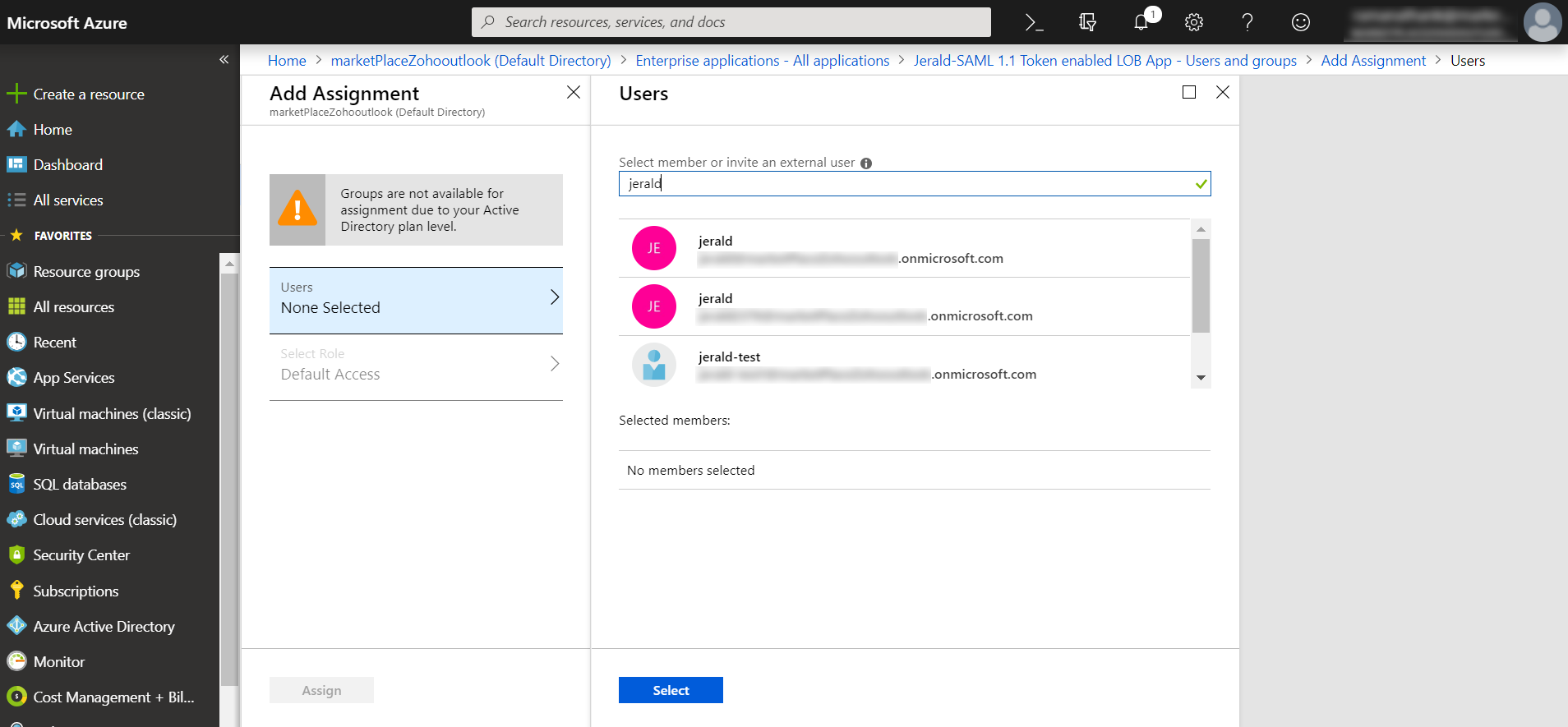

- 在添加指派窗口中,点击“None Selected”打开用户列表,选择要指派的用户,然后点击底部的“Select”按钮。

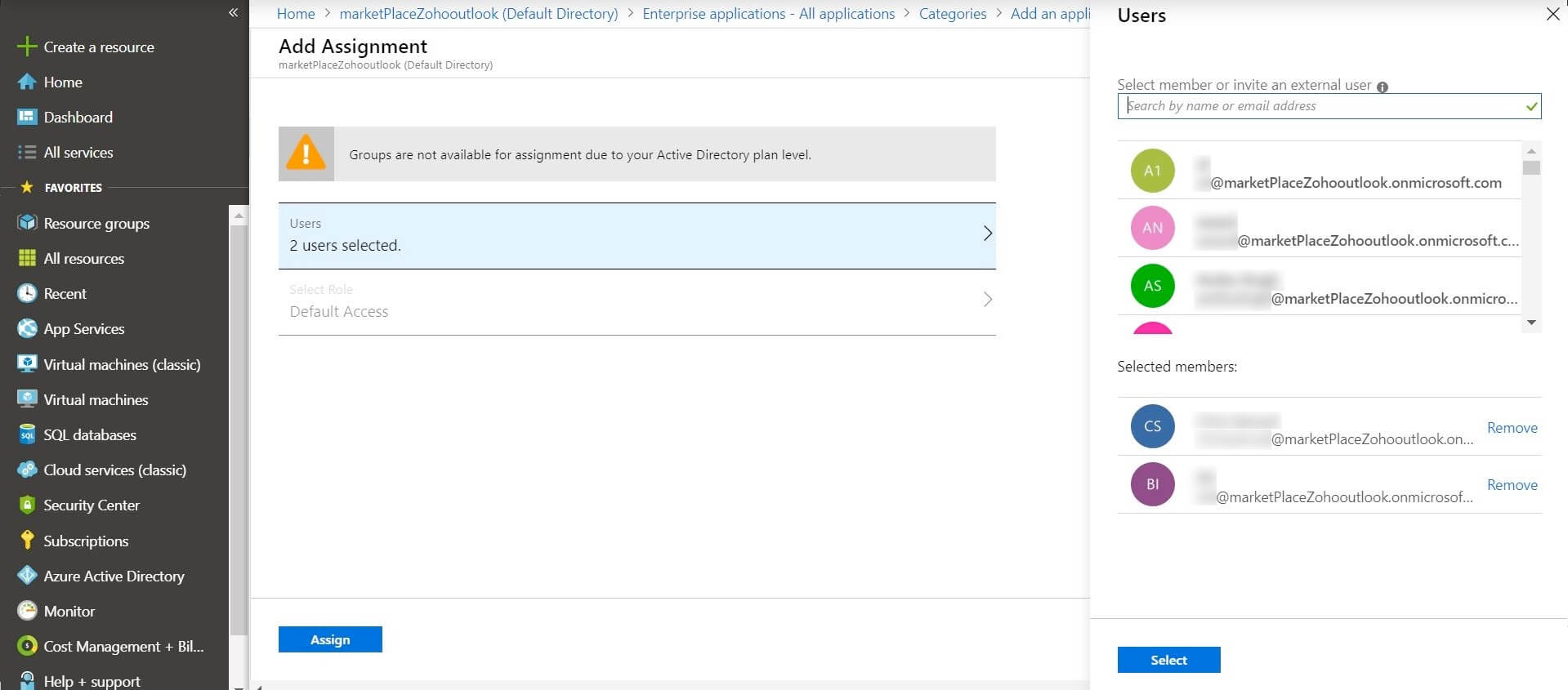

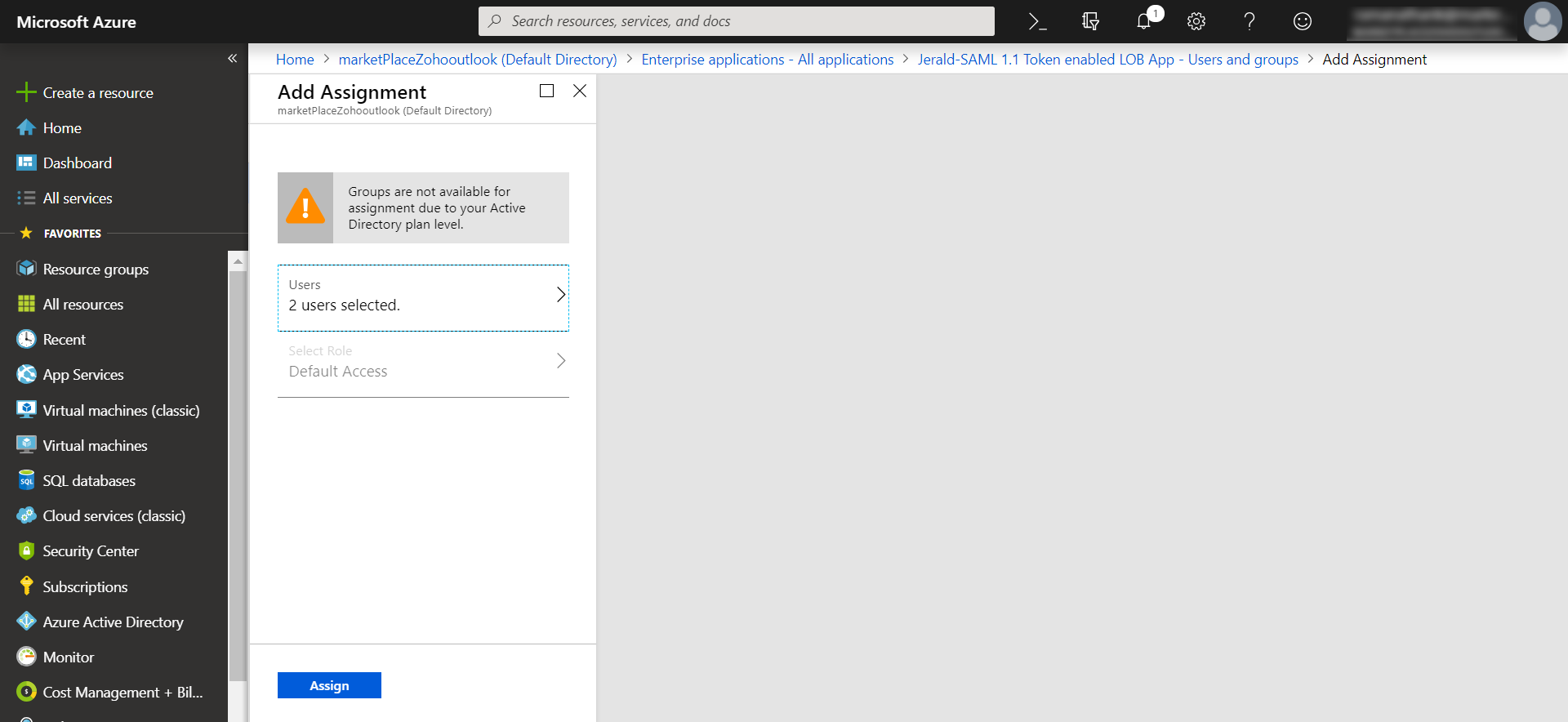

- 选择用户后,点击指派将用户指派给企业应用。

3.在PAM360中配置SAML SSO

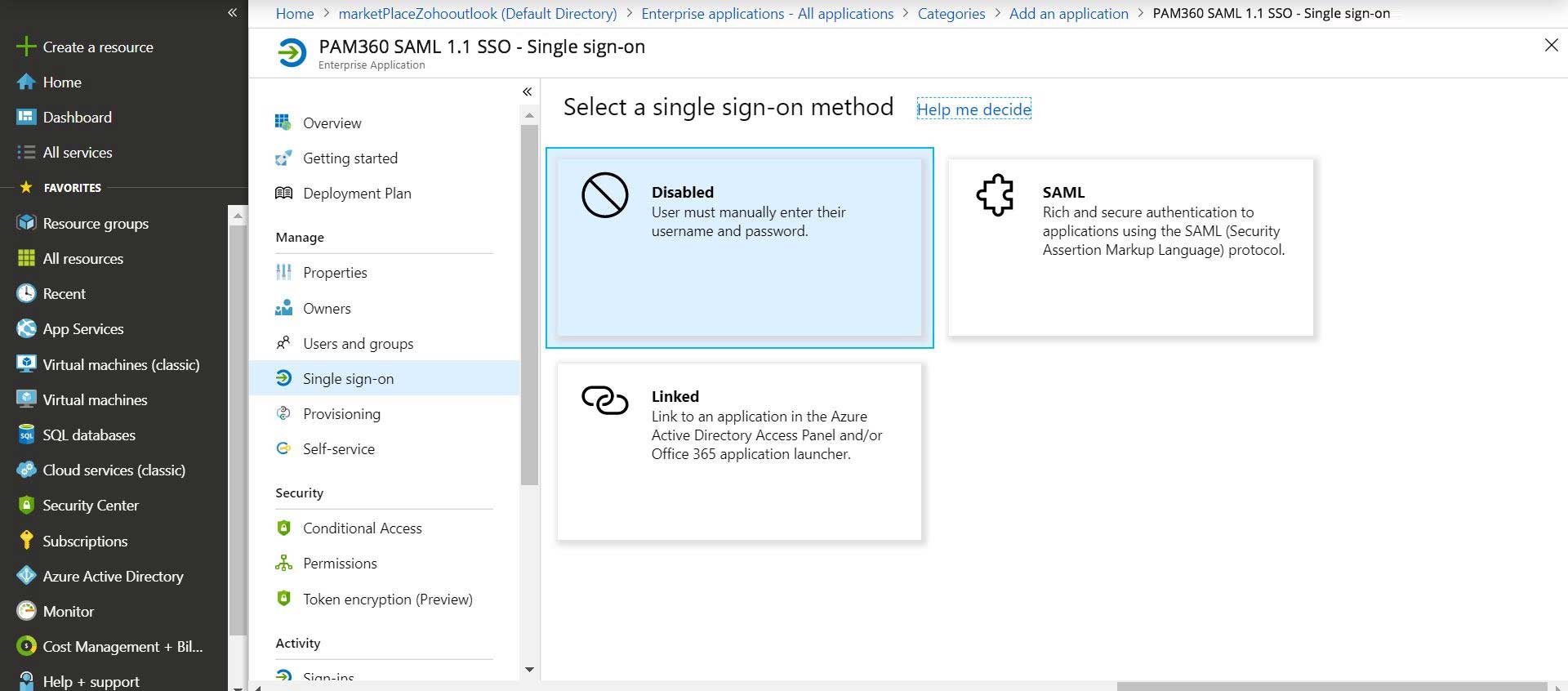

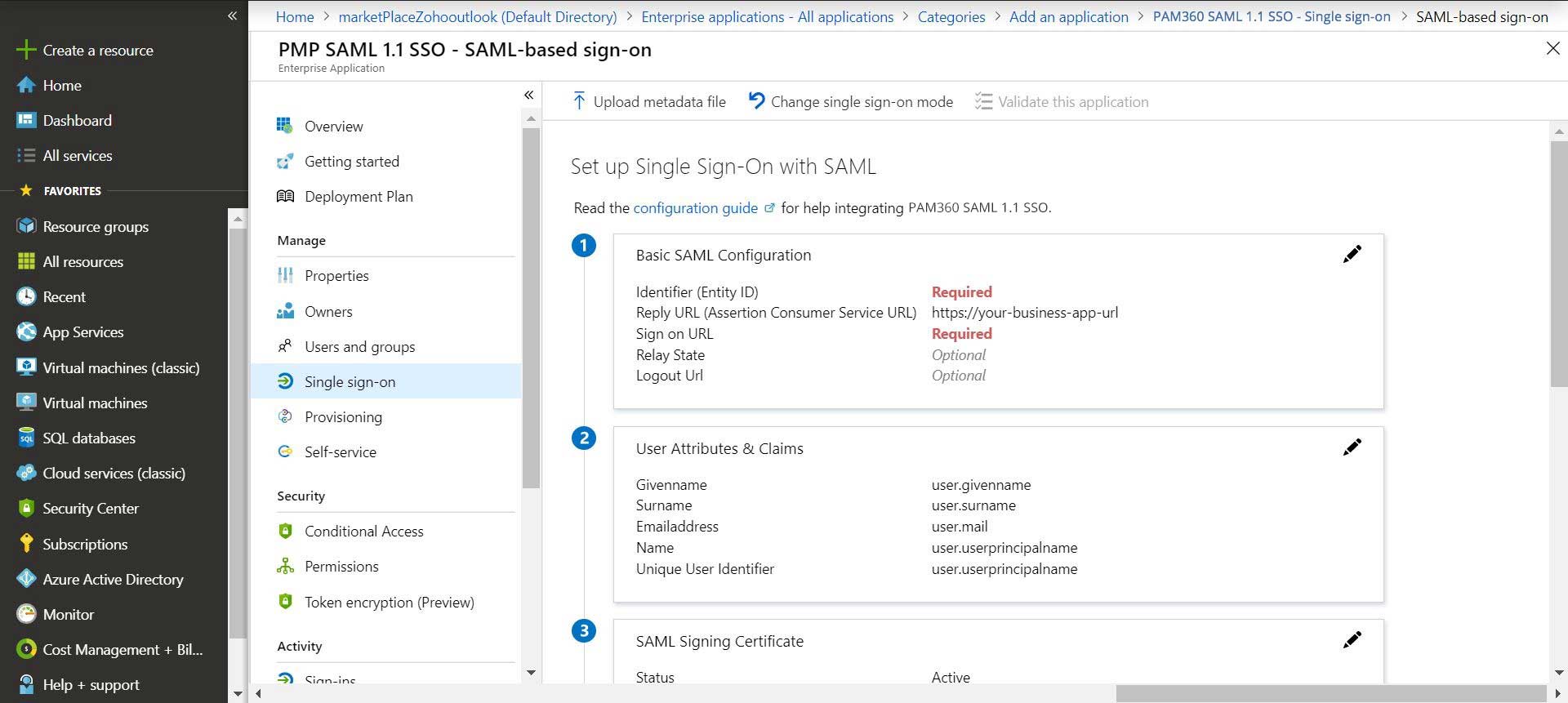

- 在左侧窗口的"管理"选项卡下,点击单点登录。在单点登录方式的选择窗口中,点击选择SAML。

- 要设置SAML为单点登录方式,您需要提供SAML的基本配置明细,如唯一标识(entity ID)和登录URL。

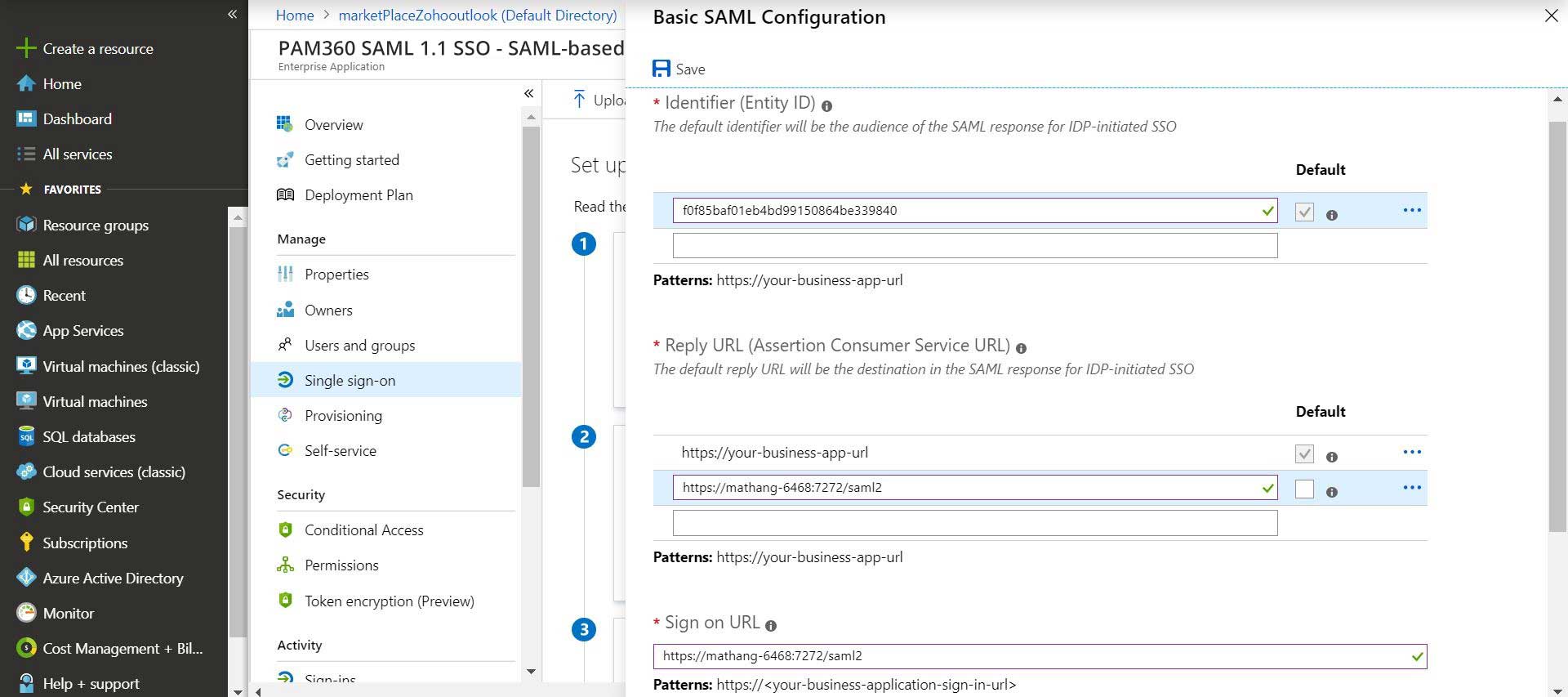

- 您可以从PAM360界面获取记录ID和声明使用者URL。

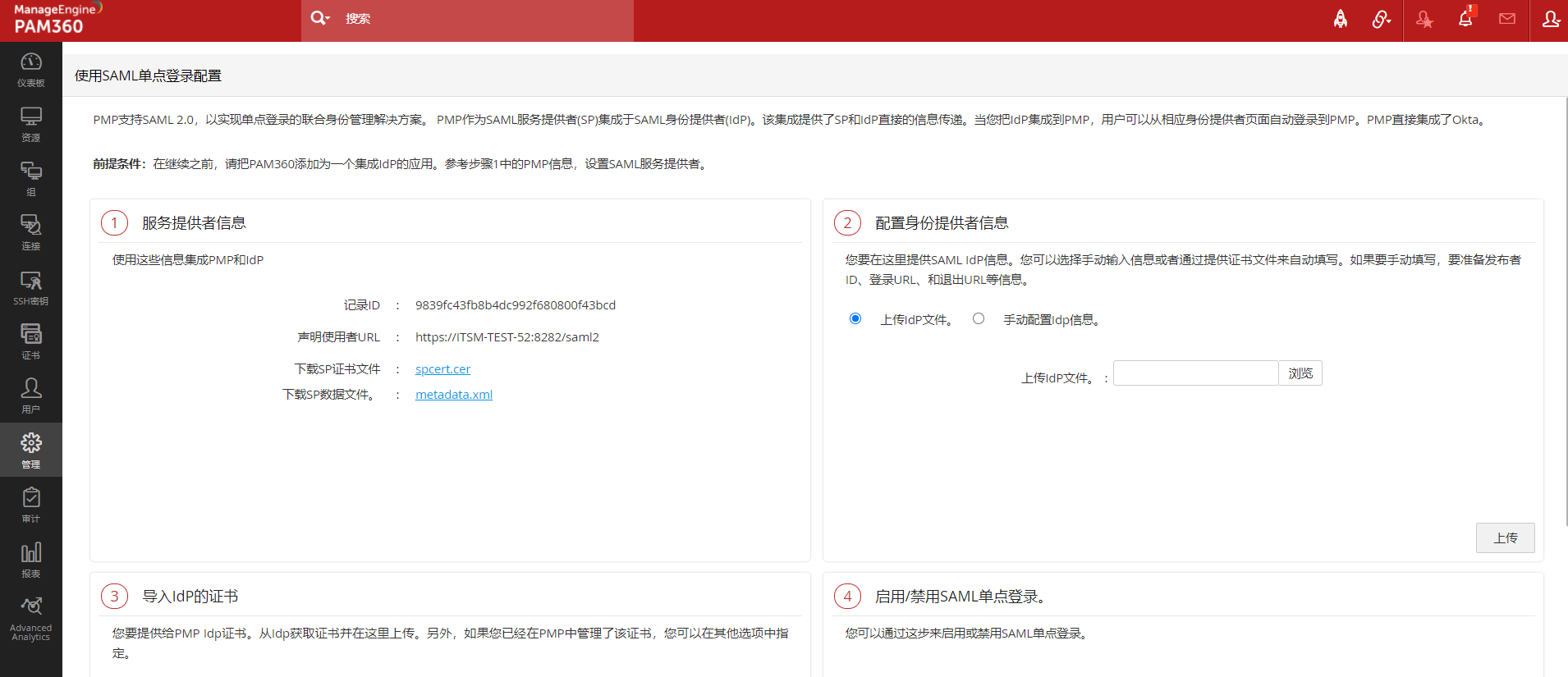

3.1 登录PAM360 ,导航到管理 >> 验证 >> SAML单点登录。

3.2 在 服务提供者信息下,找到记录ID和声明使用者URL,复制下来。

- 返回 Azure 门户,点击编辑图标填写SAML配置明细。

在“entity ID”下输入PAM360的“记录ID”,在“Sign on URL”下输入“声明使用者URL”,点击保存。

- 将以上从PAM360中获取的SAML配置保存到Azure门户中。

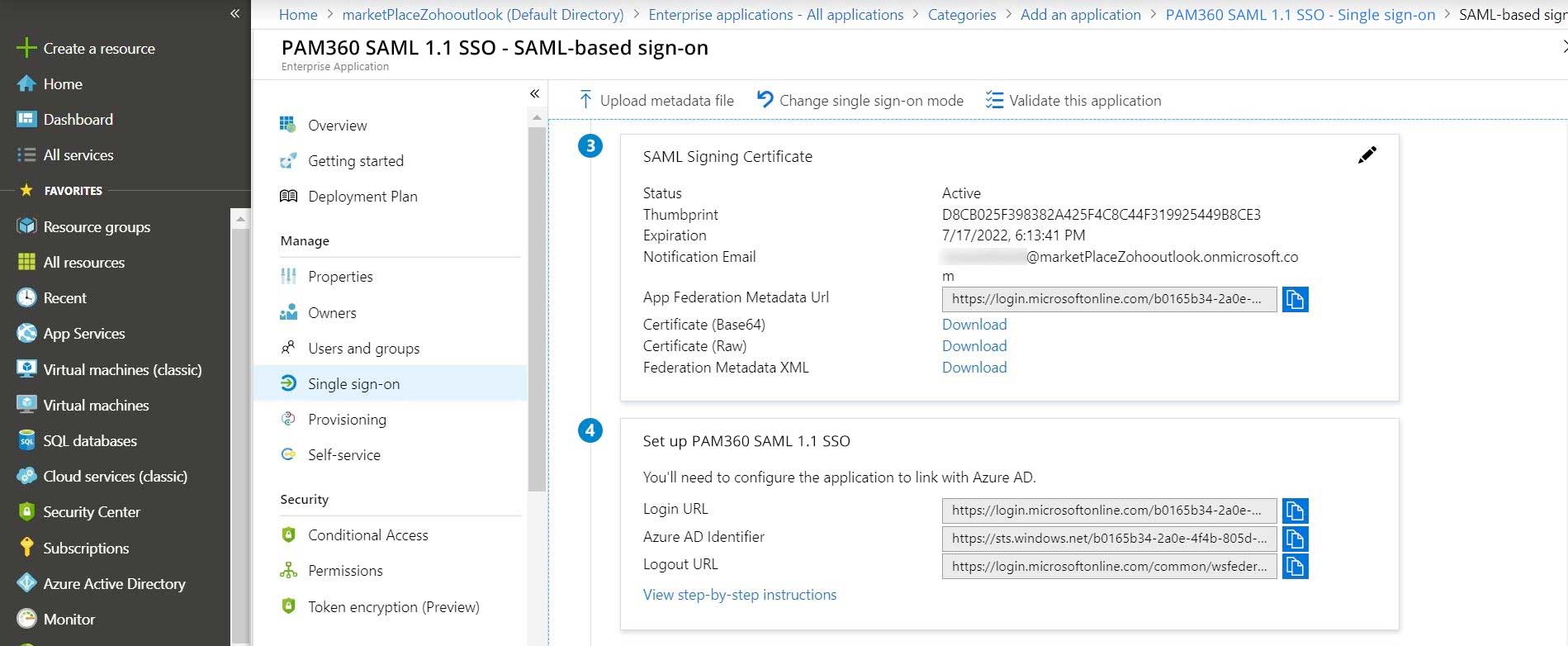

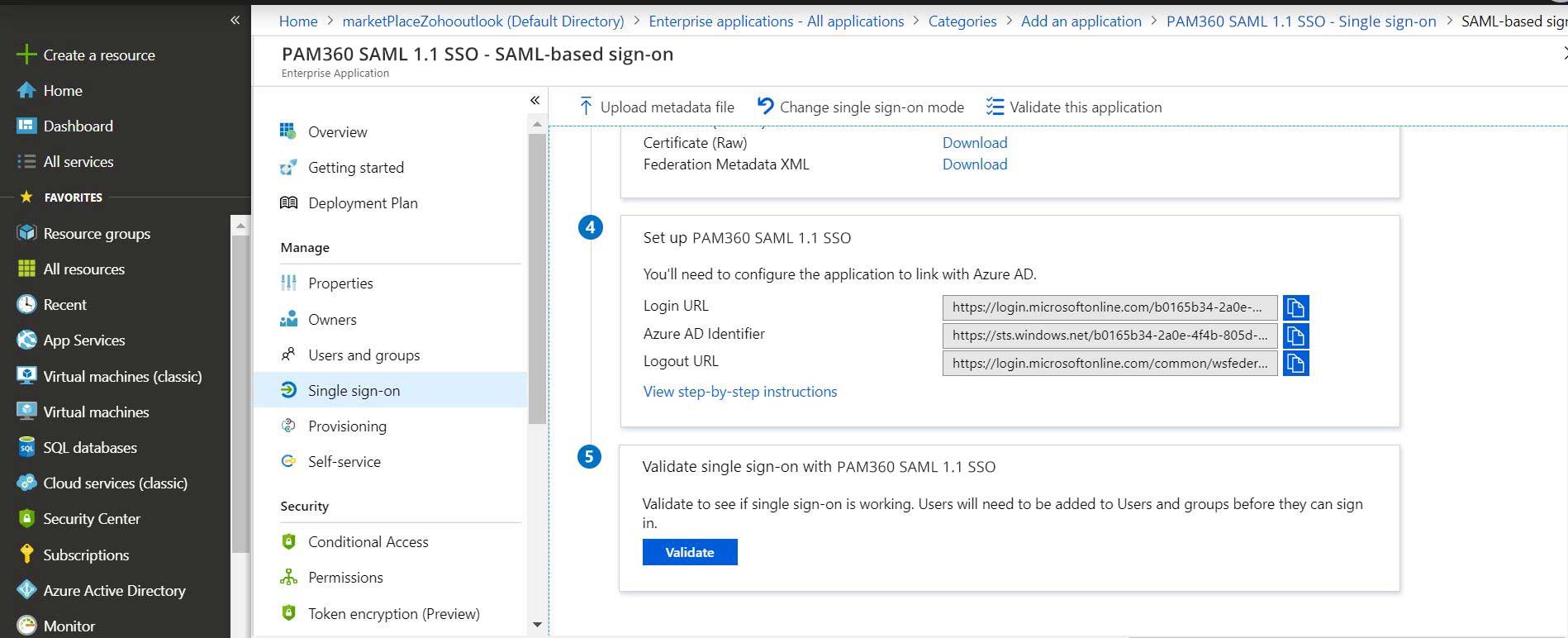

- 在SAML设置窗口中,向下滚动并找到SAML签名证书部分,下载名为'Federation Metadata XML'的XML文件。

- 返回PAM360,导航到管理 >> 验证 >> 配置 SAML 单点登录。

- 在步骤2"配置身份提供者信息"下,上传IdP文件。请点击浏览,选择上一步从Azure门户下载的'Federation Metadata XML'文件,然后点击上传,操作完成后,Azure SAML SSO设置将保存在PAM360中。

- 刷新PAM360中的当前页面,在步骤3“导入IdP的证书”下,您将看到当前证书的详细信息,如颁发者、主题和序列号,点击保存。

- 要使Azure SAML正常工作,请打开文件:<PAM360安装目录>\PAM360\conf\system_properties.conf,检查conf文件中的以下参数是否存在,如果没有,请把它们添加到现有属性下方。

- 如果您添加了属性,需要重启PAM360服务器以使更改生效。

- 最后,在步骤4“启用/禁用SAML单点登录”下,点击立即启用,激活SAML SSO。

- 如果您需要验证单点登录是否有效,请到Azure门户,在PAM360 SAML 1.1 SSO的验证单点登录下点击验证。

saml.redirect.idpprotocolbindingpost =true

saml.authcontext.comparison.exact=true

saml.AuthreqForceAuthn=false

saml.nameidFormat=unspecified

saml.idp.version=1.1

saml.authnContextClassRef=Password

为 Azure AD用户启用MFA并设置首次登录设置的步骤

以下是在Microsoft 门户中为Azure AD用户激活MFA 并为其设置首次登录的详细步骤。

1.为 Azure AD 用户启用多重身份验证

- 通过以下URL登录到Microsoft Azure https://portal.azure.com

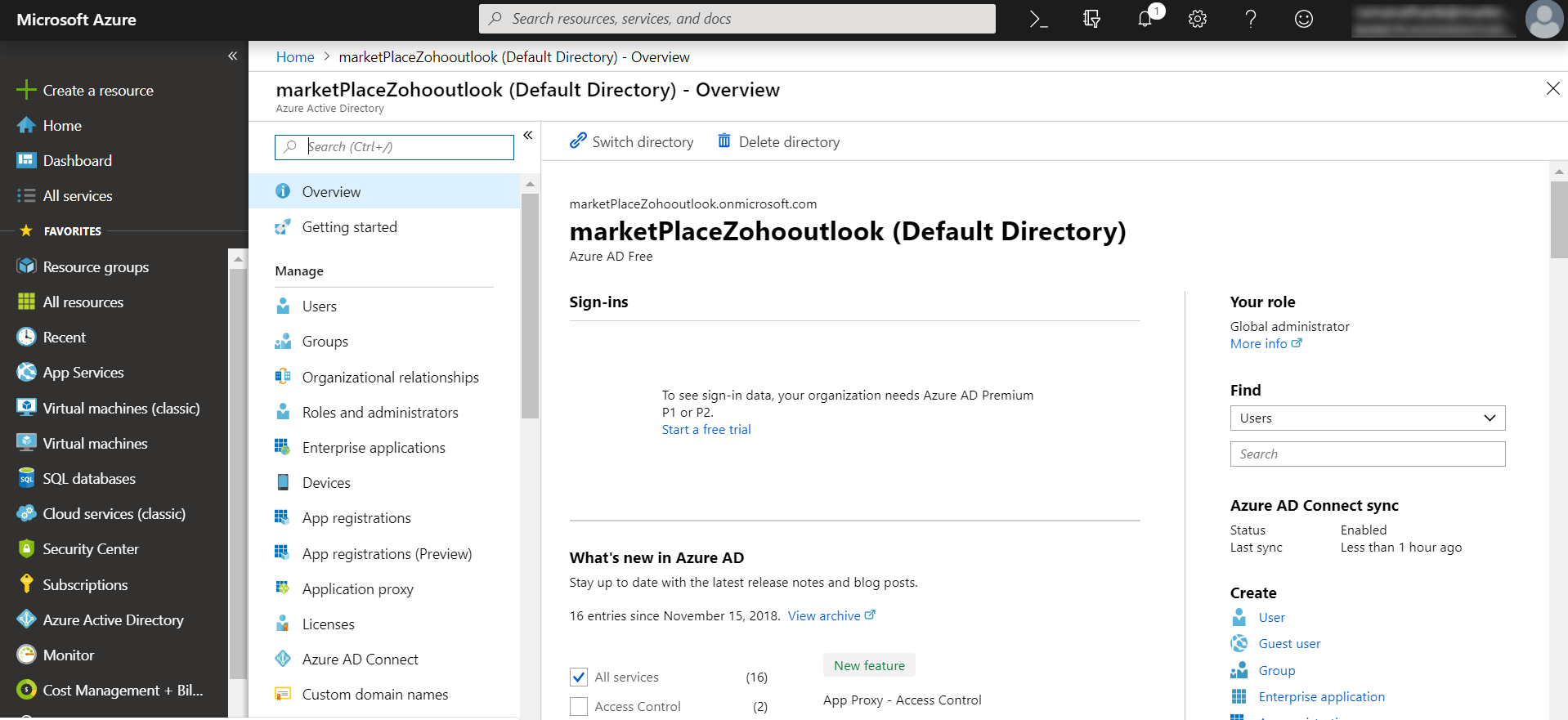

- 从左侧窗口中选择Azure Active Directory。

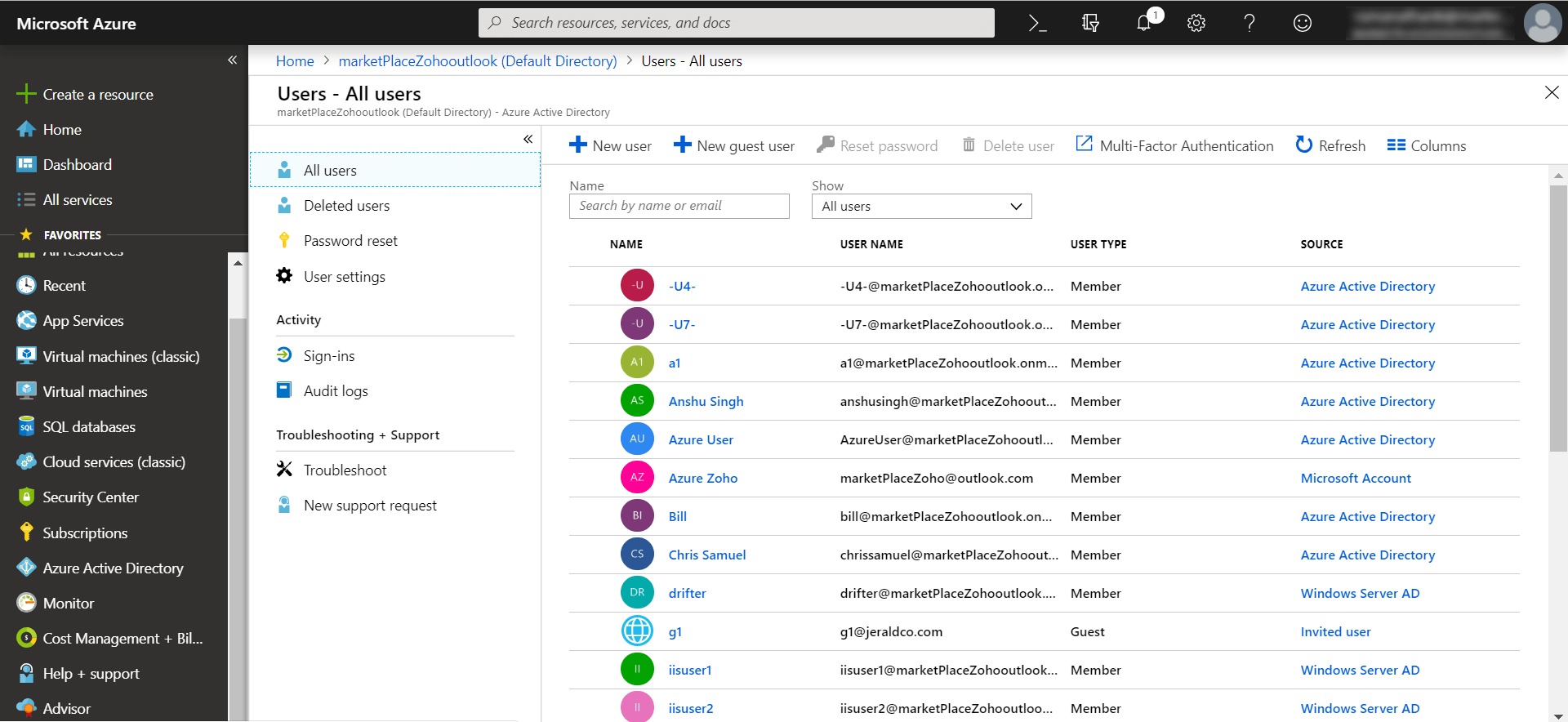

- 在管理选项卡下,选择用户。

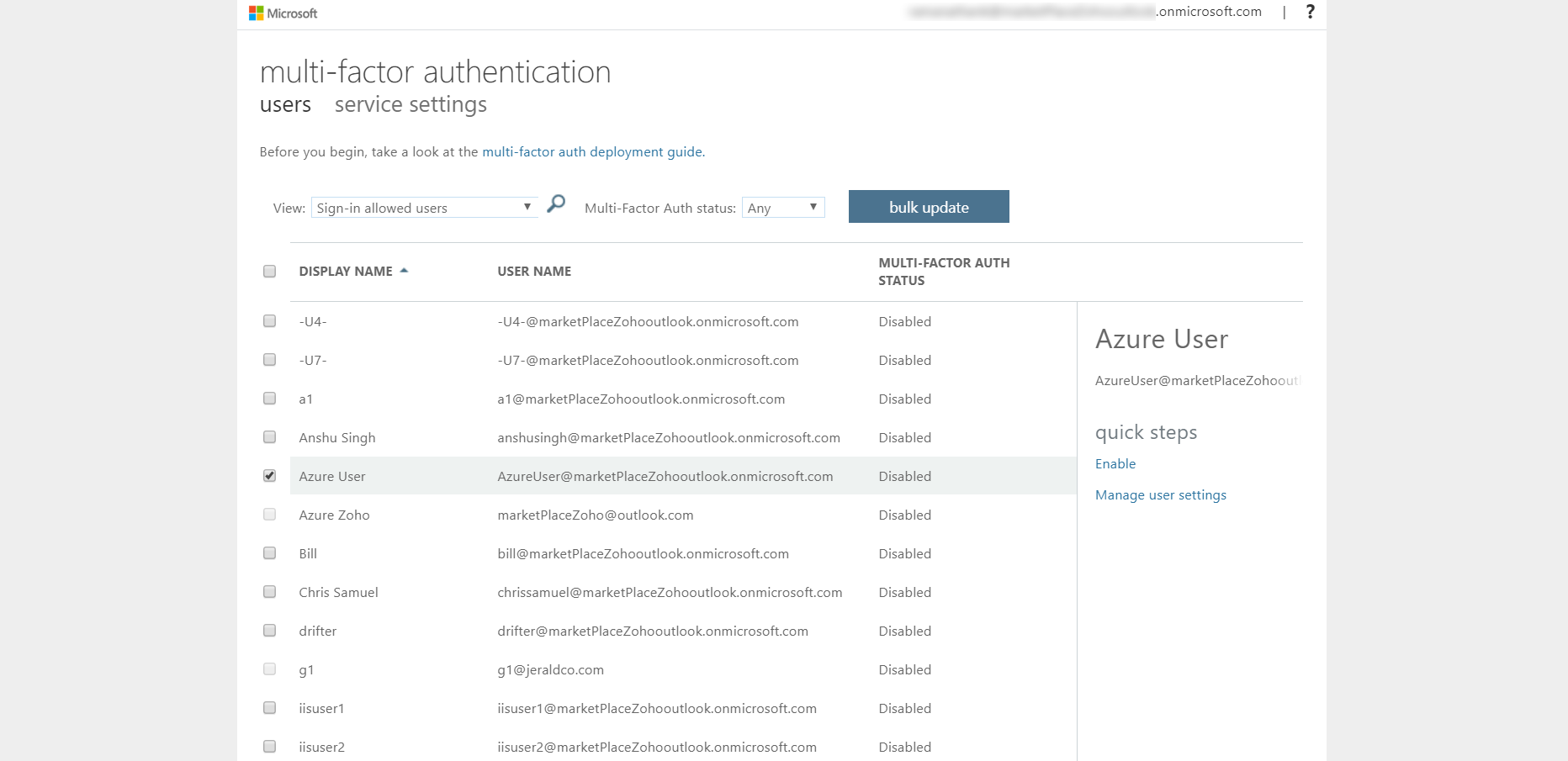

- 点击页面顶部的'Multi-Factor Authentication'(多因素身份验证)选项,页面将弹出一个新窗口。

- 选择要启用MFA的用户,然后点击右侧窗口中的启用选项。

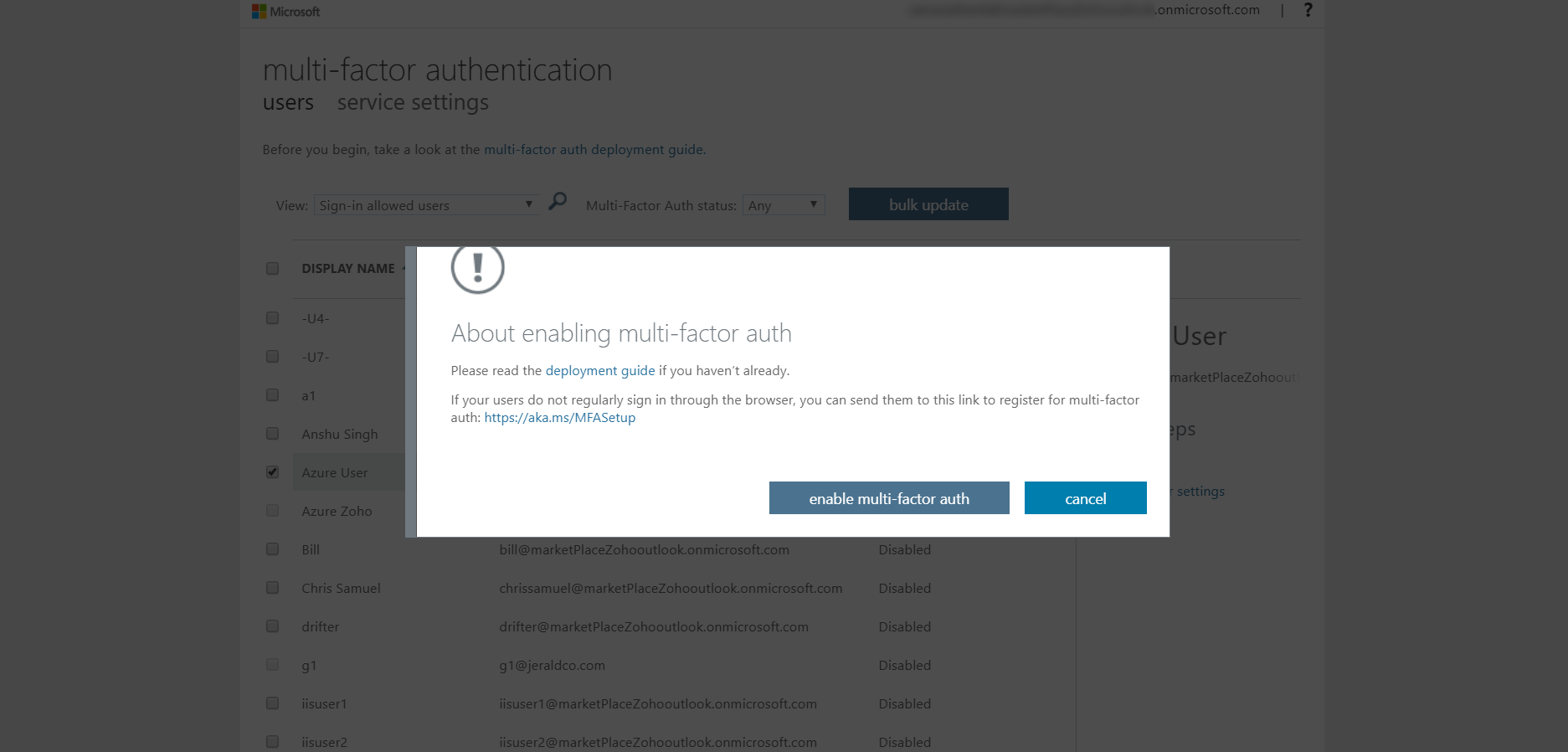

- 在弹出框中,点击启用'enable multi-factor auth'(启用多因素身份验证)按钮以完成设置。

- 从左侧列表中选择Azure Active Directory,并在管理选项卡下选择企业应用。

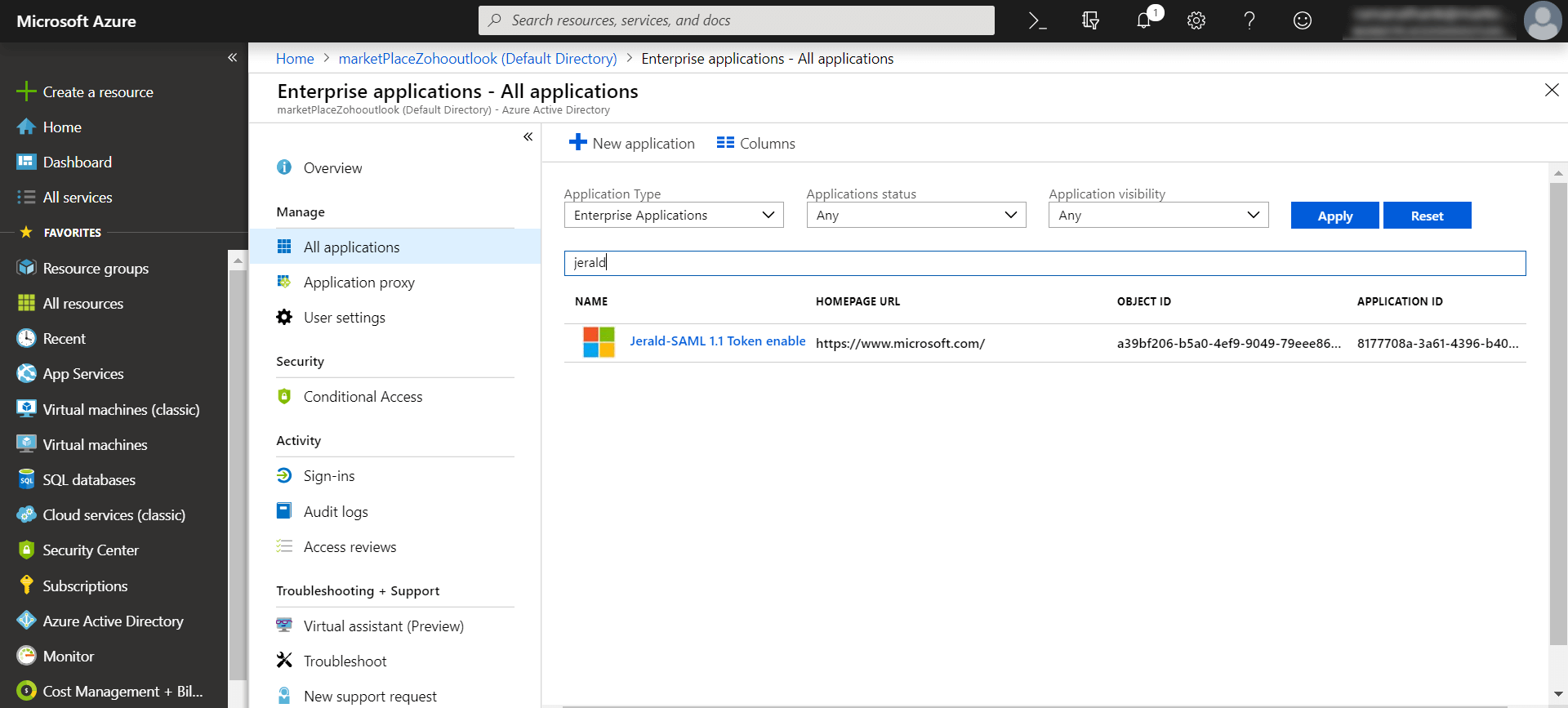

- 搜索您的企业SAML应用并选中该应用。

- 从左侧列表中选择用户和组,并点击页面顶部的添加用户选项。

- 点击None Selected选项,打开用户列表,选择用户,然后点击底部的Select选项。

- 选择要分配的用户后,点击分配,将用户分配给企业应用。

- 使用以下URL登录到Microsoft Azure 门户:https://portal.azure.com

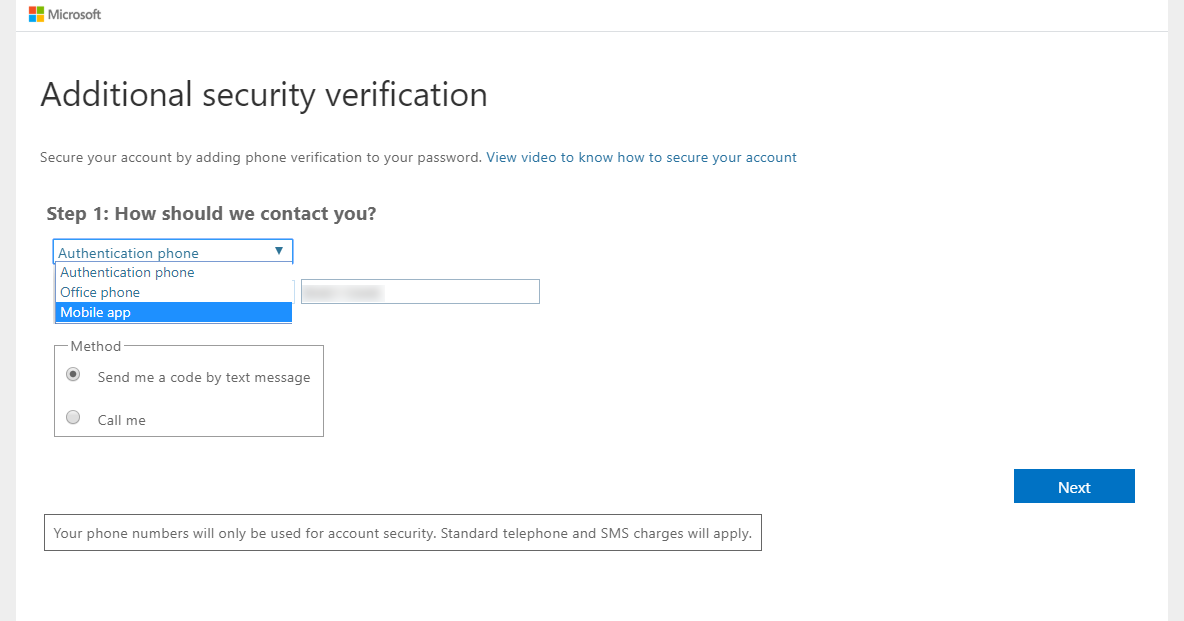

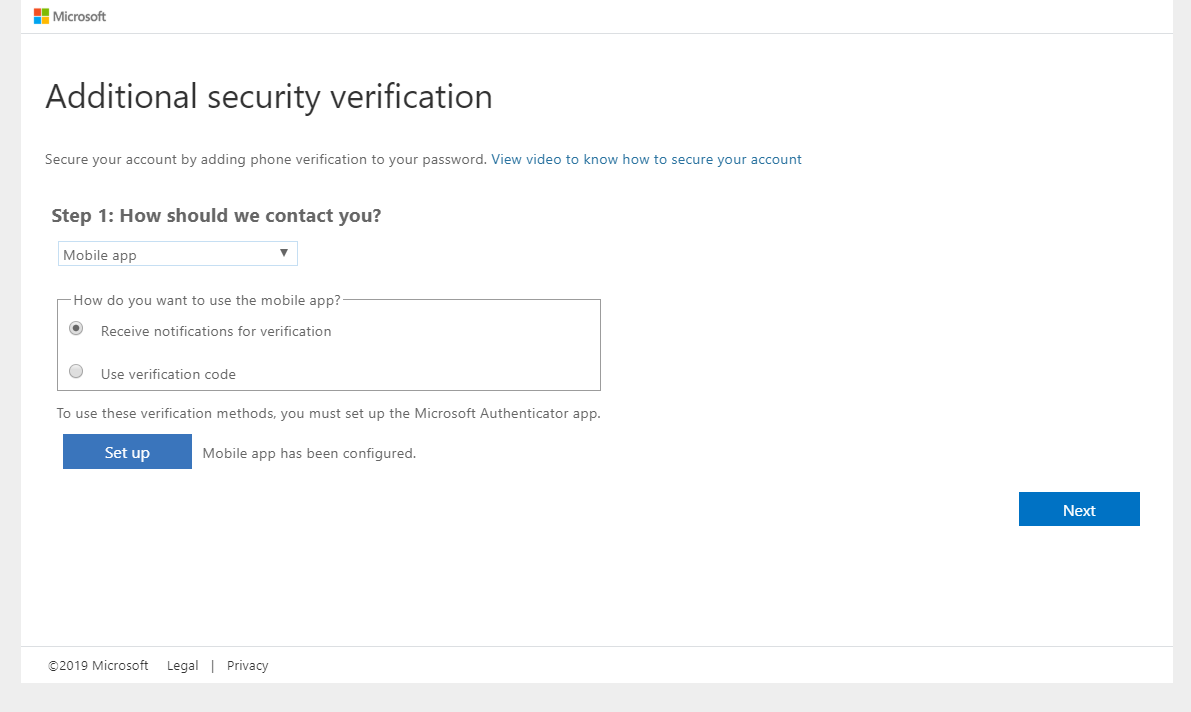

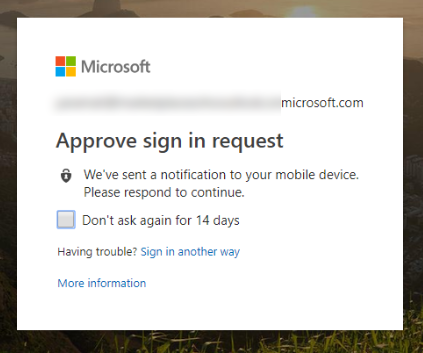

- 登录后,您将被重定向到附加的安全验证屏幕,请从下拉菜单选”Mobile app”,并选中“接收验证通知”,然后点击下一步。

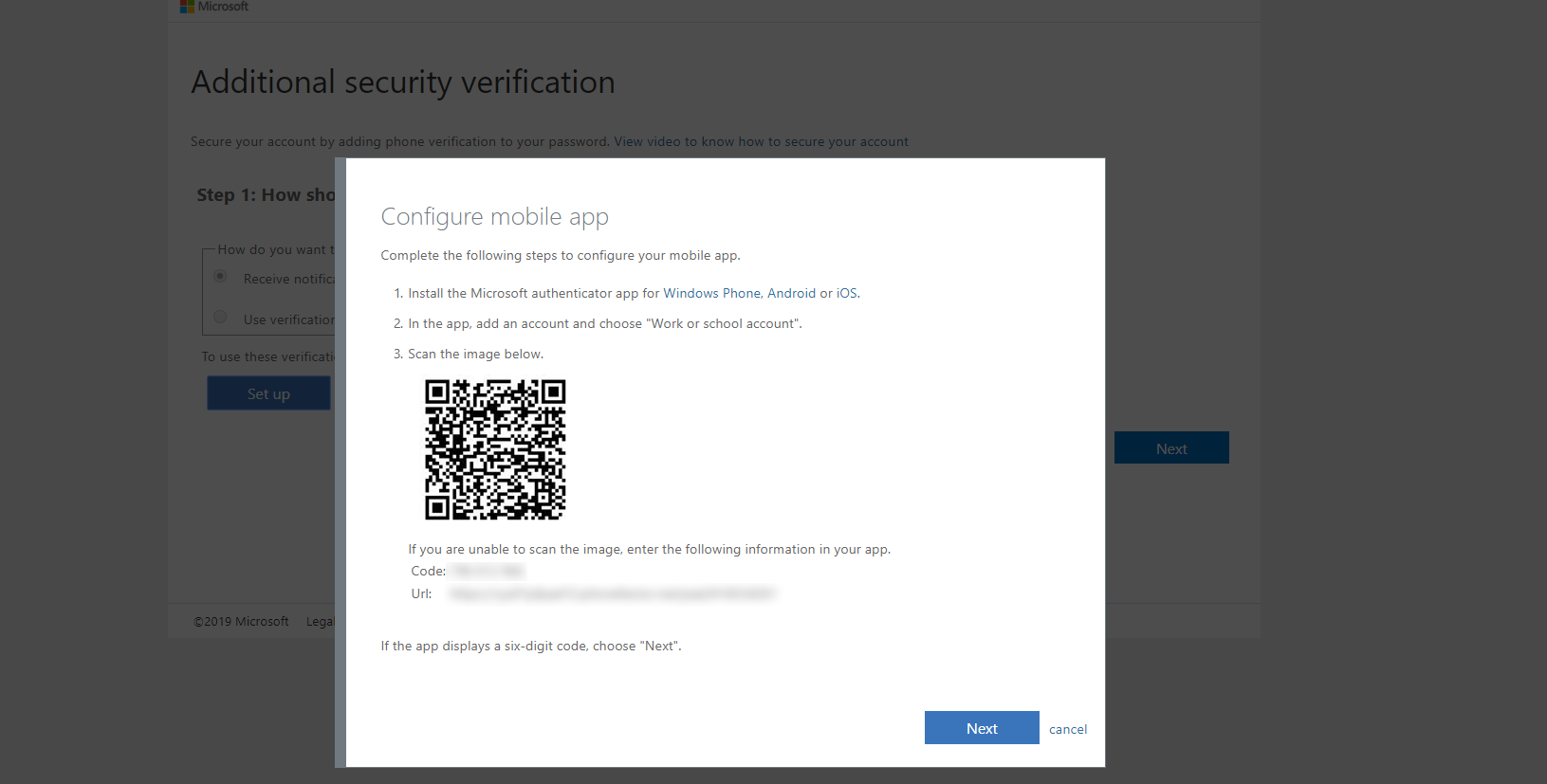

- 打开手机上的 Microsoft 身份验证器并扫描页面显示的二维码,点击下一步。

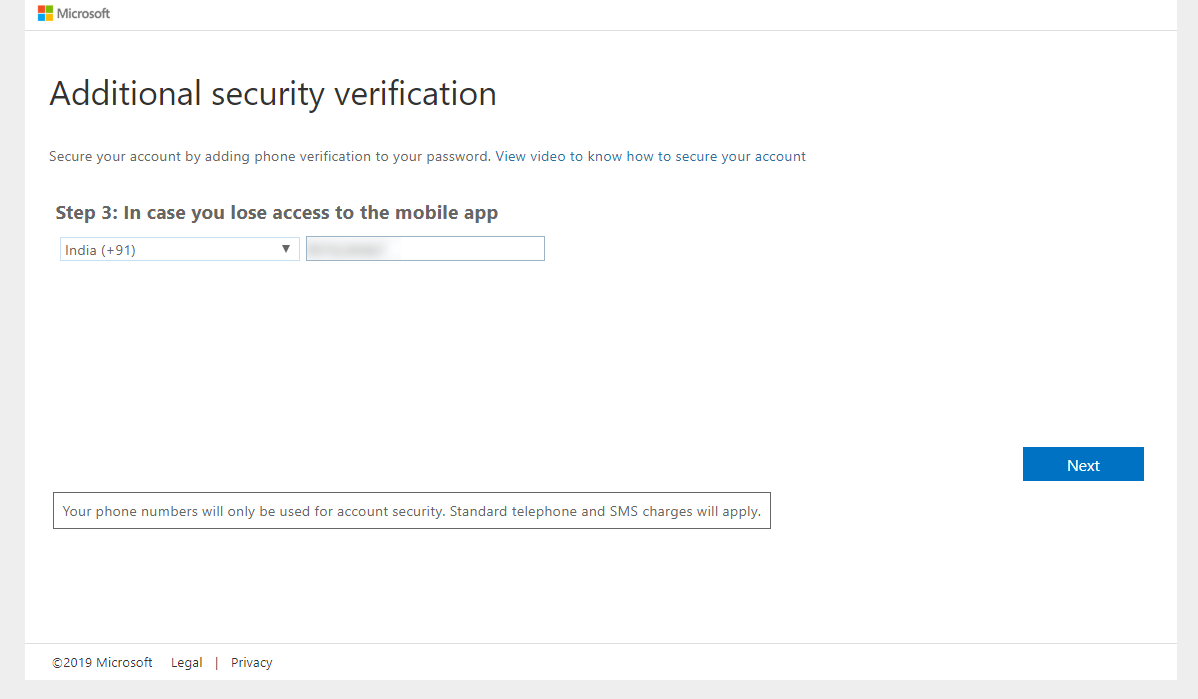

- 选择您的国家并输入手机号,点击下一步。

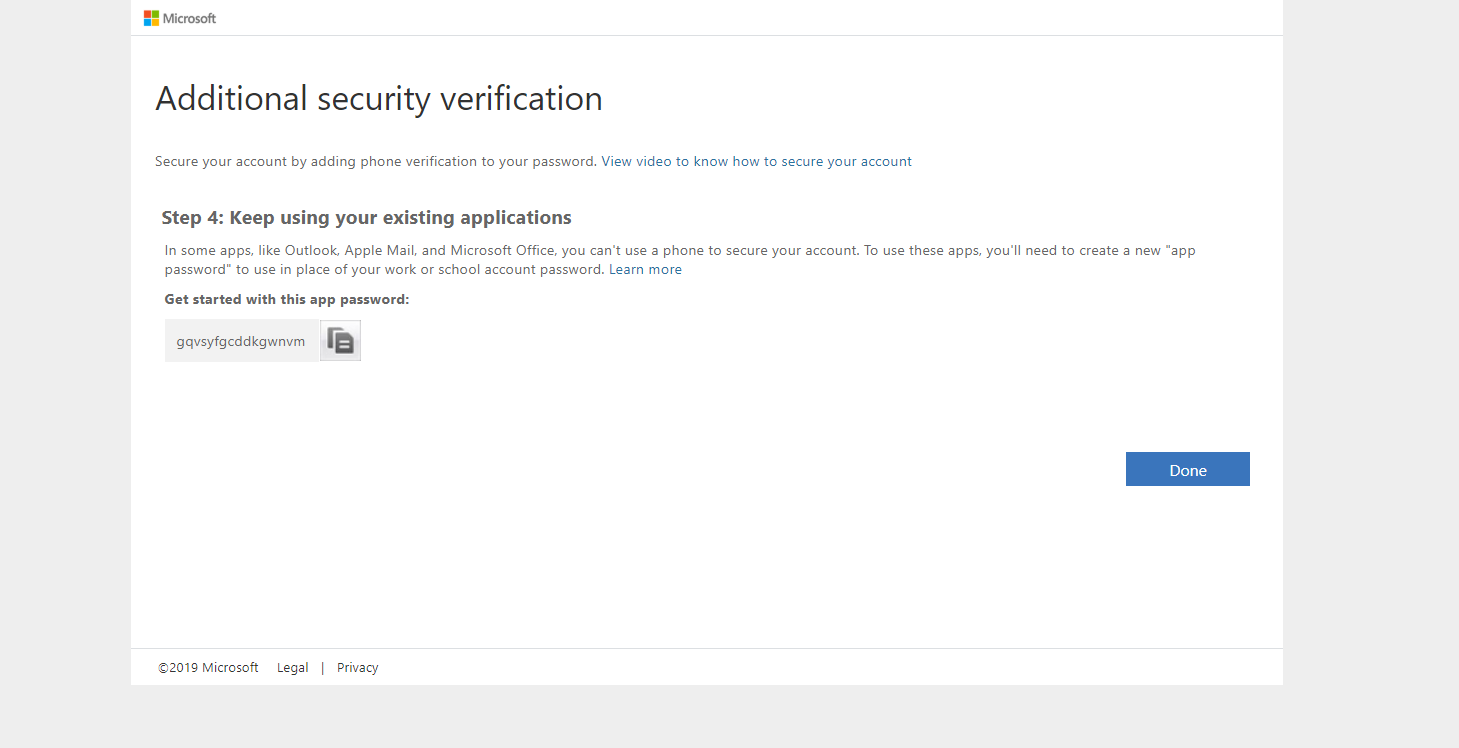

- 您将获得一个首次登录的密码,请复制密码,妥善保管,然后点击"完成"。

- 设置完成后,当您首次登录Azure帐户时,您将会收到安装身份验证器手机的通知以验证登录的真实性。

2.将 Azure 用户关联到企业应用

3.为启用 MFA 的 Azure 用户设置首次登录

3.1前提

您需要在您手机中安装Microsoft身份验证器,以进行其他安全验证。

3.2 所需步骤

以下步骤是用户使用Microsoft身份验证器设置首次登录和多因素验证。