AD域条件访问策略

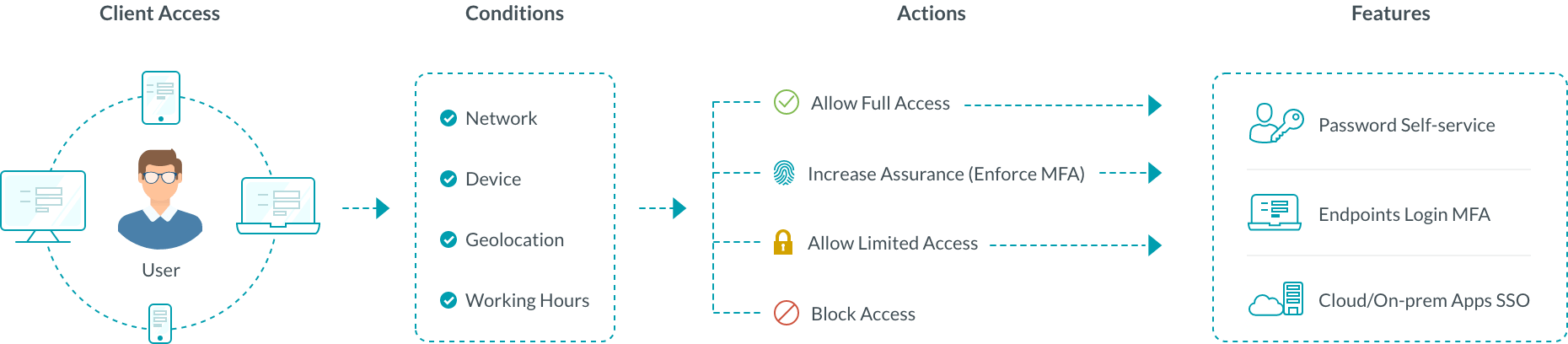

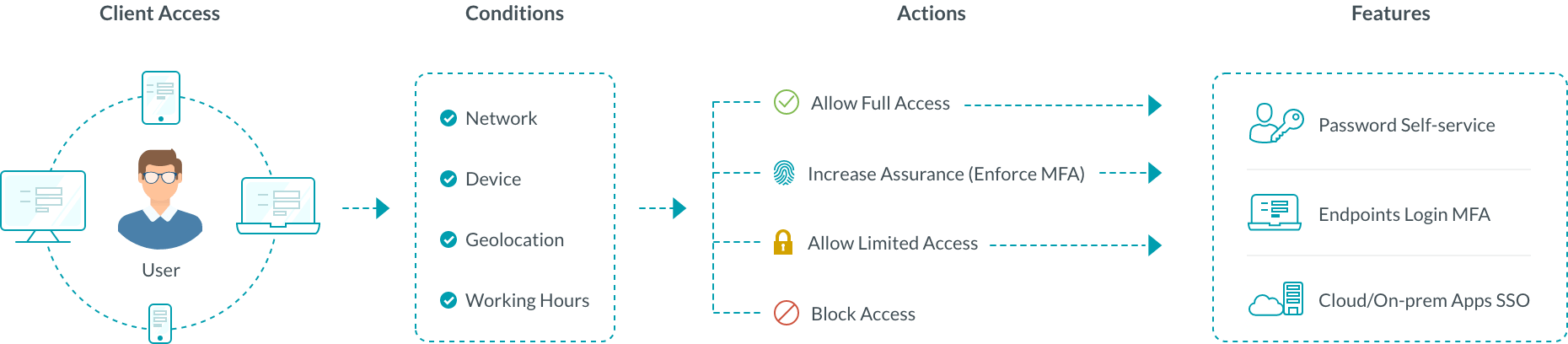

事实证明,远程工作模式对组织和员工都有好处,并将继续存在。由于远程用户更容易受到网络攻击,因此需要执行严格的安全措施,如多因素身份验证(MFA),以防止数据泄露。然而,应用严格的、全组织范围的访问策略(如MFA)可能会对用户体验产生不利影响。虽然双重或三重身份验证可以保护远程登录,但对于已经在办公室内保护的本地用户来说,这可能是一个不必要的麻烦。一种更有效的方法是根据上下文应用访问策略。ADSelfService Plus的条件访问功能有助于实现这一目标。这有助于组织:

- 在没有IT管理员干预的情况下实施访问控制。

- 在不影响用户体验的情况下改善组织的安全态势。

什么是有条件访问?

条件访问实施了一套规则,分析各种风险因素,如IP地址、访问时间、设备和用户的地理位置,以执行自动访问控制决策。这些决定是根据用户风险因素实时执行的,以避免在无风险情况下实施不必要的严格安全措施。这确保了增强的用户体验,而不会影响安全性。

使用有条件访问可以应用的一些常见场景和相应的安全措施包括:

- 强制对特权用户进行多因素验证。

- 强制要求MFA为所有员工在异地访问关键业务应用程序。

- 阻止访问高风险操作,如来自不受信任的IP或未知设备的密码重置请求。

条件访问策略如何工作?

在学习条件访问的工作原理之前,让我们先看看构建条件访问规则的基础知识:

- 条件

这包括可能影响或破坏组织安全的因素列表。ADSelfService Plus使您能够根据以下风险因素配置条件:

- IP地址(受信任和不受信任)

- 设备(设备类型和平台)

- 营业时间(营业时间和非营业时间)

- 地理位置(基于请求来源)

- 标准

配置条件后,可以使用AND、OR或NOT等运算符设计标准。正是这些标准与访问策略相关联。

- 访问政策

然后,该标准与预配置的访问策略相关联,在ADSelfService Plus中称为自助服务策略。IT管理员可以创建自助服务策略,并为属于特定域、组织单位(OU)和组的用户启用特定功能。

有关构建条件访问规则的更多详细信息,请查看自助服务策略和条件访问配置指南。

一旦构建了条件访问规则,就会发生以下情况:

- 用户尝试登录他们的机器,或在登录后,尝试访问ADSelfService Plus中的应用程序或自助服务功能之一。

- 根据预定义的条件,分析用户的IP地址、访问时间和地理位置等风险因素。

- 如果数据满足条件,用户将被分配到自助服务策略,该策略启用以下操作之一:

- 完全访问域名帐户和功能

- 使用MFA进行安全访问

- 对某些功能的访问有限

- 限制访问特定功能

- 如果用户不满足任何配置的条件访问规则,将根据用户的组或OU应用自助服务策略。

说明条件访问策略如何工作的用例

用例1:当需要使用MFA保护组织Active Directory(AD)域的远程登录时

在我们的示例中,考虑本地用户占您组织员工总数的50%。另外20%是远程用户。其余30%是根据需要在远程和本地工作模式之间交替使用的用户。我们将不得不为远程登录的用户强制执行MFA。利用此场景的条件访问涉及:

- 强制执行启用端点MFA的自助服务策略。

- 配置两个条件:

- IP地址:提供受信任IP地址列表。

- 位置:选择组织场所以外的位置。

- 创建以下标准:

- 该标准与自助服务政策相关联。

以下是此条件访问策略的工作原理:

当用户尝试登录机器时,会分析用户的IP地址和地理位置。如果它不是受信任的IP地址和选定的地理位置,则满足标准,并给用户分配执行端点MFA的自助服务策略。当条件不满足时,将分配适用于用户的任何其他自助服务策略。

用例2:仅允许拥有域加入机器的用户使用SSO访问企业应用程序

企业应用程序通常用于处理和存储敏感的用户数据。由于这些应用程序中的大多数现在都部署在云中和网络的安全边界之外,因此它们是网络攻击者最喜欢的目标。他们使用网络钓鱼和其他攻击技术来访问应用程序并远程泄露数据。通过条件访问,您只能允许拥有域加入计算机的用户访问包含敏感数据的重要应用程序。您可以更进一步,只允许受信任的IP地址列表访问关键应用程序,确保攻击者即使窃取了用户的凭据,也无法访问这些应用程序。以下是为此场景配置条件访问规则的示例:

- 配置自助服务策略,为所需的应用程序启用SSO。

- 配置两个条件:

- 基于IP地址:提供受信任的IP地址列表。

- 基于设备:选择所有域加入的计算机对象。

- 创建以下标准:

- 将标准与创建的自助服务策略相关联。

以下是此条件访问规则的工作原理:

当用户尝试通过SSO登录企业应用程序时,会分析设备IP地址和类型。如果它是受信任的IP地址,并且计算机对象属于AD域,则满足创建的标准。然后,将与标准相关的自助服务策略分配给用户。这使用户能够使用SSO访问企业应用程序。

使用ADSelfService Plus启用条件访问的好处

- 使用20多个高级身份验证因素来实现MFA

- 从单个控制台适度访问机器、VPN、RDP、OWA和Exchange管理中心

- 为组织中的不同部门启用粒度条件访问策略

Thanks!

Your download is in progress and it will be completed in just a few seconds!

If you face any issues, download manually here

聚焦

通过允许Active Directory用户自助服务密码重置/帐户解锁任务,免费参加冗长的服务台电话。使用ADSelfService Plus“更改密码”控制台为Active Directory用户轻松更改密码。

获得对100多个云应用程序的无缝一键访问。通过企业单点登录,用户可以使用其Active Directory凭据访问其所有云应用程序。感谢ADSelfService Plus!

亲密的Active Directory用户通过邮寄这些密码/帐户过期通知来了解他们即将到来的密码/帐户过期。

自动同步跨多个系统的Windows Active Directory用户密码/帐户更改,包括Office 365、G Suite、IBM iSeries等。

通过强制Active Directory用户通过显示密码复杂性要求来遵守合规密码,使用ADSelfService Plus确保强大的用户密码能够抵御各种黑客威胁。

门户网站允许Active Directory用户更新他们的最新信息,并使用搜索的个性的搜索键(如联系号码)来搜索有关对等体的信息。