漏洞管理

漏洞评估过程包括系统地识别漏洞,以及对其严重性、潜在影响和相关风险进行全面分析。此外,还需要进行持续的监视,以跟踪公开披露的漏洞和零日威胁,确保安全状态得到及时更新。优先级的确定发挥了关键作用,漏洞根据其影响、紧急程度和补丁可用性进行排序。对高风险软件进行了重点关注,对于诸如数据库和Web服务器等重要资产中的漏洞进行隔离和保护,加强了技术基础设施的整体网络安全性。

漏洞管理的仪表板

- 零日漏洞识别和缓解

利用Endpoint Central的实时风险监视和检测能力,在软件和网络基础设施中识别零日漏洞。统一控制台还可以通过及时部署补丁和配置来简化零日漏洞的缓解,可以更快应用解决方法。

- 快速响应

制定快速响应计划,以缓解零日漏洞。该计划包括预定义的角色和完善的程序,以在确认的零日风险监视时执行,实施迅速和有效的对策。

- 解决方法和临时修复

利用Endpoint Central的功能制定和实施临时解决方法和缓解策略,以减少在没有可用补丁的情况下漏洞被利用的风险。这些措施充当了一种保护屏障,保护重要系统和宝贵数据,直到有始终的解决方案。

- 持续监视

持续关注零日漏洞的状态。及时获取厂商公告和安全社区的实时更新,以确保系统的持久安全性。

零日缓解

虽然修补漏洞是最终目标,但有时可能需要一段时间才能获得补丁,比如零日漏洞或新发现的漏洞。在这些情况下,以下是如何进行反击:

- 针对零日漏洞的专门视图

我们的安全团队持续在网上搜索新风险,发现零日漏洞或公开披露的漏洞时,立即验证信息并立即更新我们的中心数据库。然后,这些更新的数据将同步到您的Endpoint Central服务器上。

- 在永久修复尚不可用时部署解决方法(缓解脚本)

一旦零日利用已在网络中出现且厂商已经意识到,他们通常会发布临时解决方法来阻止攻击,同时他们开发永久修复(补丁)。利用Endpoint Central的预构建缓解脚本,您可以快速将这些解决方法部署到所有受影响的设备上。这些脚本可以加固您的系统,调整注册表设置,关闭易受攻击的端口,禁用过时的协议等。这有助于显著降低攻击者在网络上利用零日漏洞的风险。

- 在永久修复可用时接收通知

针对先前被识别为零日漏洞的漏洞发布的补丁称为零日补丁。当零日补丁可用时,Endpoint Central将通过控制台的通知栏立即通知您。然后您可以使用Endpoint Central删除您之前应用的临时解决方法,并安装用于永久修复的补丁。

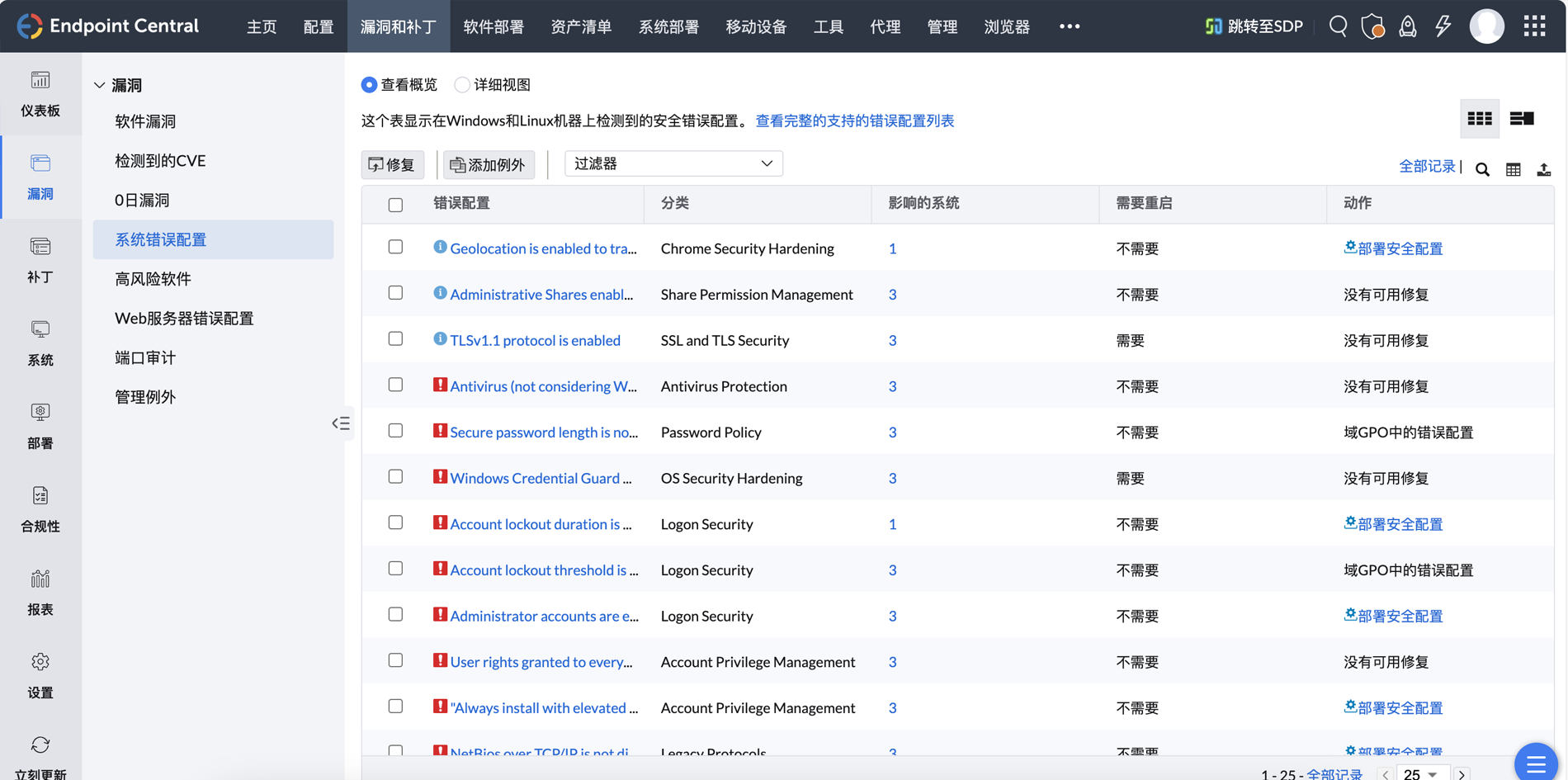

安全配置管理

通过检测受管终端上的安全配置错误来加固您的网络。使用预定义的基于行业标准的安全配置基线库,该解决方案迅速持续地监视和识别网络中的任何配置错误,例如较弱的密码、防火墙审计、用户权限等方面。

- 全面审计

对防火墙、防病毒软件和BitLocker状态进行全面审核,维护安全的基础设施。

- 防范暴力攻击

通过执行强大的密码策略和安全登录过程来保护您的网络,防止暴力攻击。

- 增强的安全设置

通过高级内存保护设置和淘汰旧版协议来加固系统,减少漏洞,提高安全性,而不会影响业务运营。

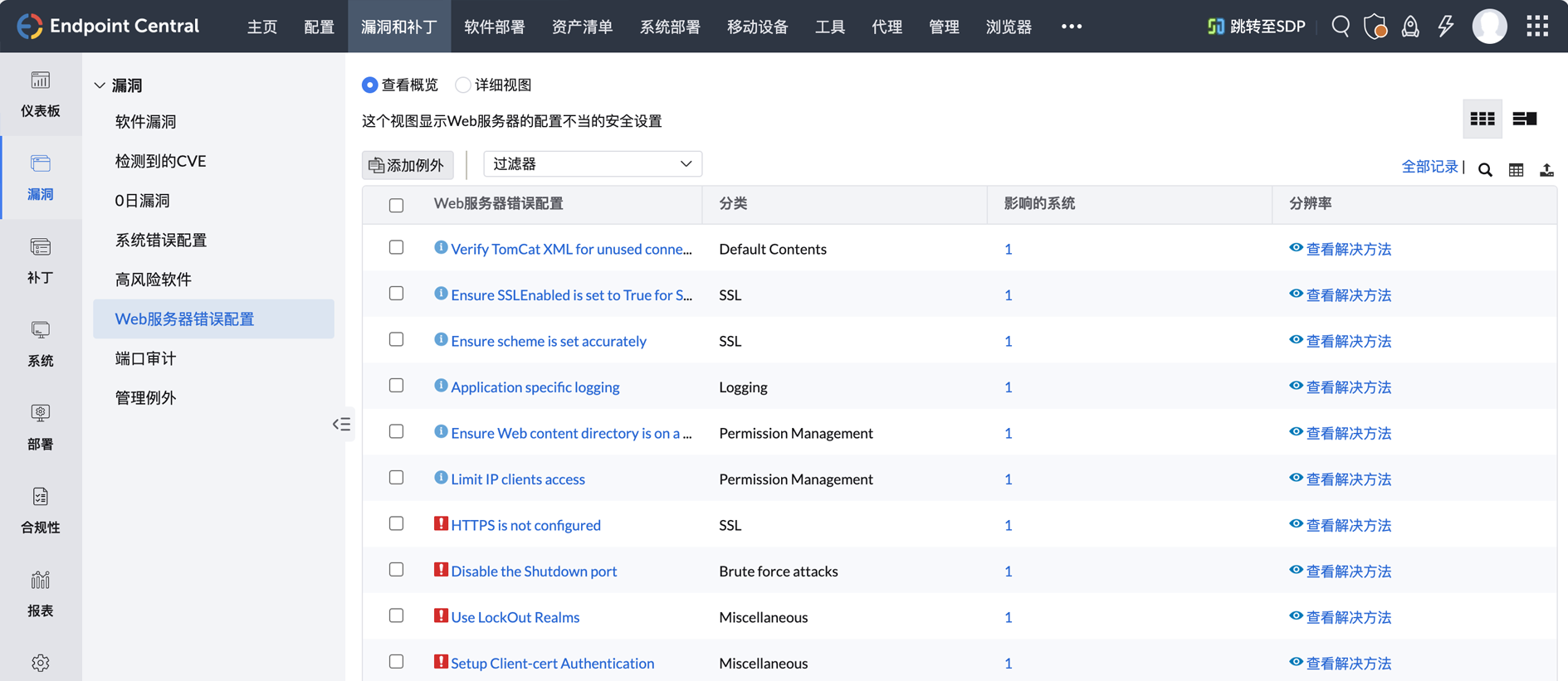

Web服务器加固

- 主动配置监视

持续监视您的Web服务器,以识别并纠正默认和不安全的配置。

- 上下文配置分析

使用相关的上下文分析Web服务器配置错误,并接收安全建议,提升服务器的安全。

- SSL安全通信

确保SSL证书正确配置并启用HTTPS,确保客户端与服务器之间的安全和加密通信。

- 增强的访问控制

验证并执行对服务器根目录的受限权限,以防止未经授权的访问并保护服务器的完整性。

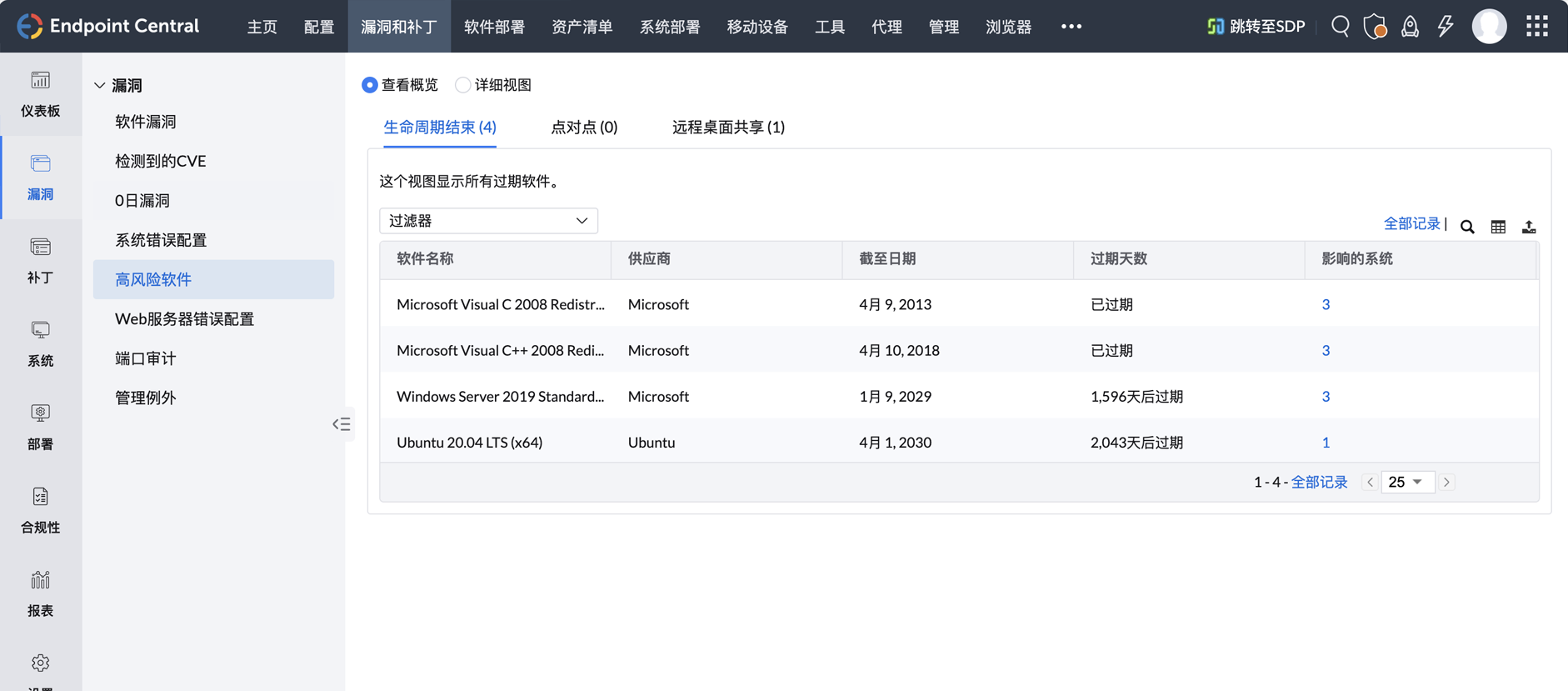

高风险软件审计

- 旧版软件监视

时刻关注即将或已经到达生命周期末期的旧版软件,确保系统保持安全和最新。

- 轻松实现风险缓解

实时访问有关不安全的点对点软件和远程共享工具的信息,通过简单的点击将其卸载,立即增强您的安全性。

“风险和补丁管理提供了我们所需的一切,因为安全性越来越成为我们工作的侧重点。我们的网络安全的一个重要要求是识别漏洞,并及时安装软件和系统的补丁。Endpoint Central提供了关于漏洞和补丁的综合视图。”

詹姆斯 M,

由G2收集并托管的评论。