敏感数据发现与分类

敏感数据发现是查找和分类组织终端内敏感信息的过程。信息敏感性是一套控制对敏感数据访问的方法,如果这些数据被泄露给他人,可能会对公司造成伤害。通过识别和监控这种类型的数据,如个人身份信息(PII)、财务记录和健康记录,组织可以确保其敏感数据得到保护。

如何实现终端数据发现?

Endpoint Central拥有完整的终端敏感数据发现机制,具备以下功能:

- 帮助遵守法规:许多法规要求企业采取保护客户数据的安全措施。数据镜像可以帮助企业满足这些要求。

- 对数据进行评估,以收集定性和定量的见解,管理员可以利用这些分析更好地理解他们的数据。

- 识别与特定类型数据相关的用户和终端,这对减轻数据泄漏和内部威胁非常重要。

- 一旦知道数据的位置,就会对其进行扫描以进行进一步分析。数据发现是数据分类的第一步。

数据分类为什么重要?

企业会收集大量数据,包括在非正式交流中可能无意中传输的敏感信息。数据分类软件帮助管理员通过区分无害信息和需要保护的机密信息来识别和保护敏感数据。

终端数据安全中的数据分类

数据泄露防护

数据泄漏防护(DLP)是保护敏感企业数据免受盗窃、丢失或未经授权访问的关键安全策略。全面的DLP解决方案包括数据发现与分类、数据传输与访问控制、策略与事件管理,以及详细的审计与告警工具。

为什么DLP至关重要?

DLP防止数据泄漏和盗窃的影响,这可能对企业造成毁灭性的后果。例如,数据泄露可能导致:

- 因罚款、诉讼和客户流失而造成的经济损失

- 声誉和品牌信任的损害

- 竞争优势的丧失

- 违反合规要求

数据泄漏是如何发生的?

数据泄漏可能以多种方式发生,包括:

- 人为错误

意外删除、文件覆盖或将数据发送给错误的人。

- 物理丢失或盗窃

笔记本电脑、移动设备和其他存储设备可能会丢失或被盗。

- 网络攻击

恶意软件、勒索软件和网络钓鱼攻击都可能导致数据泄漏或盗窃。

DLP通过以下方式帮助减轻这些风险:

- 识别和分类敏感数据

以便能够更有效地保护

- 执行策略

以减少人为错误的风险

- 监控和控制数据传输与访问

以防止未经授权的用户访问敏感数据

- 对数据活动进行审计和告警

以便组织能够迅速识别和解决潜在问题

- 检测和响应

数据泄露和其他安全事件

您需要DLP解决方案吗?

任何收集、存储或处理敏感数据的组织都应考虑实施DLP解决方案。DLP对于受监管行业的企业尤其重要,如医疗保健、金融和政府。

Endpoint Cental数据泄漏防护

容器化

这是一种在个人设备上创建安全、隔离工作空间的技术。这个“容器”包含所有由Endpoint Central管理的企业应用程序、数据和配置。个人数据和应用程序与企业容器分开,增强了数据安全性,同时不影响用户隐私。

BYOD(自带设备)提供了提高员工生产力和降低设备成本等优势。然而,它也带来了安全隐患,因为组织无法完全控制设备。容器化通过以下方式解决了这一问题:

- 隔离企业和个人数据

工作应用程序和数据在容器内隔离,防止个人应用程序或恶意软件的未经授权访问。

- 增强数据安全性

即使设备丢失或被盗,容器内的企业数据仍然安全。IT管理员可以远程清除容器,而不影响个人数据。

- 改善用户体验

员工可以继续使用个人设备进行工作,而无需担心影响他们的隐私。

容器化是如何工作的?

- 安卓

Endpoint Central通常在设备配置期间利用安卓的“工作配置文件”功能。这为企业应用程序和数据创建了一个独立的、安全的工作环境。工作应用程序易于识别,无法与个人应用程序交互或在容器外共享数据。

- iOS

虽然安卓提供了内置的工作配置文件,iOS则依赖于像Endpoint Central这样的容器化软件。该软件在设备上为工作应用程序和数据创建一个安全的容器。IT管理员可以配置额外的安全措施,以确保企业数据保持受保护状态。

- 受管理的Web域

此功能允许您指定特定网站。 从这些网站下载的文档只能在ME MDM应用程序容器内访问和存储,为机密信息增加了一层额外的安全性。

- 虚拟专用网络(VPN)

使用VPN加密通过互联网传输的数据,保护从个人设备访问的企业数据。为了实现更严格的安全性,可以考虑“每应用VPN”。这为通过容器内指定的工作应用程序访问的数据创建了一个安全隧道。

去配置清除

当设备到达退役时间或重新分配给新员工时,您可以选择两种“清除”方法之一,以准备终端进入下一个阶段:

1. 企业清除:适合BYOD

这种定向清除会删除通过Endpoint Central部署的所有配置和应用程序。个人数据保持不变,非常适合自带设备(BYOD)场景。以下内容将被删除:

- 企业配置

Wi-Fi设置、安全策略以及任何其他管理配置都会被擦除。

- Endpoint Central应用程序

任何由您的终端管理系统安装和管理的应用程序将被卸载。

重要的是,企业清除不会影响:

- 个人数据

您员工的照片、文档和其他个人文件将保持安全。

- 预装应用程序

出厂安装的应用程序和任何非Endpoint Central的应用程序将不受影响。

此选项非常适合员工离开公司或更换角色的BYOD情况。他们可以保留自己的设备用于个人用途,同时确保企业数据和访问权限被完全移除。

2. 完全清除:全新开始

为了获得一个完全干净的状态,完全清除会擦除终端上的所有数据。这对于将由新员工使用的设备或设备被妥协的情况非常理想。以下内容将被清除:

- 设备上的所有内容

这包括操作系统数据、应用程序(个人和企业)、用户帐户、文件和设置。

- SD卡数据

对于具有可扩展存储的设备,您可以选择擦除SD卡上的数据。(这适用于具有Samsung SAFE和KNOX等功能的设备)。

经过完全清除后,设备基本上变得“像新的一样”,并准备重新分配和配置给新用户。

追踪与镜像文件

数据镜像是一种安全措施,当USB设备连接到网络时,会在其上创建敏感数据的副本。然后,这些数据可以存储在安全的位置,例如受密码保护的网络共享。

数据镜像软件可以用来配置策略,以确保每当在USB上执行任何文件操作时都会进行数据镜像,或者仅在执行特定文件操作时进行。关于文件操作的详细信息,例如文件名、用户、设备、涉及的终端和操作时间,也可以被记录。

总体而言,数据镜像是一种多功能且强大的工具,可以用来改善IT系统的安全性、合规性和性能。

设备数据访问控制

数据加密

Endpoint Central是一种统一的终端管理和安全(UEMS)解决方案,使IT管理员能够无缝管理网络中Windows设备上的BitLocker加密。这帮助组织确保其数据被加密并受到未经授权访问的保护,即使设备丢失或被盗。

使用Endpoint Central管理BitLocker加密的好处:

集中管理

Endpoint Central提供单一控制台,用于管理网络上所有Windows设备的BitLocker加密。这使得IT管理员能够轻松部署和执行BitLocker加密策略,并监控所有设备的加密状态。

自动加密

Endpoint Central可以根据预定义的策略自动加密Windows设备。这消除了IT管理员手动加密每个设备的需要,并有助于确保所有设备的一致加密。

全面报表

Endpoint Central提供关于所有设备的BitLocker加密状态的全面报表。这有助于IT管理员快速轻松地识别和解决任何加密问题。

Endpoint Central如何帮助组织无缝管理BitLocker加密:

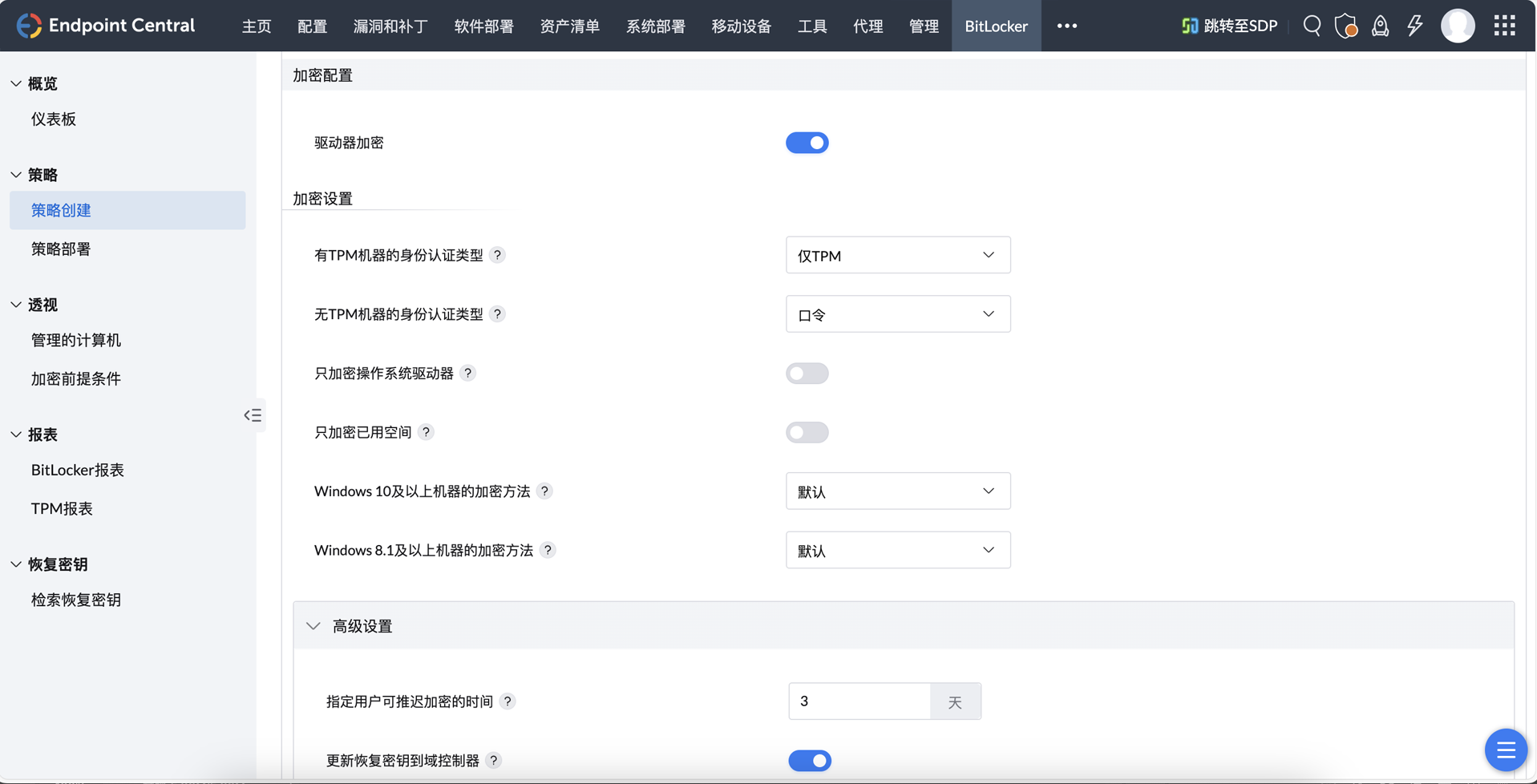

部署和执行BitLocker加密策略

Endpoint Central可用于在网络上所有Windows设备上部署和执行BitLocker加密策略。这包括配置BitLocker加密设置,如密码复杂性要求和加密恢复密钥管理。

监控所有设备的加密状态

Endpoint Central提供网络上所有设备BitLocker加密状态的实时视图。这帮助IT管理员快速轻松地识别和解决任何加密问题。

远程管理BitLocker加密

Endpoint Central允许IT管理员远程管理Windows设备上的BitLocker加密。这包括加密和解密设备及重置BitLocker恢复密钥等任务。

Endpoint Central的BitLocker管理

“我们过去没有一个值得信赖的MDM解决方案。实施ManageEngine卓豪解决方案后,我们感到放心,我们的设备是安全的,我们的数据是安全的,并且在员工离职或设备丢失/被盗时可以轻松删除。”

Leah G,

中型市场企业,

评论由G2收集并托管。