特权用户凭据是攻击者有利可图的目标,因为它们提供对机密帐户和信息的更高访问权限。过去几年表明,攻击者不再需要破解帐户来破坏数据;相反,他们可以利用薄弱的和以其他方式受损的凭据来获取有利可图的信息。特权访问管理解决方案的中心目标应包括自动发现和凭证保管,这有助于密码管理员保护并提供对关键帐户的受限访问,从而规避特权访问攻击的载体。

ManageEngine PAM360 提供一个集中的企业凭证保险库来整合、存储、管理和轮换共享的敏感信息,例如密码、数字证书、密钥和专有文档。PAM360 的高级密码分组选项使您能够将密码组织成全面的分层格式,这有助于消除密码疲劳。此外,您可以根据需要对选定的组执行批量操作,例如密码重置、更改和共享。

PAM360 通过结合 256 位高级加密标准 (AES) 来确保最高级别的数据保护,该标准得到NIST和NSA 的认可。AES 在应用程序和数据库级别结合了双重加密。第一级加密发生在应用程序级,其中自动生成的唯一密钥使用 AES-256 标准加密数据。然后将加密的数据推送到数据库进行存储,在那里进行二级加密。

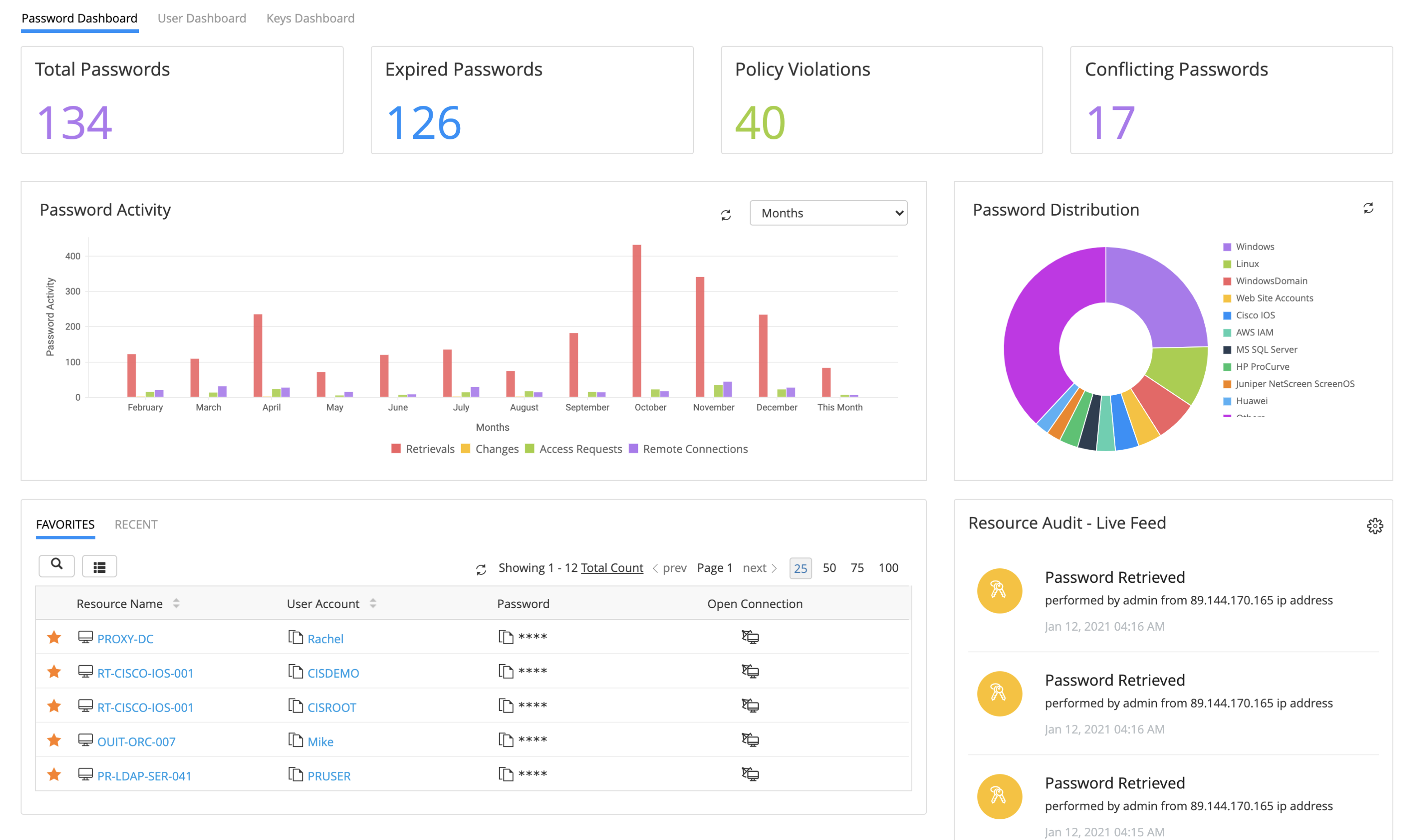

PAM360 中的密码仪表板

PAM360 中的密码仪表板

为了为您的特权帐户启用额外的身份验证级别,PAM360 提供与 Active Directory、基于安全断言标记语言 (SAML) 的单点登录 (SSO) 解决方案和受信任的多因素身份验证 (MFA) 工具的独家集成。

PAM360 有助于自动扫描和发现关键帐户,以便将特权帐户载入 Windows、Solaris、Mac、Linux、Active Directory、VMWare 以及大量网络设备和数据库的集中式安全存储库。它还包括设置时间范围和密码发现尝试限制的选项。发现后,PAM360 允许根据预配置的密码策略随机化资源密码。

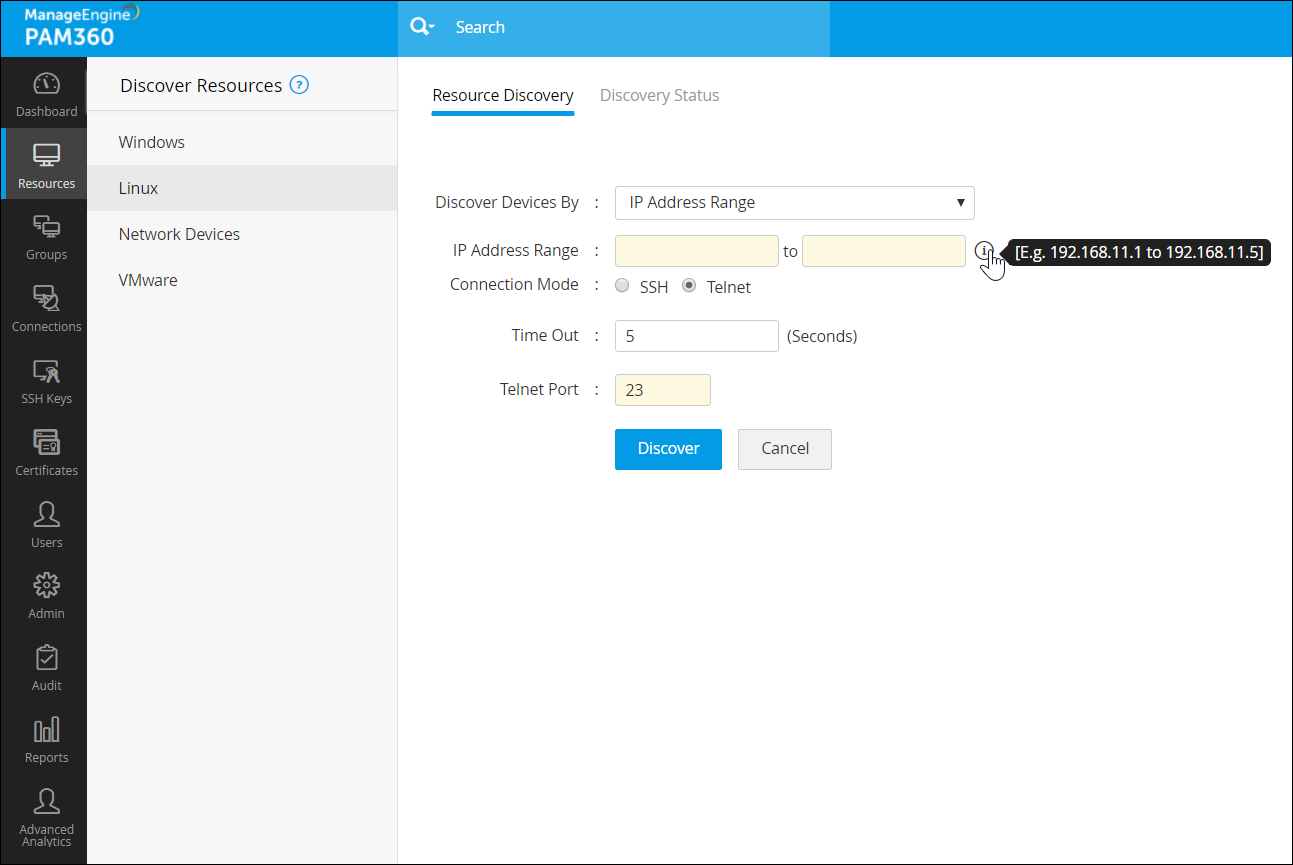

凭证保险库中的资源自动发现

凭证保险库中的资源自动发现

除了密码,PAM360 还为数字证书、图像、许可证密钥和其他专有文档提供安全存储。此外,用户可以从 CSV、TSV 和 KeePass 文件手动导入他们的密码。

PAM360 允许共享密码和其他敏感信息以选择不同权限级别下的用户和组,例如查看、修改和管理。管理员还可以自行决定将其密码的所有权转让给其他管理员和用户。

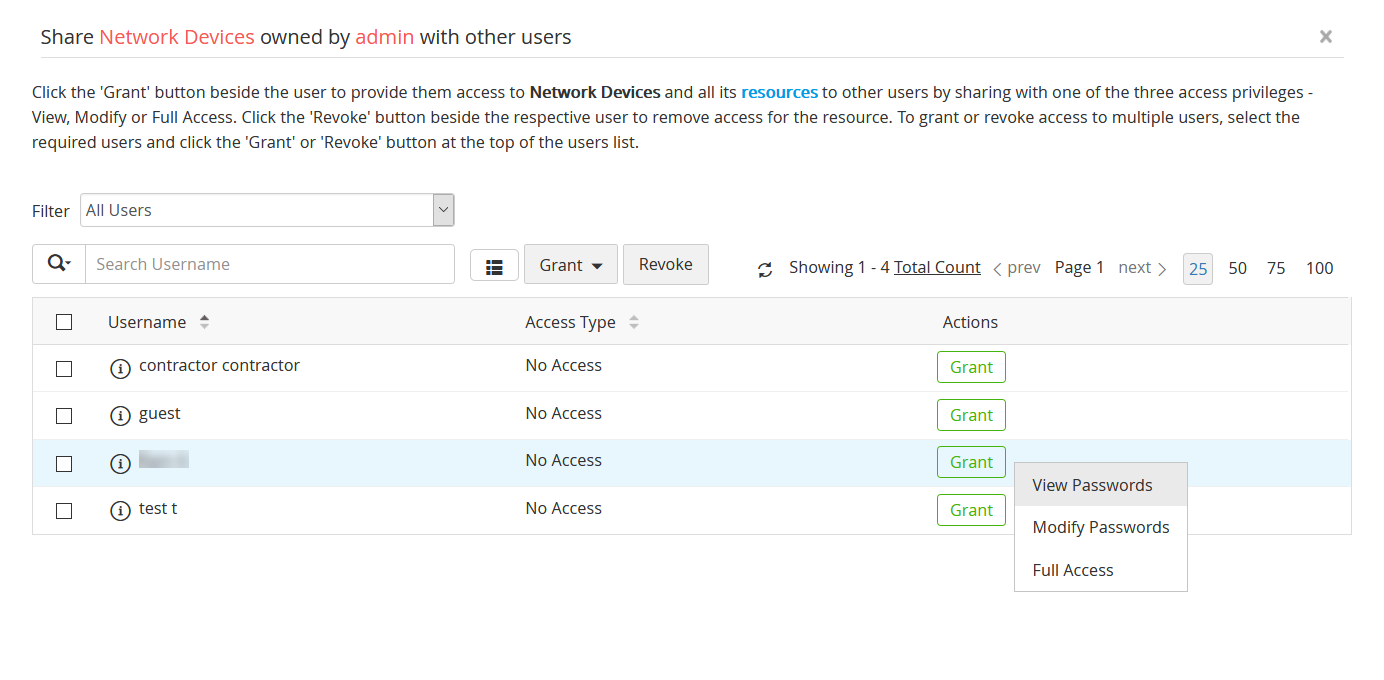

在 PAM360 中与其他组共享密码

在 PAM360 中与其他组共享密码

无需以纯文本格式公开密码即可提供对资源的访问。此外,用户可以从 PAM360 的 Web 界面启动一键连接共享资源,而无需手动输入密码。

PAM360 带有明确定义的访问控制工作流,可根据角色和职责与选定用户共享密码,例如,仅向数据库管理员提供数据库凭据。PAM360 提供了将特权系统访问权限委托给非管理员用户的选项,通常基于他们的要求和角色。这包括设置请求-批准工作流的选项,最终用户(阅读非管理员)可以在规定的时间范围内请求访问特定资产/帐户,管理员可以根据请求的有效性批准/拒绝请求要求。一旦时间范围到期,此类帐户的密码就可以轮换,从而有助于规避特权滥用的途径。

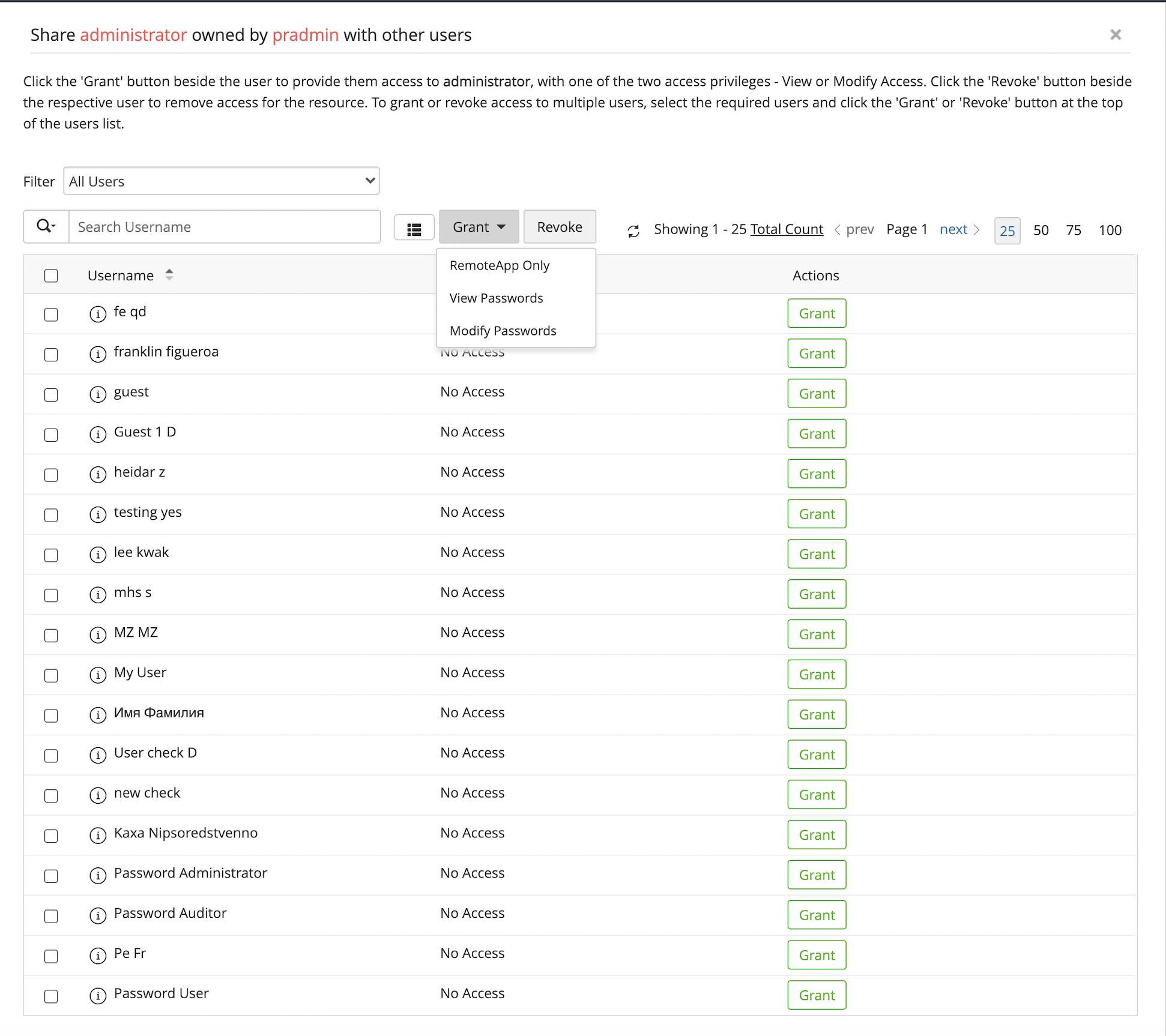

PAM360 中粒度级别的访问限制

PAM360 中粒度级别的访问限制

PAM360 提供有关密码访问和用户活动的全面、实时报表,帮助管理员及时了解与选择的密码和帐户有关的事件。

当管理员不可用时,PAM360 使您可以安排在指定时间范围内自动批准访问请求。您还可以在特定时间段内提供访问权限以及撤销对密码的访问权限。这可确保密码将自动重置,以避免对特权帐户进行任何未经授权的访问尝试。

PAM360 使您能够远程管理和重置许多系统和决策的密码,例如 Windows、AIX、UNIX、Linux、Solaris、ESXi、MS SQL Server、Oracle DS Server、HP ProCurve、Cisco 设备、Juniper NetScreen,以及基于云的基础架构和服务,例如 AWS、Google Apps、Rackspace 和 Microsoft Azure。

PAM360支持85+种资源类型,对于不属于以上列表的资源和设备,PAM360通过自定义插件提供远程密码重置,可以使用Java、C、PowerShell、Bash、Rust等进行开发。或者,管理员还可以运行 Secure Shell (SSH) 批处理命令,通过 PAM360 的 Web 界面重置基于 SSH 的资源的密码。

PAM360 的一项特殊功能是可以选择轮换定期发现的特权帐户的密码,以符合监管标准,例如支付卡行业数据安全标准 (PCI-DSS)、国际标准化组织 (ISO) 。PAM360 允许您随机化远程凭据,并通过根据需要配置自定义密码策略在自动重置期间分配更强的密码。此外,PAM360 通过包含一个选项来实现复杂密码的密码轮换,包括应用程序到数据库和应用程序到应用程序密码,从而帮助您消除密码的硬编码和手动更新。

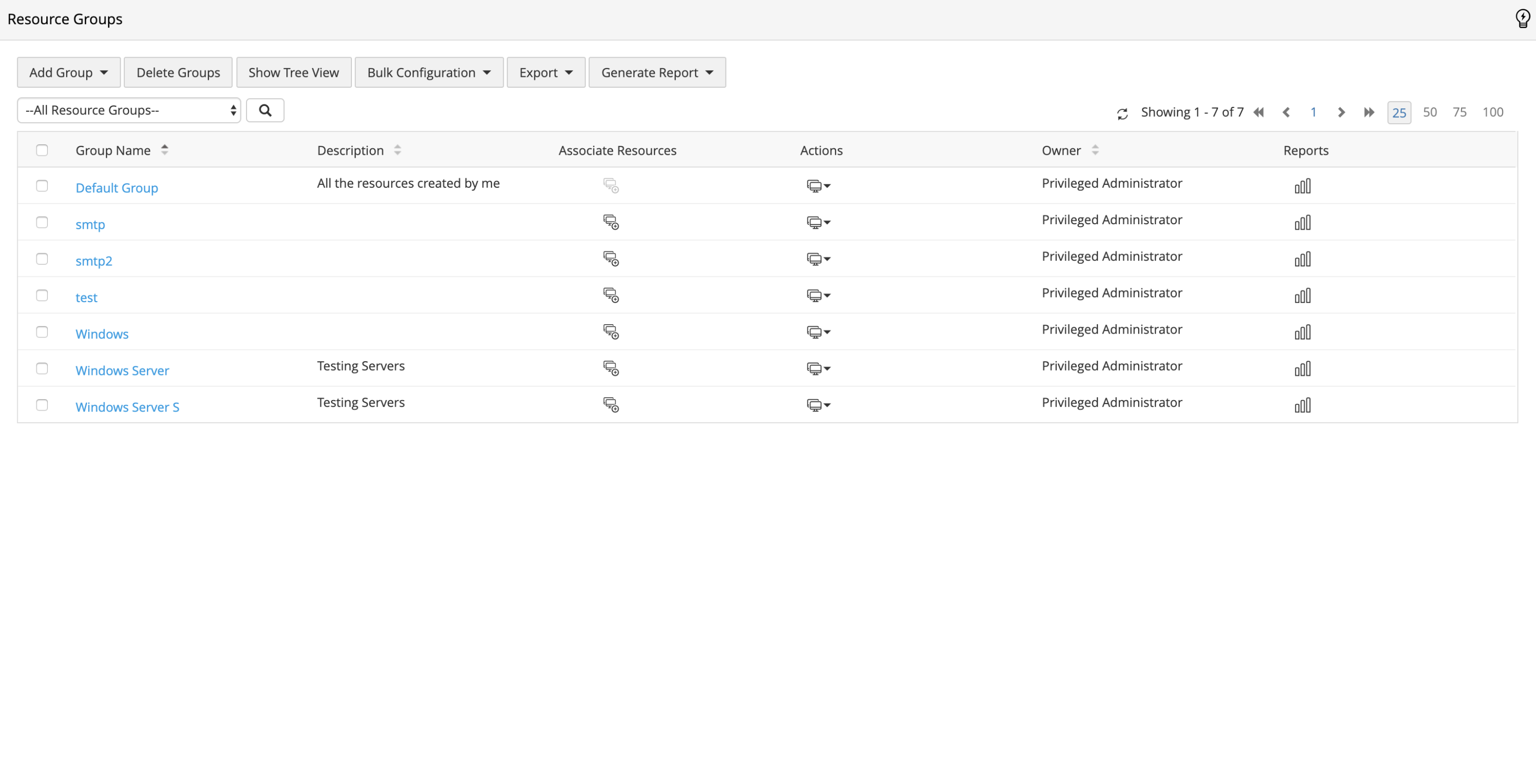

PAM360 有助于将您的密码组织到基于条件的资源组中,只要符合组条件的资源添加到网络或从网络中删除,这些资源组就会动态更新。此外,您可以根据需要对选定的组执行批量操作,例如密码共享、轮换和更新。

PAM360 中基于条件的资源组

PAM360 中基于条件的资源组