IT 基础架构通常由众多应用程序、流程和脚本组成,这些应用程序、流程和脚本与其他应用程序、系统、数据库和网络设备不断通信,以确保业务运营顺利进行。此通信需要访问凭据,例如密码或 SSH 密钥,各个组件使用这些凭据相互验证。

通常遵循的做法是在应用程序源代码中对身份验证凭据进行硬编码,或将它们以明文形式存储在本地系统上的配置文件和脚本中。嵌入式凭据被认为可以加快应用程序到应用程序的通信,尤其是在大规模部署中,因此 IT 团队不愿意轮换它们,以免破坏或中断操作。这就是为什么这些凭证一旦创建后,通常会保持不变,并持续向广大受众公开,从而产生未经授权访问关键任务系统的巨大风险。

PAM360 通过提供用于应用程序到应用程序和应用程序到数据库凭据管理的安全 API,帮助企业消除在其网络中存储在本地计算机上的硬编码凭据和密码的使用。

PAM360 提供安全 API,使第三方应用程序和流程能够检索业务运营的特权凭证,无需在应用程序源代码或配置文件中硬编码敏感密码。利用广泛的可用 API,流程和应用程序可以轻松地相互通信,在需要时从 PAM360 的数据库中检查特权凭证,以确保速度和敏捷性。

PAM360 目前提供两种类型的 API:

结合基于网关的应用程序到应用程序通信访问路径可确保将敏感凭证整合到一个安全的中央位置,并始终保持在 IT 管理员的关注范围内。最重要的是,这些应用程序凭据遵循安全最佳实践,例如频繁轮换、强策略等,从而消除过时密码的普遍存在,而无需进行艰巨的手动更新。

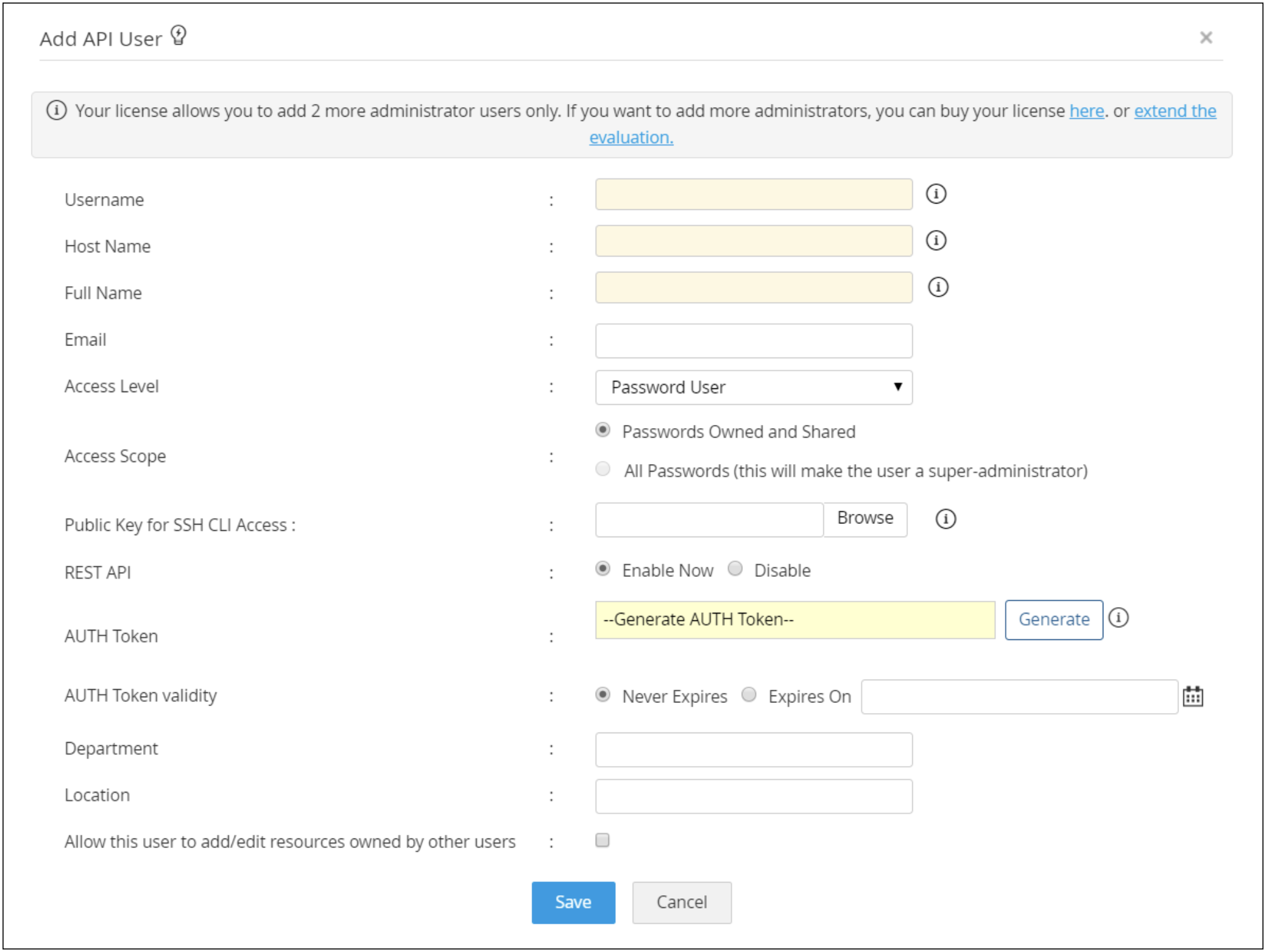

要通过 API 访问应用程序凭证,PAM360 要求用户从产品内设置本机用户帐户,并将它们映射到调用 API 的端点。这些用户帐户是访问控制的,并根据管理员授予他们的权限允许访问凭据。可用权限包括各种操作级别,如检索、修改或创建。

在 PAM360 中启用对应用程序凭据的权限

在 PAM360 中启用对应用程序凭据的权限

各种政府和行业法规都要求敏感信息不应进行硬编码。消除硬编码密码并定期轮换应用程序凭证可以帮助组织满足内部审计和外部合规性要求。