ADSelfService Plus 单点登录 (SSO) 消除了多个用户 ID 和密码的需求,简化了用户的登录体验,并提高了安全性。它使用 Active Directory 凭据来验证用户身份,并利用基于 OU 和组的策略来控制对各种云应用的访问。

ADSelfService Plus 使用安全且广泛采用的行业标准——安全断言标记语言 2.0 (SAML 2.0) 提供单点登录。它还支持在登录时进行多因素身份验证以确保安全性。

在本页,我们涵盖了:

用户可以通过两种方式使用 SSO 登录到应用或服务。

在此,身份提供商 (IdP) 是指 ADSelfService Plus,服务提供商 (SP) 是指云应用或服务。要启动 SSO,用户可以从 IdP 或 SP 开始。

在 IdP 发起的 SSO 中,用户登录到 ADSelfService Plus 页面,并点击一个应用,应用将在新选项卡中打开,用户将自动登录。

在 SP 发起的 SSO 中,当用户点击应用链接时,将被引导至 SP 的登录页。在输入用户名或选择 SAML 单点登录选项后,SP 将把用户重定向到 IdP。用户需要登录到 IdP 才能访问 SP。

对于某些应用,ADSelfService Plus 仅支持其中一个流程。

ADSelfService Plus 允许您为任何启用 SAML 的应用提供基于 Active Directory 的单点登录。

|

A B C D E F G H I J K L M O P Q R S |

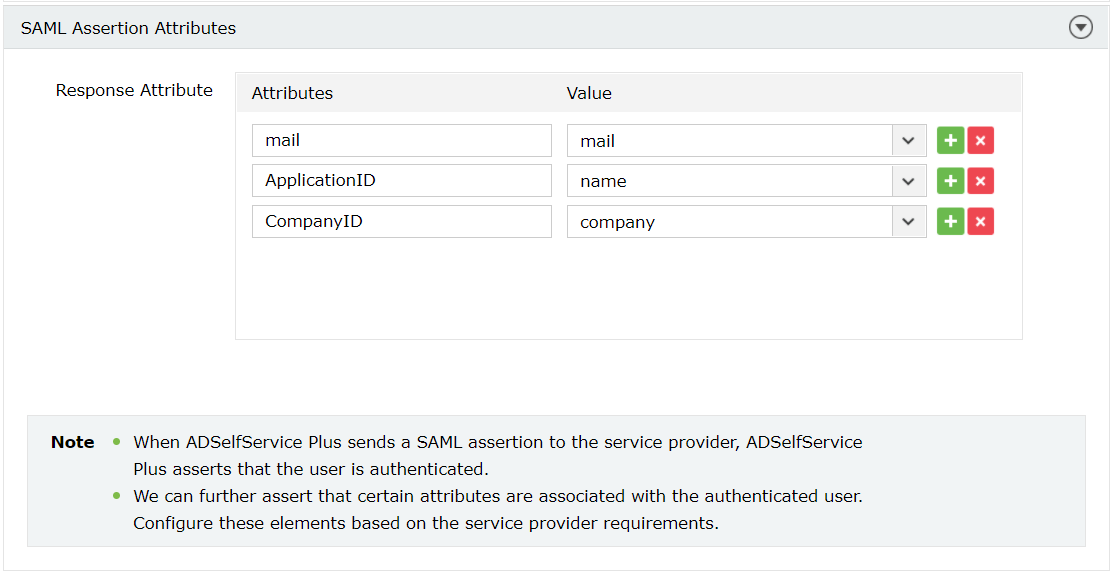

通过此设置,您可以选择要包含在由 ADSelfService Plus 发送给服务提供商的 SAML 响应令牌中的属性,以证明用户的身份。这对于需要特定属性来完成配置并启用登录的服务提供商的即时启用也很有用。

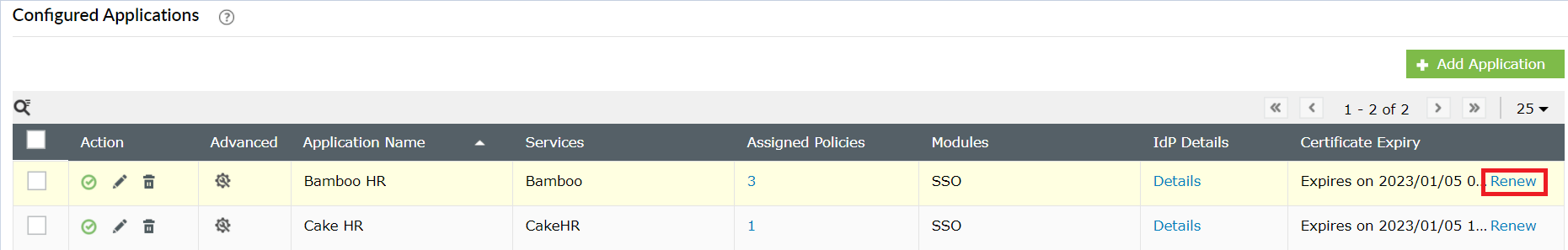

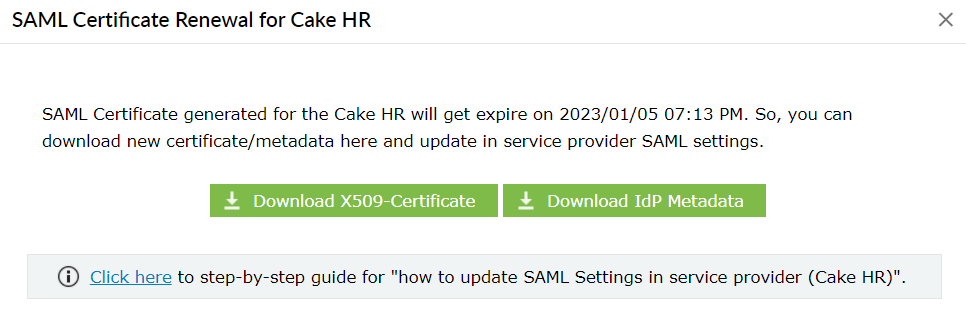

SAML 证书对于在身份提供者(IdP)和服务提供商(SP)之间建立信任关系至关重要。它确保消息在预期的 SP 和 IdP 之间传递。此证书有一个到期日期,为确保用户在通过单点登录访问应用程序时不遇到问题,务必在到期前更新证书。

版权所有 © 2024,卓豪(中国)技术有限公司,保留所有权利。