SSO 设置

如果启用了SSO 设置选项,用户可以通过登录其 Windows 机器或通过第三方身份提供商自动登录到 ADSelfService Plus。

ADSelfService

Plus 支持两种类型的单点登录(SSO)认证:

- NTLM 身份验证

- SAML 身份验证

1. NTLM 认证:

在这种认证方法中,用户使用他们登录到机器时使用的凭据登录到 ADSelfService Plus 的 Web 控制台。要启用 NTLM 认证,请按照以下步骤操作。

重要提示:ADSelfService Plus 的访问 URL 必须与本地 Intranet 站点相关联,以实现自动登录。

- 导航至管理 → 自定义 → 登录设置 → 单点登录。

- 勾选启用 SSO复选框以在 ADSelfService Plus 中启用 SSO。

- 选择NTLM 认证。

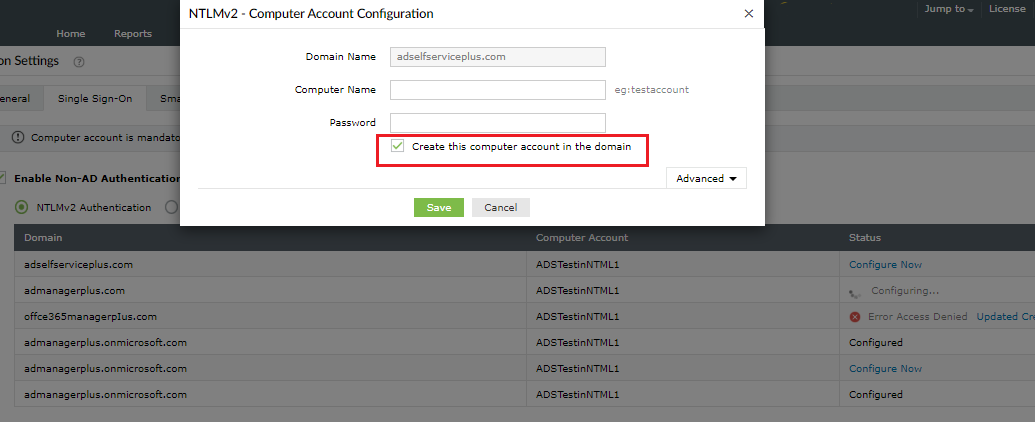

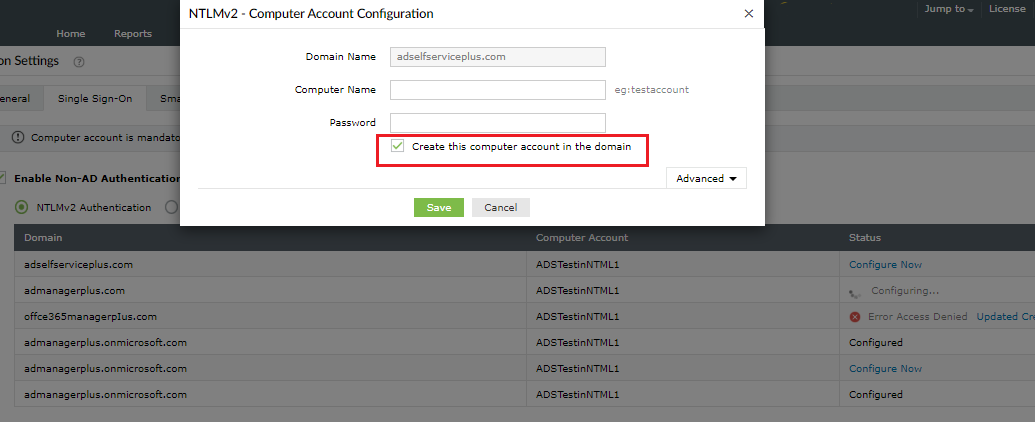

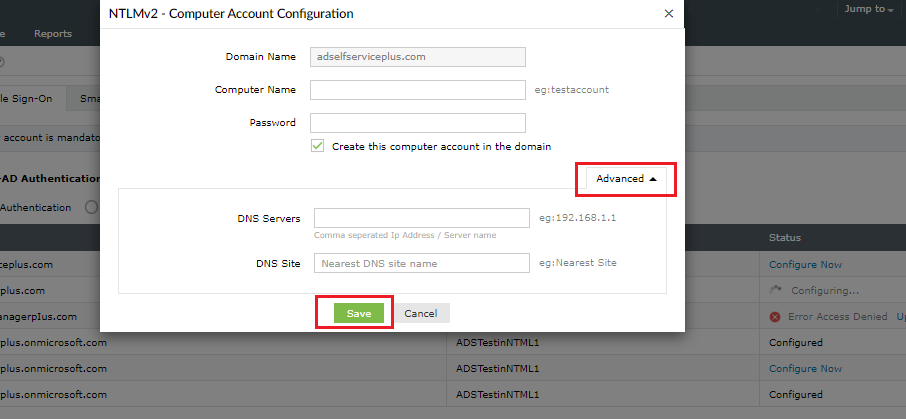

- 要使用 NTLM 认证服务,必须在 AD 中创建一个与您的网络中的物理计算机不关联的计算机账户,并设置符合 AD 密码策略的特定密码。点击现在配置来提供计算机账户的详细信息。NTLM

认证是基于域的,因此这种类型的认证可以为您选择的特定域启用。

-

如果您已拥有这样的计算机账户,请在提供的字段中输入计算机名称及其密码。您也可以通过提供所需的详细信息并勾选在域中创建该计算机账户复选框来创建新的计算机账户。点击启用/禁用按钮来启用或禁用计算机账户。

- 点击保存。

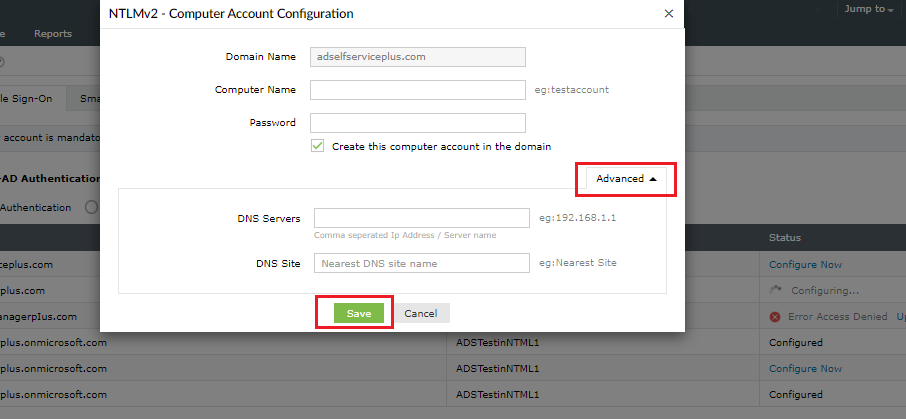

- 如果您在选择的域之外的机器上安装了 ADSelfService Plus,点击高级按钮,并指定域的DNS 服务器和DNS 站点。

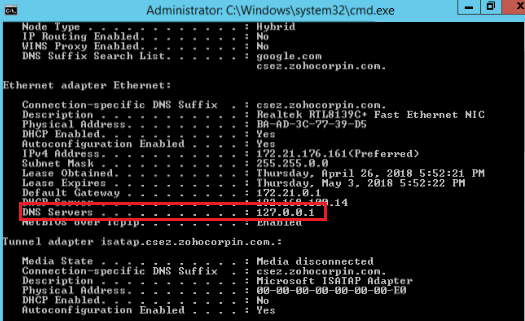

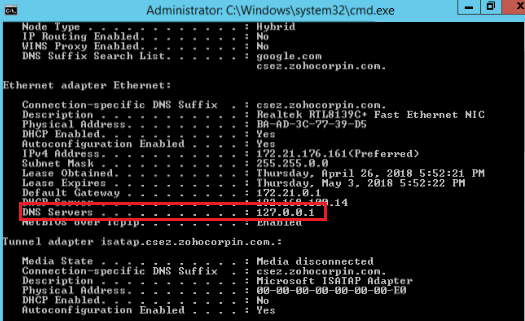

A. 查找 DNS 服务器的 IP 地址

- 从属于您选择的域的机器上,打开命令提示符,输入“ipconfig /all”,并按回车。

- 在相应字段中输入 ADSelfService Plus 显示的DNS 服务器的 IP 地址。

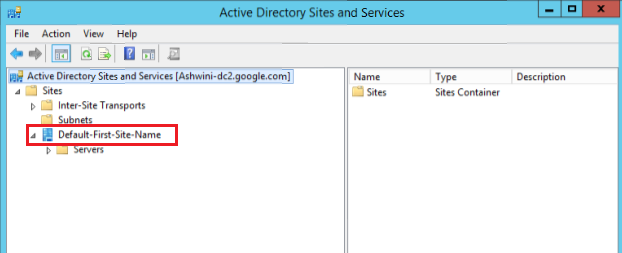

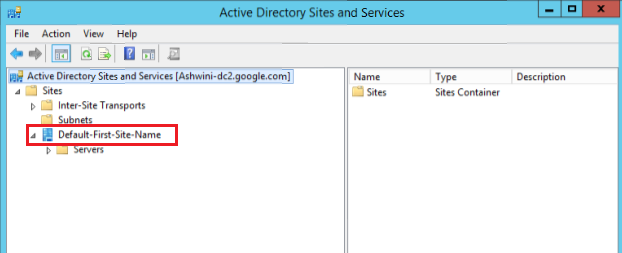

B. 查找 DNS 站点

- 导航至Active Directory 站点和服务。

- 在 ADSelfService Plus 的相应字段中输入包含所选域的域控制器的 DNS 站点。

C. 将站点添加到本地 Intranet 区域

有两种方法可以应用所需的配置:

方法 1:使用组策略(支持 Google Chrome 和 Internet Explorer)

- 创建一个新的组策略对象,并导航至

用户配置 → 管理模板 → Windows 组件 → Internet Explorer → Internet 控制面板 → 安全页面 → 区域到区域分配列表。

选择启用。

- 点击显示以显示区域分配。在值名称中输入访问 URL,并通过在值中输入 "1"

来关联到受信任的站点,然后点击确定。

- 导航到用户配置 → 管理模板 → 所有设置 → 登录选项。 选择启用。

- 从登录选项列表中,点击仅在内部网区域自动登录,然后点击确定。

方法2:手动配置

1.谷歌浏览器:

- 导航到设置 → 高级下拉菜单 → 系统模块 → 打开代理设置。

- 点击安全选项卡并选择本地内部网图标。

- 点击站点按钮,在所需字段中输入 ADSelfService Plus 的访问 URL,然后点击添加。

2.互联网浏览器:

- 导航到工具 → Internet 选项 → 安全。

- 点击安全选项卡并选择本地内部网图标。

- 点击站点按钮,在所需字段中输入 ADSelfService Plus 的访问 URL,然后点击添加。

3.Mozilla Firefox:

- 在地址栏输入"about:config"并按下回车键以显示首选项列表。如果出现警告消息,点击接受风险继续。

- 导航到network.automatic-ntlm-auth.trusted-urls首选项。

- 双击首选项并输入 ADSelfService Plus 的访问 URL (例如 selfservice-5994:8888)。

- 点击确定。

2. SAML 认证:

在此认证方法中,用户使用 SAML 身份提供商的凭据登录 ADSelfService Plus 网络控制台。

启用基于 SAML 的单点登录选项后,每次用户尝试访问 ADSelfService Plus 的网络控制台时,IdP 将收到认证请求。IdP 对用户进行认证,成功认证后,用户将自动登录到 ADSelfService

Plus 门户。如果用户已经登录到身份提供商,当该用户尝试访问 ADSelfService Plus 时,他们将会自动获得访问权限。

先决条件:

-

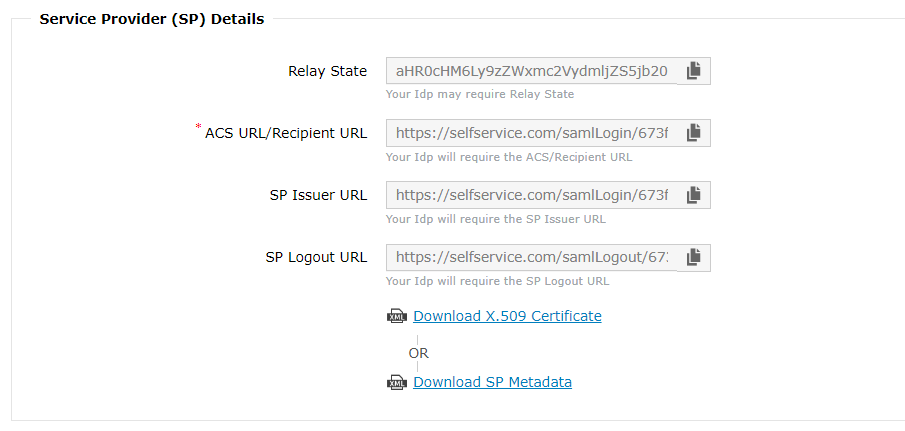

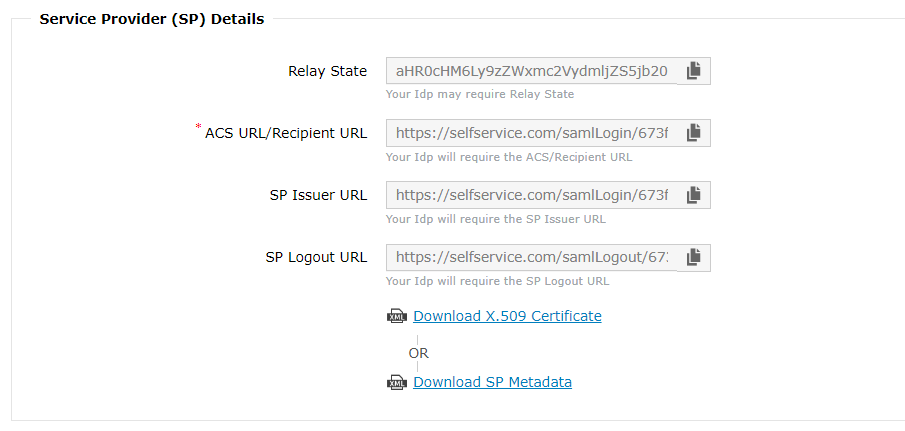

以管理员身份登录到 ADSelfService Plus 网络控制台。导航到管理员→自定义 → 登录设置 → 单点登录。勾选启用

SSO 复选框并点击SAML 认证按钮。复制ACS URL/接收者 URL和中继状态

URL。

-

您打算使用的基于 SAML 的身份提供商必须将 ADSelfService Plus 列为其支持的 SAML 应用程序之一。如果默认不支持,您可以在身份提供商中将 ADSelfService Plus

添加为新应用程序。在Okta中查找添加新应用程序的步骤,

OneLogin,ADFS和Line Works,通过点击相应的链接访问。对于其他身份提供商,请联系他们的支持团队以获取进一步的帮助。

-

使用管理员凭证登录到您的身份提供商,并从提供的应用程序列表中导航到 ADSelfService Plus。您可以以 XML 格式下载元数据,或者通过复制发行者

URL/实体 ID、IdP 登录 URL、IdP 注销 URL和X509 证书来获取所需的数据。在配置 ADSelfService Plus 进行登录 SSO

时,您将需要此信息。

服务提供者配置(ADSelfService Plus)

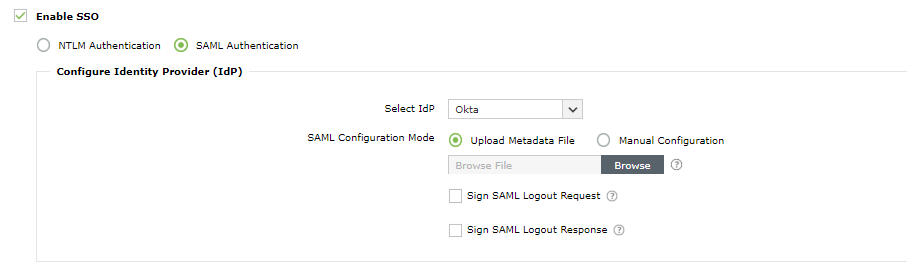

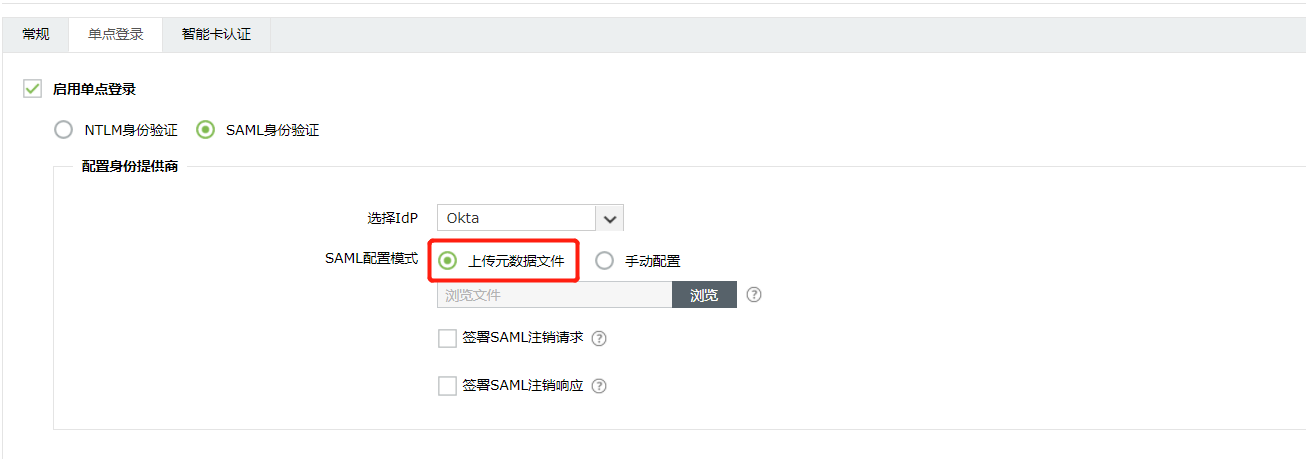

- 导航到管理员 → 自定义 → 登录设置 → 单点登录。

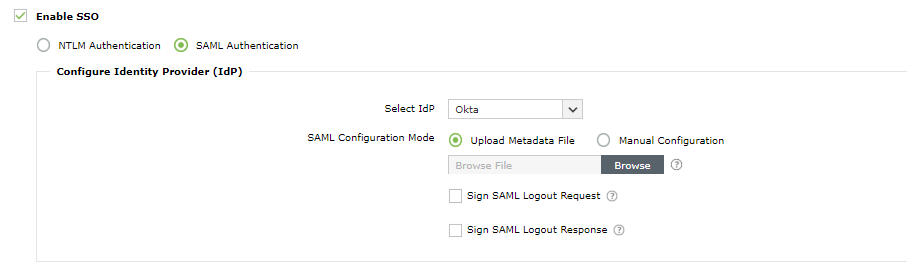

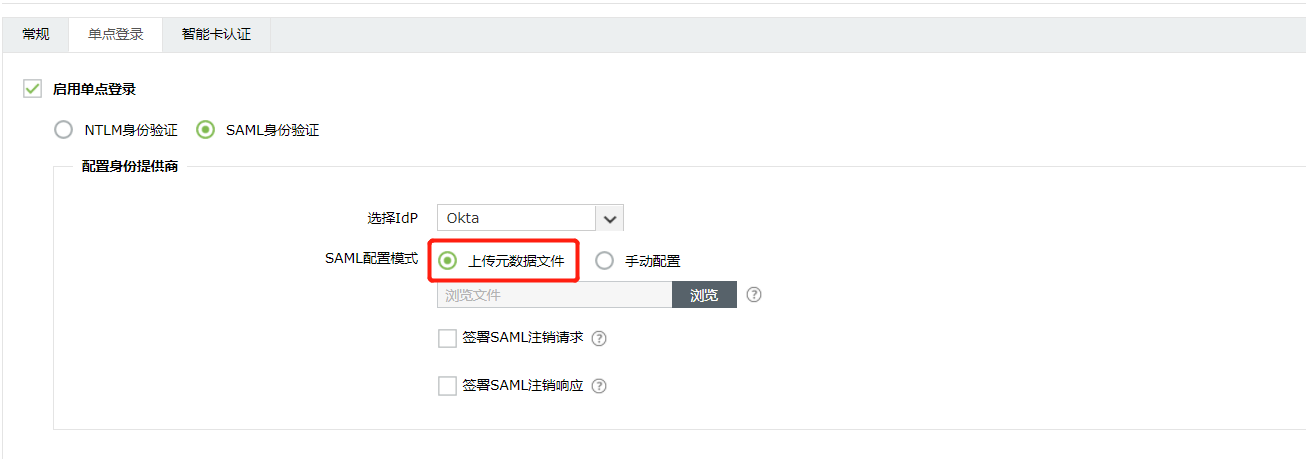

- 选中启用 SSO复选框以在 ADSelfService Plus 中启用 SSO。

- 点击SAML 身份验证按钮以在您的域内启用 SAML 配置。

- 在选择 IdP下拉菜单中选择您的身份提供商。如果您从下拉菜单中选择自定义 SAML,则必须在相应字段中输入IdP

名称并上传IdP 徽标。

-

有两种 SAML 配置模式:上传元数据文件和手动配置。

- 如果您从身份提供商下载了 IdP 元数据文件,请选择上传元数据文件。

-

选择手动配置以手动配置 URL 和证书。

重要提示:默认情况下,ADSelfService Plus 在密码自助服务期间的登录 SSO 和多因素身份验证 (MFA) 使用相同的 SAML

身份验证配置。这意味着您为登录 SSO 设置完成的 SAML 配置将在启用 MFA 时自动用于 MFA。

- 选择签署 SAML 注销请求

选项以签署从 ADSelfService Plus 发送到基于 SAML 的身份提供者的注销请求。

- 选择 签署 SAML 注销响应 选项以签署从 ADSelfService Plus 发送到基于 SAML 的身份提供者的注销响应。

- 点击 保存。

重要:

- 当配置 单点注销选项时,如果用户从 ADSelfService Plus 注销,该用户将自动从身份提供者注销,反之亦然。

- 要在 ADSelfService Plus 中启用 单点注销,您需要在基于 SAML 的身份提供者中配置此功能。点击相关链接以获取在

Okta、OneLogin、ADFS 和 LineWorks 中配置此功能的步骤。对于其他身份提供者,请联系其支持团队以获取进一步帮助。