- 免费版

- 新功能

- 快速链接

- 日志管理

- 应用程序日志管理

- IT合规审计

- SIEM

- 网络设备监控

- 网络设备监控

- 路由器日志审计

- 思科日志分析仪

- VPN日志分析器

- IDS/IPS日志监控

- Solaris设备审计

- 监控路由器中的用户活动

- 监控路由器流量

- 交换机日志监控

- Arista交换机日志监控

- 防火墙日志分析仪

- 防火墙流量监控

- Windows防火墙审计

- SonicWall日志分析仪

- H3C防火墙审计

- 梭子鱼设备审计

- 帕洛阿尔托网络防火墙审计

- Juniper设备审计

- Fortinet设备审计

- pfSense防火墙日志分析仪

- NetScreen日志分析

- WatchGuard流量监控

- 检查点设备审计

- Sophos日志监控

- 华为设备监控

- 惠普日志分析

- F5日志监控

- Fortinet日志分析仪 更多..

- 端点日志管理

- 系统和用户监控报表

- 更多功能

- 资源

- 产品信息

- 相关产品

- Log360(本地|云)全面的SIEM和UEBA

- ADAudit PlusAD域变更审计软件

- ADManager Plus AD域管理软件

- ADSelfService Plus AD域用户自助服务工具

- DataSecurity Plus 文件服务器审计和数据发现

- Exchange Reporter Plus Exchange审计与报表解决方案

- M365 Manager Plus Microsoft 365管理和报表工具

- RecoveryManager Plus AD域备份与恢复工具

- SharePoint Manager Plus SharePoint管理和审计解决方案

- AD360 集成身份和访问管理

SQL注入(SQLi)是一种流行的攻击技术,攻击者在未经适当授权的情况下使用恶意SQL查询访问敏感业务信息。为了检测和减轻SQLi攻击,您需要一个全面的网络安全工具,该工具可以分析和关联来自Web服务器和数据库的日志数据。EventLog Analyzer是一个SQL注入攻击检测和缓解工具,可以在数据离开网络之前提醒您注意攻击并快速缓解攻击。

了解EventLog Analyzer如何作为SQL注入缓解工具

检测SQL注入攻击的痕迹

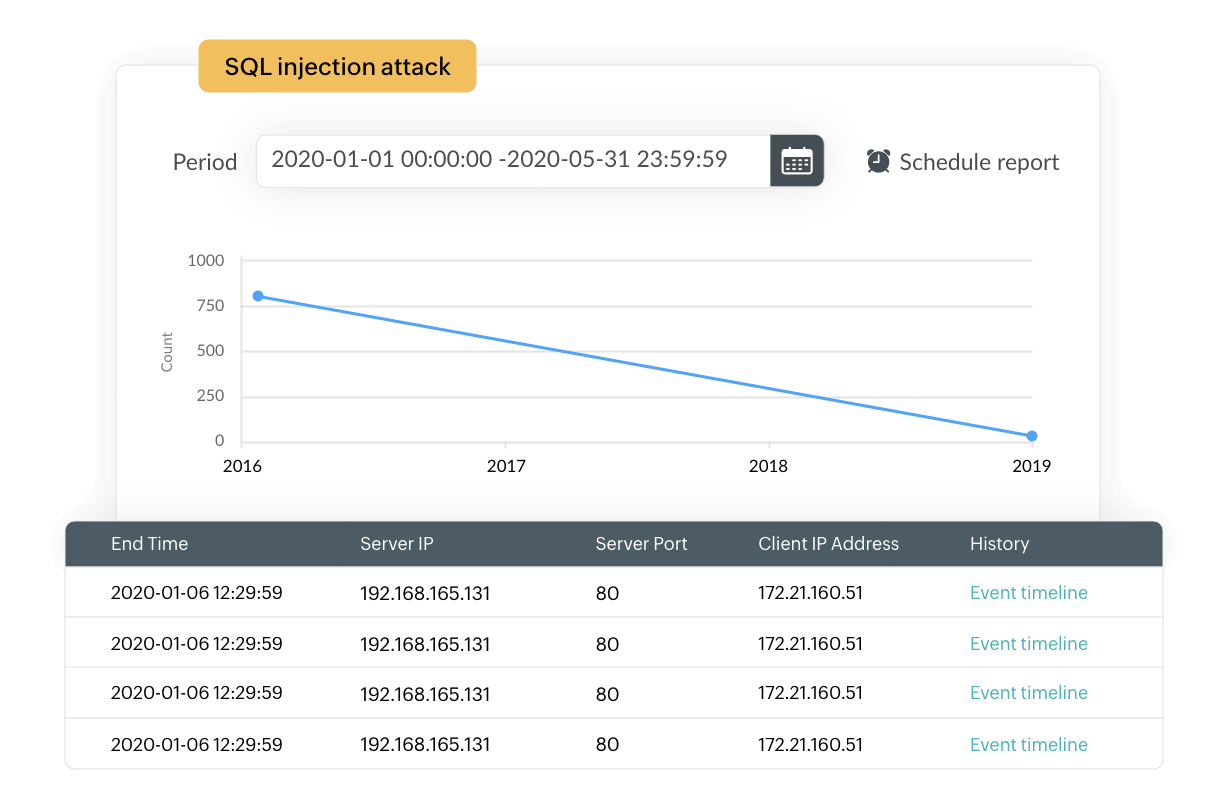

通过实时监控数据库和Web服务器活动来检测SQL注入攻击的痕迹,保护您的网络免受数据泄露。EventLog Analyzer作为SQL注入预防工具,在Web服务器和数据库服务器活动中运行定期审计跟踪。您将以图表和报表的形式深入了解服务器使用情况、访问模式、权限更改、活动趋势和攻击尝试。

EventLog Analyzer的攻击报表提供了在IIS和Apache Web服务器上检测到的SQL注入攻击尝试的信息。我们的解决方案还附带了预建的告警配置文件,当检测到此类攻击时,可以配置为触发即时告警。

关联Web服务器事件

EventLog Analyzer的强大关联引擎旨在根据预定义的相关规则检测网络中可疑活动的迹象。每个规则的事件时间表报表都详细介绍了导致解决方案触发相关告警的事件序列。这将让您清楚地了解攻击的来源,以及攻击者是如何通过网络进行的。

我们的解决方案通过预定义的关联规则,实现对常见网络攻击(包括 SQL 注入)的攻击向量识别,从而提供有效的防护。EventLog Analyzer的关联规则包括数据库事件、Web服务器事件、Microsoft SQL Server安全事件、Oracle安全事件、IIS Web服务器事件和用于SQLi检测的Apache Web服务器事件。您可以从相同的设备类型和名称配置SQLi尝试日志的阈值限制和时间跨度。一旦达到极限,解决方案就会触发告警。

EventLog Analyzer有助于缓解SQL注入攻击的影响

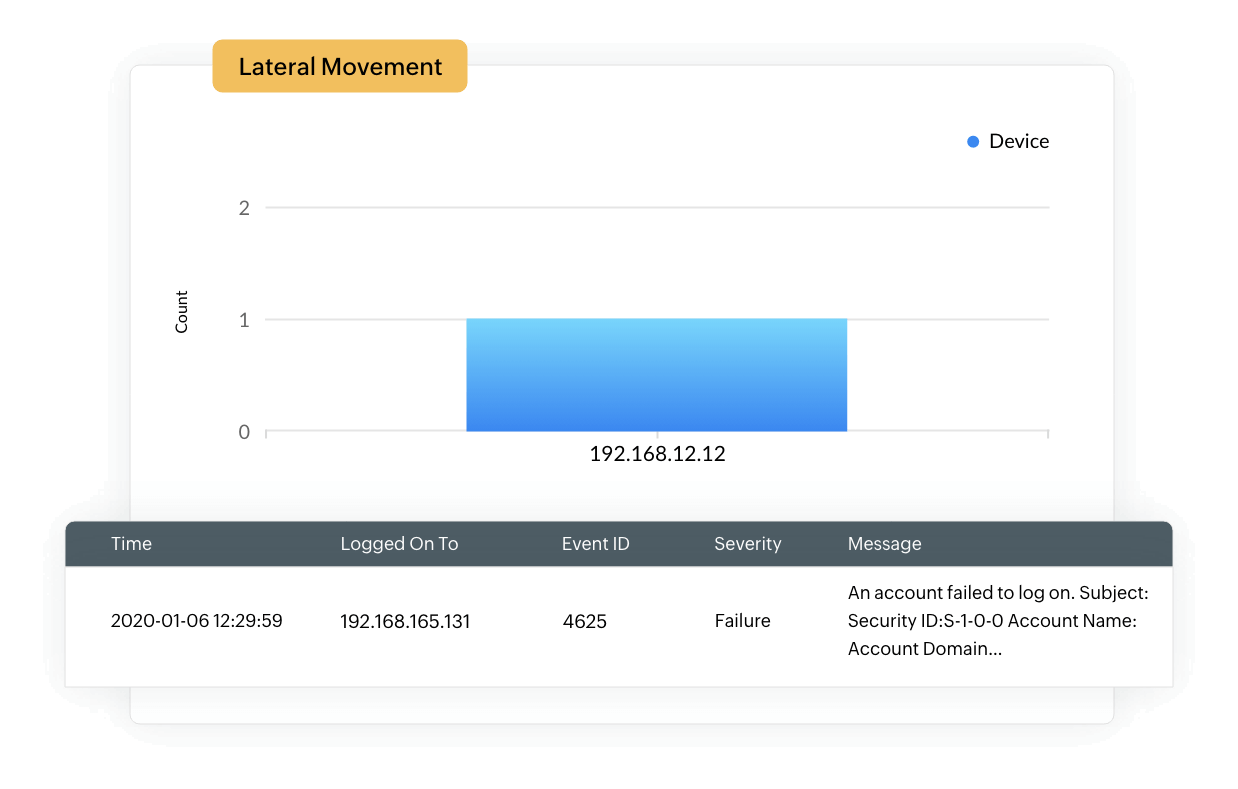

横向移动

如果攻击者获得对网络的访问权限,他们往往会侧向移动,访问具有系统权限的数据库服务器,并使用这些权限进入网络中的其他敏感系统。EventLog Analyzer使用其威胁情报和关联分析能力来分析特定用户的行为模式。如果用户在工作时间以外登录,更改访问权限,并修改或泄露敏感数据,我们的SQLi攻击缓解工具会发出告警,以引起您对这一系列操作的关注。

此外,我们解决方案的完整性审计报表监控数据库表中的列完整性。如果您在表格中标记敏感列,EventLog Analyzer将在该列中的值更改时发出告警。

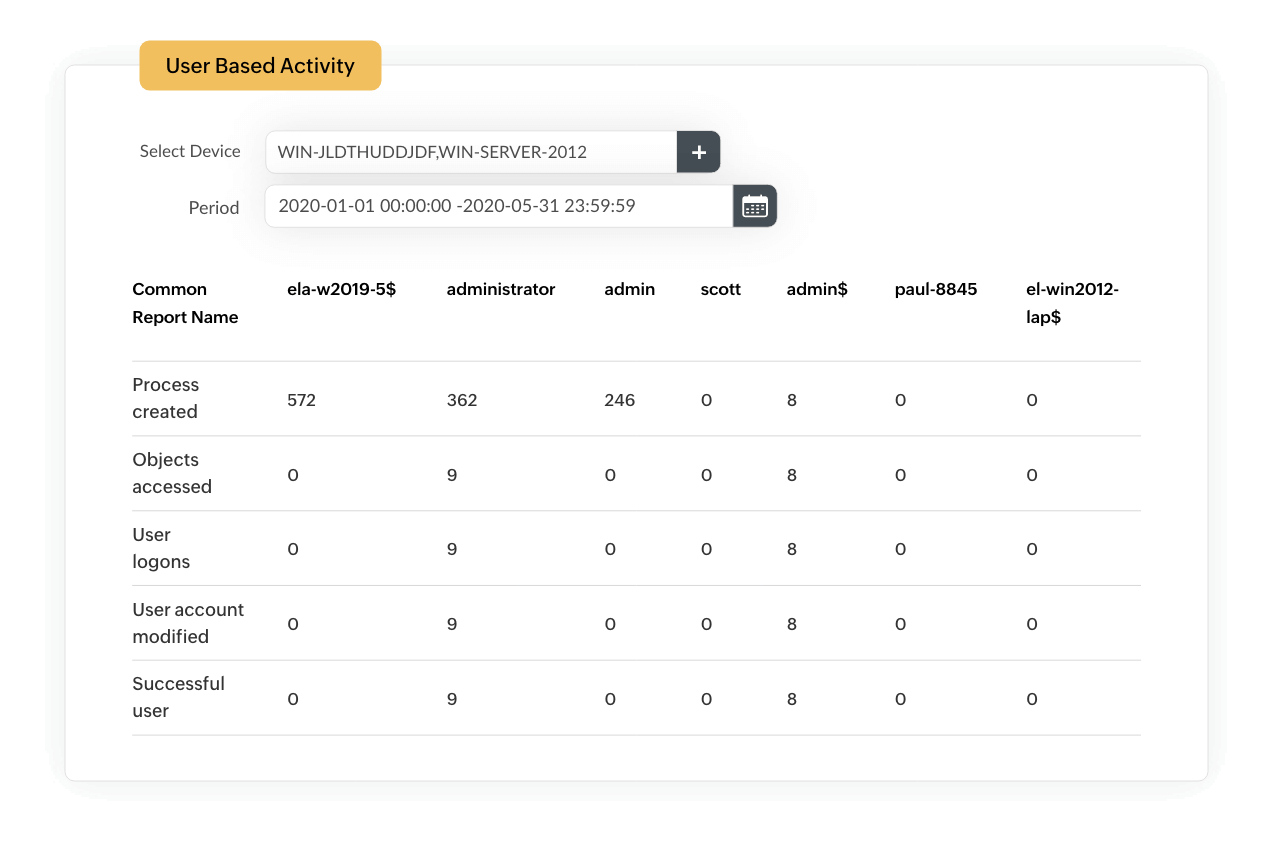

特权升级

攻击者在SQL注入攻击中采取的另一个突出行动方案是凭据窃取,即他们通过恶意SQL查询获得特权用户凭据,并冒充这些用户访问关键数据库。特权用户可以不受限制地访问所有关键数据库和应用程序,包括创建或删除用户配置文件和管理用户权限的权限。

EventLog Analyzer的特权用户监控跟踪具有访问敏感数据权限升级的用户的会话活动。我们的解决方案将发现可疑事件,如登录失败、未经授权的登录和异常时间的访问尝试。

未经授权的数据访问

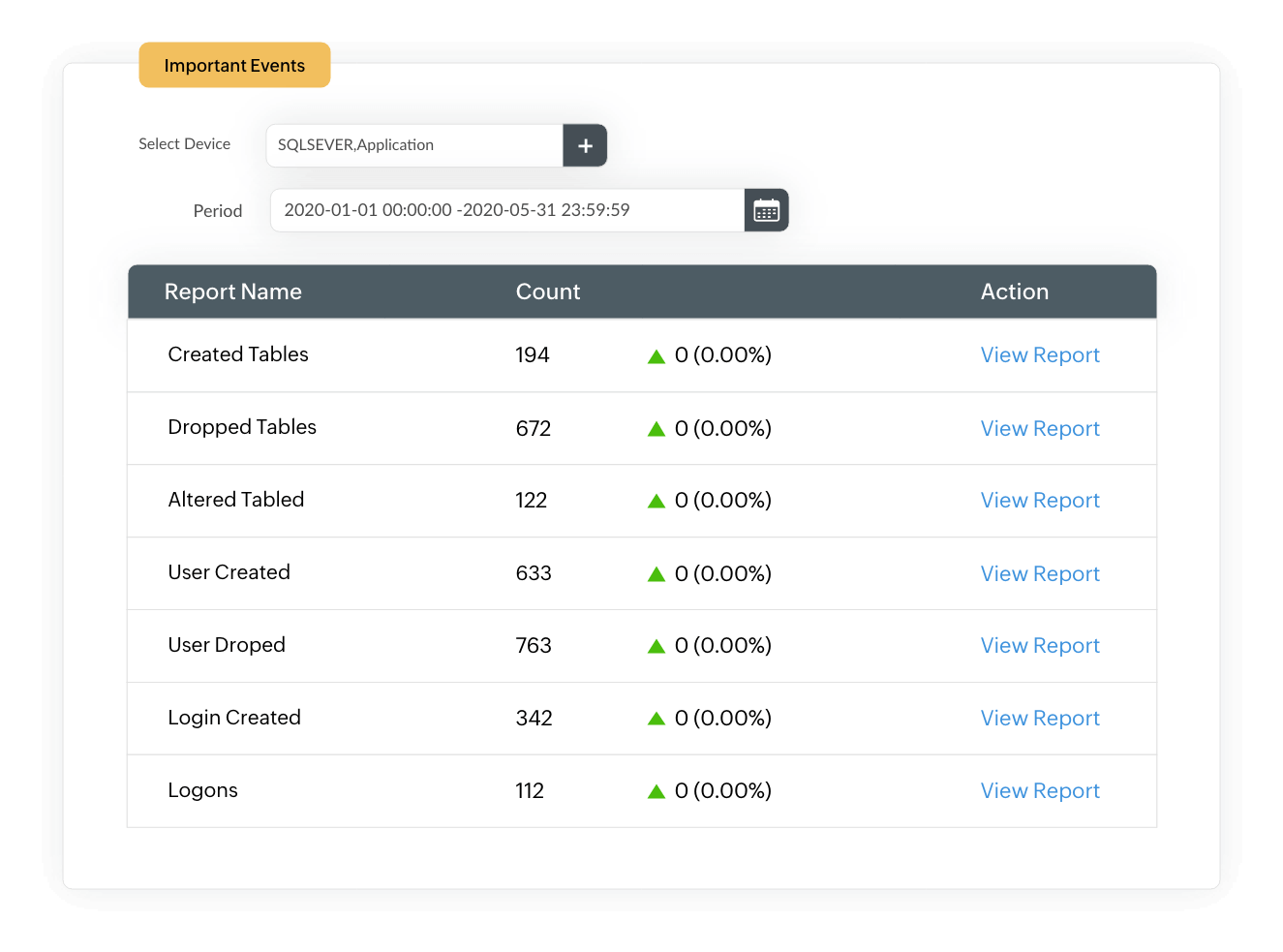

如果攻击者可以不受限制地访问您的SQL severs上的机密数据,他们可以通过更改、添加和删除条目或删除整个表来篡改现有数据。使用EventLog Analyzer,您可以审核DDL和DML活动,以跟踪数据库中的功能和结构级变化。

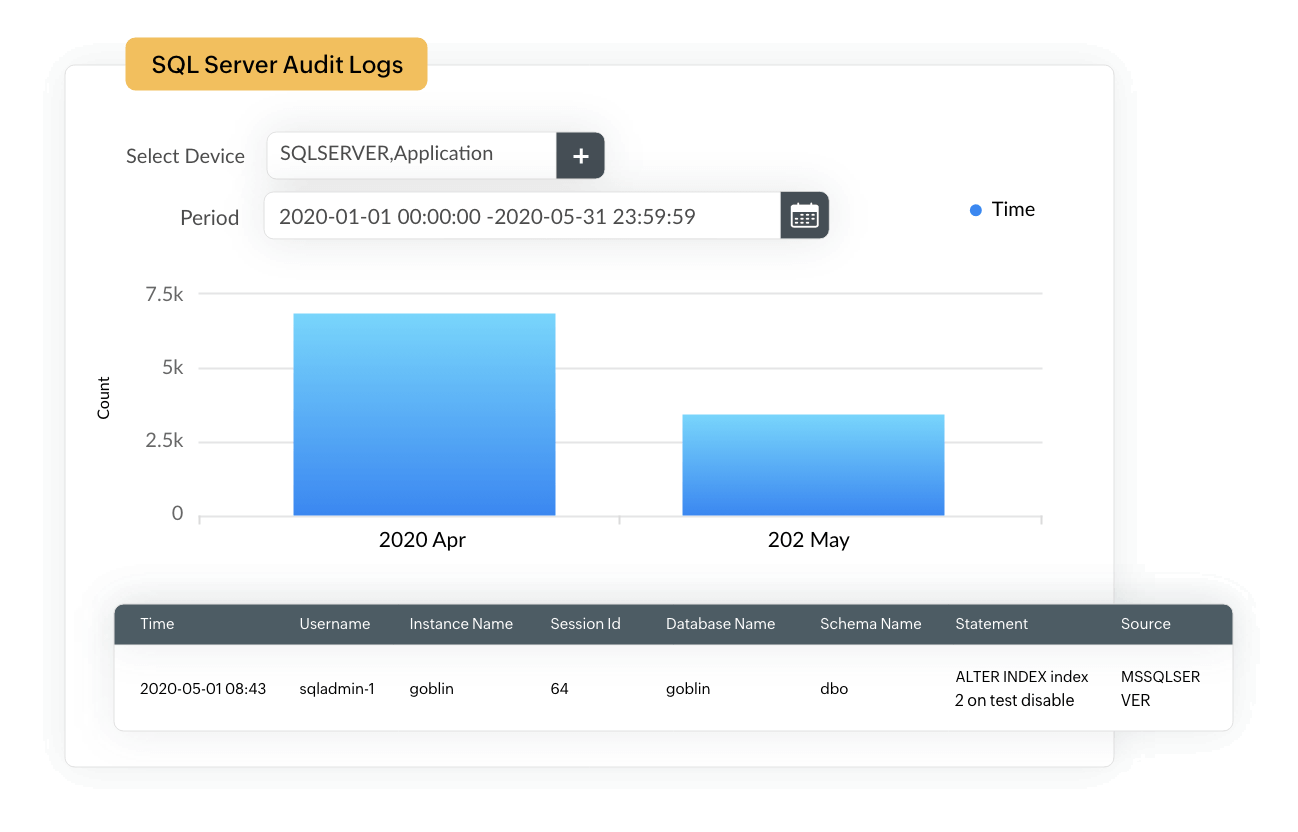

Microsoft SQL服务器和其他数据库上的独家审计跟踪提供了对表、视图、程序、触发器、模式和数据的添加、删除或修改的见解。他们还以图形报表的形式直观地呈现数据,以帮助管理员在需要时进行快速的取证分析。

EventLog Analyzer提供的其他解决方案

选择EventLog Analyzer进行SQLi检测和缓解的5个理由

1.数据库审核

通过对DDL、DML、服务器、帐户和安全修改的实时洞察来监控数据库日志并改进您的内部安全框架。

2.应用程序日志管理

审计、管理和跟踪IIS、Apache和DHCP Web服务器日志,以跟踪关键事件,如服务器事件、安全错误和配置更改,并深入了解攻击。

3.主动攻击管理

在第一个妥协迹象时识别攻击尝试,并使用预定义的工作流程自动补救,以有效减轻安全攻击。

4.开箱即用的SQLi报表

生成SQL注入攻击报表,并获得有助于消除SQLi漏洞的关键见解。

5.日志取证

通过进行取证分析和追溯攻击者采取的步骤来保护您的网络免受未来的攻击。

常见问题解答

许多组织为其用户提供多个动态、数据驱动的Web应用程序。这些应用程序依赖于数据库来存储和保护数据。这可以包括业务关键数据、机密数据、客户记录、财务记录以及组织的特权或个人信息。通常,这些应用程序使用基于用户输入形成的标准SQL查询来与数据库通信。

SQL注入攻击,也称为SQLi,是一种常见的攻击,通过Web应用程序威胁数据库。具有足够SQL知识的恶意用户可以操作应用程序中提供的输入来检索他们不应该访问的数据。如果数据通过应用程序中的漏洞被盗,一个组织可能会面临严重的隐私和法律影响。

虽然应用程序通常对输入进行检查,以确保不会发生数据泄漏,但复杂的攻击者仍然可能在应用程序中发现易受攻击点。因此,定期审计数据库服务器和托管应用程序的Web服务器是必要的,以确保数据始终受到保护。EventLog Analyzer的预定义报表和告警使此审计和安全过程变得简单。