- 免费软件

- 所有产品

-

身份识别与访问管理

Windows AD域管理

管理、审计、报表- AD域管理系统 ADManager Plus

- AD域变更审计软件ADAudit Plus

- AD身份密码管理与自助服务ADSelfService Plus

- Exchange审计与报表软件Exchange Reporter Plus

- AD域备份与恢复工具 RecoveryManager Plus

- 文件服务器审计和数据发现 DataSecurity Plus

- AD域统一管理解决方案 AD360

- Microsoft 365管理,报表和审计M365 Manager Plus

- Microsoft 365安全和保护M365 Security Plus

- Sharepoint审计与报表软件 SharePoint Manager Plus

-

IT服务管理

-

统一终端管理(UEM)

简化终端设备管理

全面管控PC计算机、智能手机以及平板电脑,

确保网络安全- 应用程序控制和权限管理Application Control Plus

- 终端管理系统Endpoint Central(原名Desktop Central)

- 桌面及移动设备管理软件 Endpoint Central MSP(原名Desktop Central MSP)

- 移动设备管理(MDM)软件 | 云版本

Mobile Device Manager Plus - 移动设备管理 MSPMobile Device Manager Plus MSP

- 操作系统部署工具OS Deployer

- 第三方补丁管理工具Patch Connect Plus

- 补丁程序管理工具|云版本

Patch Manager Plus - 远程访问软件|云版本

Remote Access Plus - 浏览器管理和安全软件Browser Security Plus

- 企业漏洞管理软件Vulnerability Manager Plus

- 外围设备数据丢失预防Device Control Plus

- 端点高级数据丢失预防Endpoint DLP Plus

-

IT信息安全

- AD域变更审计软件 ADAudit Plus

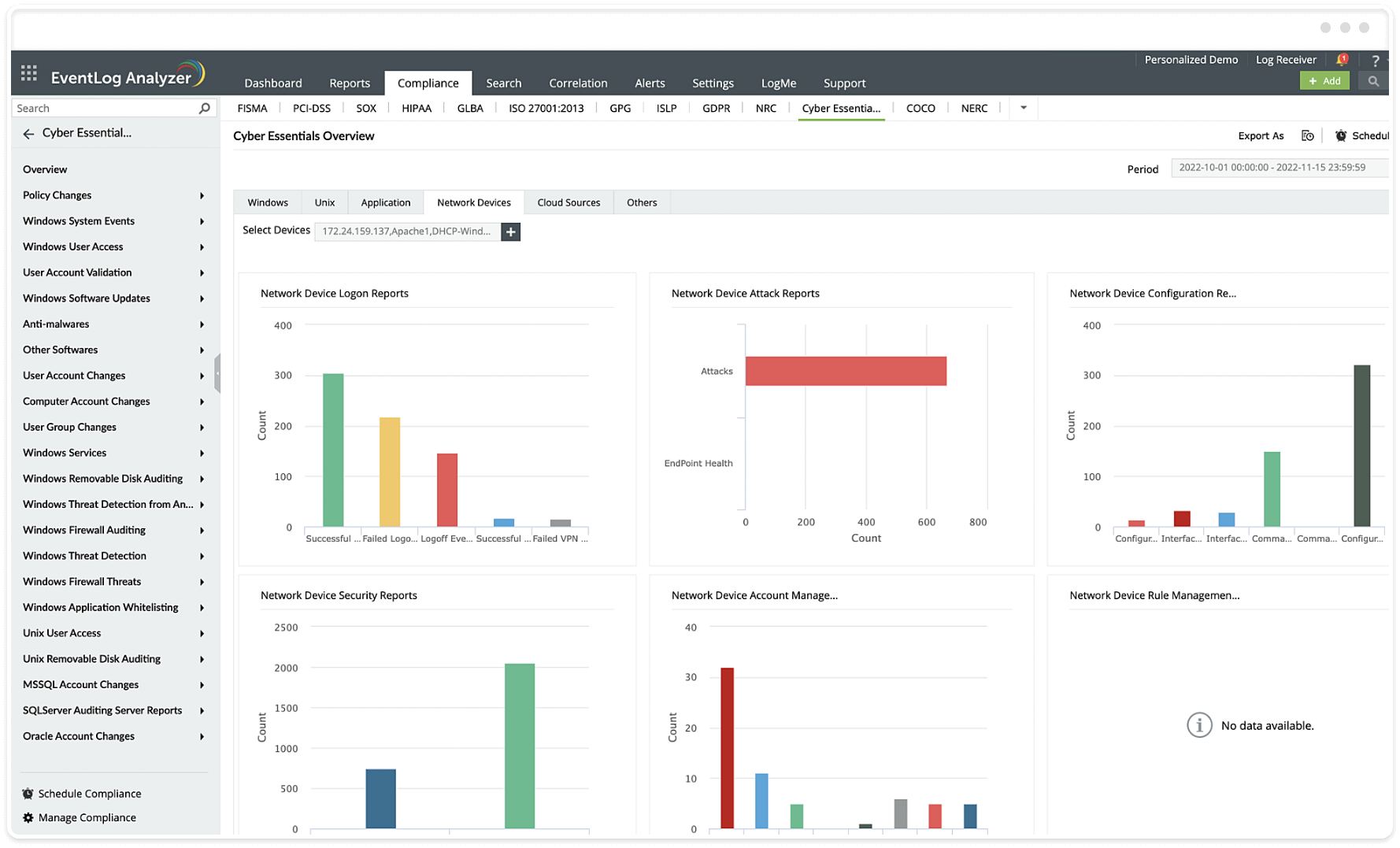

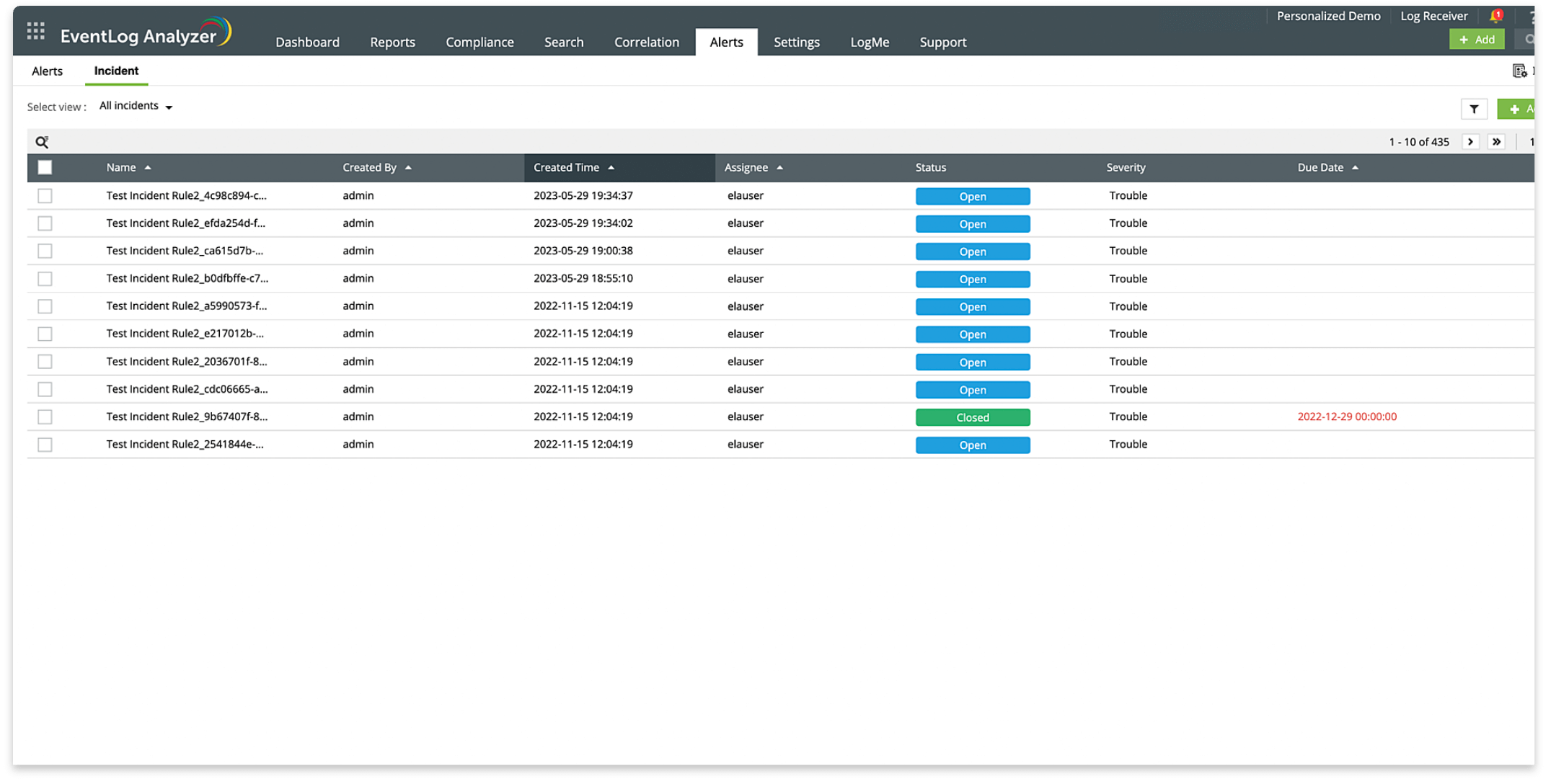

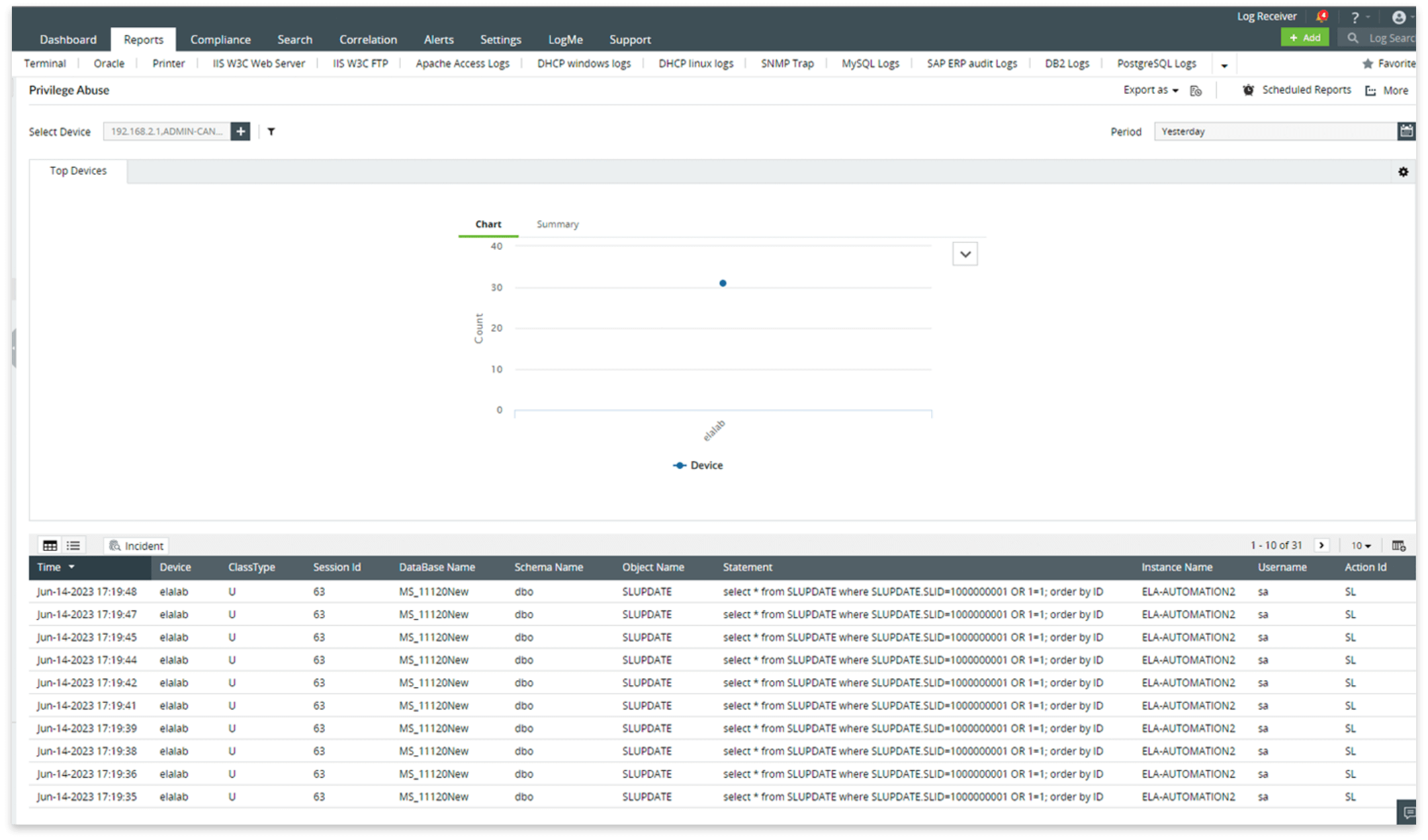

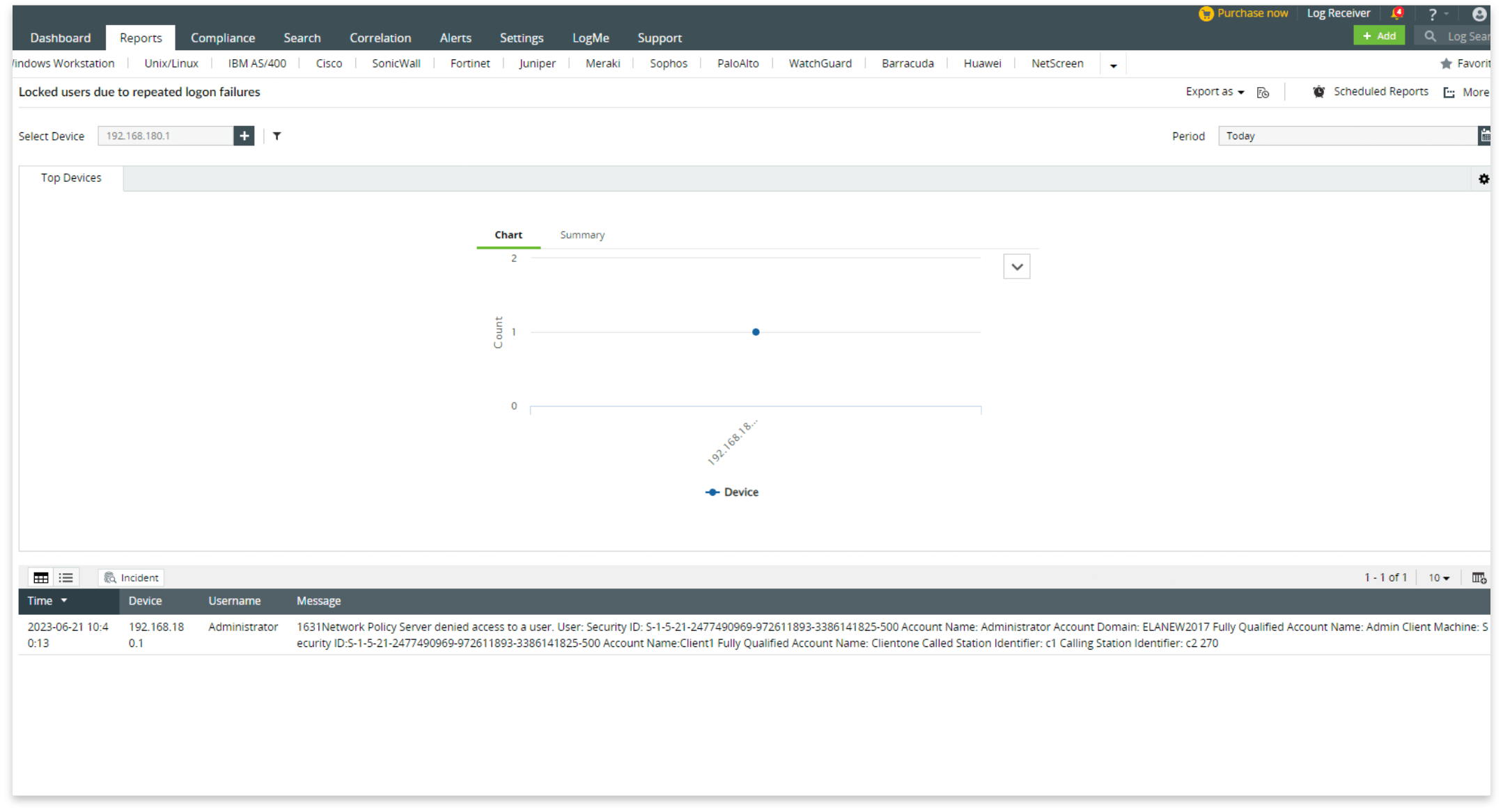

- 系统及事件日志分析工具EventLog Analyzer

- 应用程序控制和权限管理Application Control Plus

- 防火墙配置与日志分析软件Firewall Analyzer

- 特权账号与密码安全管理系统 Password Manager Pro

- 密钥管理 Key Manager Plus

- 特权账号与密码安全管理系统 Password Manager Pro MSP

- 特权访问管理PAM360

- 第三方补丁管理工具Patch Connect Plus

- 云安全和日志管理Cloud Security Plus

- 补丁程序管理工具|云版本

Patch Manager Plus - Microsoft 365管理,报表和审计M365 Manager Plus

- Microsoft 365安全和保护M365 Security Plus

- AD身份密码管理与自助服务ADSelfService Plus

- 全方位日志管理工具Log360

- 文件服务器审计和数据安全 DataSecurity Plus

- 文件安全和存储分析 FileAnalysis

- 浏览器管理和安全软件Browser Security Plus

- 移动设备管理(MDM)软件 | 云版本

Mobile Device Manager Plus - 移动设备管理 MSPMobile Device Manager Plus MSP

- 企业漏洞管理软件Vulnerability Manager Plus

- 适用于可移动设备的DLPDevice Control Plus

-

数据挖掘分析

IT服务管理(ITSM)构建高效快捷的IT帮助台

-

云版本

从云端

管理IT设施及服务

- 从云端管理和监控您的ITServiceDesk Plus Cloud

- 移动设备管理 Mobile Device Manager Plus

- 移动设备管理 MSPMobile Device Manager Plus MSP

- 云平台日志管理Log360 cloud

- 远程访问软件Remote Access Plus

- 统一终端管理Endpoint Central(原名Desktop Central)

- 补丁程序管理工具Patch Manager Plus

- 网站服务器和应用程序性能监控 Site24x7 | Site24X7 APM Insight

- 告警管理平台AlarmsOne

- IAM身份管理Identity360

- Advanced IT AnalyticsZoho Analytics

- PaaS 平台Zoho Creator

- 远程支持软件Zoho Assist

- 项目管理Zoho Projects

- 含30+款热门应用的企业操作系统Zoho One

- 适用于公共云的成本管理解决方案Site24x7 CloudSpend

- IT的状态和事件通信平台Site24x7 StatusIQ

-

MSP解决方案

IT运维外包服务工具多租户模式,为您的客户提供更好的服务

- 特权账号与密码安全管理系统Password Manager Pro MSP

- 特权访问管理PAM360

- 帮助台软件 ServiceDesk Plus MSP

- 桌面及移动设备管理软件 Endpoint Central MSP(原名Desktop Central MSP)

- 移动设备管理 MSPMobile Device Manager Plus MSP

- 网络性能监控 MSPOpManager MSP

- 服务器和应用程序性能监控 (On-Demand)Site24x7 MSP

- 远程支持软件Zoho Assist

- 远程访问软件|云版本

Remote Access Plus - IGA身份管理解决方案ADManager Plus MSP

- 日志管理解决方案EventLog Analyzer MSSP

- 云SIEM解决方案Log360 Cloud MSSP

-

- 代理合作

- 终端管理 | 操作系统部署 | 远程访问软件 | 资产管理 | 客户支持 | 帮助台软件 | 远程访问软件 | Exchange Server审计和报表 | Active Directory审计 | 身份密码管理与IT自助服务 | Exchange Server审计和报表 | Active Directory备份和恢复工具 | SharePoint报表和审计 | 文件服务器审计与数据发现 | Active Directory身份管理 | 应用程序性能监控(APM) | 网络与服务器监控 | 网络监控软件 | 带宽监控与流量分析 | Microsoft 365安全和合规解决方案 | 移动设备管理