本文档将介绍在ManageEngine卓豪Endpoint Central中识别的一个特权提升漏洞。

CVE ID: CVE-2022-23863

更新发布版本:10.1.2137.10

更新发布日期:2022年1月25日

Endpoint Central中识别了一个特权提升漏洞(CVE-2022-23863)。授权的Web用户利用该漏洞可修改超出自身权限范围的Web账户密码。此漏洞已于2022年1月25日发布的Endpoint Central 10.1.2137.10版本中得到修复。

如果您当前使用的版本是10.1.2137.9:

如果您刚刚升级到2022年1月17日发布的10.1.2137.9版本,请使用我们为您提供的快速修复方案,无需进行PPM升级,应用更方便快捷,避免因连续PPM升级导致的转换压力。如果您不想应用快速修复,也可以使用PPM升级到最新版本,按常规操作即可。QPM或PPM均可升级到Endpoint Central最新版本。关于快速修复的更多信息,请参阅此文档。

下载快速修复请点击这里。

如果是其他版本:

请按常规操作升级到最新版本10.1.2137.10。您可以进入服务包页面下载最新版本,或者按下述步骤操作:

1. QPM是临时修复吗?我稍后还需要安装PPM吗?

答:不需要。仅QPM就足以修复漏洞,且相较PPM升级更方便快捷。QPM体积更小,应用更快,可避免因连续PPM升级导致的转换压力。

2. QPM会将产品版本更新到最新版本吗?

答:会。应用QPM升级会将Endpoint Central更新到最新版本10.1.2137.10。

3. QPM会影响之后的服务包升级吗?

答:不会。

4. 我的版本早于10.1.2137.9,可以使用快速修复吗?

答:不可以。此快速修复仅适用于版本10.1.2137.9,其他版本无法应用。您需要遵循常规操作,使用PPM升级到最新版本10.1.2137.10。

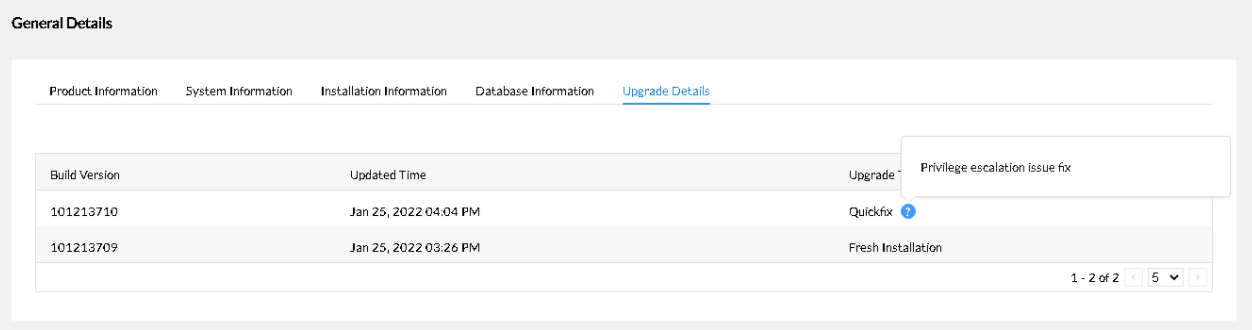

5. 如何验证是否应用了快速修复?

答:打开Endpoint Central控制台,点击“支持”,向下拖动至“常规信息”,点击“升级信息”。如果修复应用成功,将显示于“升级信息”下,如果应用失败,这里将显示失败告警。

注意:此漏洞不适用于Endpoint Central云版本。

更多信息请联系我们的支持团队support@manageengine.cn。