什么是Active Directory?

Active Directory(AD)是全球超过90%的组织的主要目录服务。

它存储有关用户、其密码和访问权限的详细信息。每当用户尝试通过提供其凭据来登录域加入的机器时,AD会验证他们的身份并进行身份验证。当用户尝试访问网络资源时,AD也会授权他们。它检查他们是否有足够的访问资源的权限;如果是,他们可以访问;如果没有,他们无法访问。

活动目录威胁

虽然组织利用AD来管理权限和对网络资源的访问,但它并不总是直接的,因为有很多设置和配置。如果你正确使用它,AD是一个强大的工具。与此同时,配置错误可能会导致漏洞,可以利用这些漏洞。一些例子是:

- 向未经授权的用户暴露敏感信息。

- 将非特权用户添加到特权组中。

- GPO的修改。

- 授予那些在工作中不需要这些特权的用户更高的特权。

- 供外部攻击者利用的后门。

- 管理员或高特权帐户的妥协。

- AD攻击,如Kerberoasting、SMB中继和链路本地多播名称解析(LLMNR)。

以上只是如果AD配置不当,可能出现的一些安全弱点。

活动目录审计

您的AD中的弱点也可能导致违规。许多合规性规定,如PCI DSS、HIPAA、SOX、FISMA、GDPR和GLBA,要求您记录AD中发生的事件。您可能需要访问这些日志,以解释取证分析期间的特定事件序列或模式。

保护您的Active Directory和保护您的网络是您的责任。您可以通过审核和跟踪Active Directory中的更改来完成此操作,包括对用户、计算机、组、OU和GPO的更改。

主要有两种类型的解决方案可以帮助您审核您的域:

一个本地域审计工具

这将是安装在您网络内、您自己的服务器上的AD审计软件。

基于云的AD审计工具

这将是作为SaaS解决方案部署在云中的AD审计软件。事实上,一些下一代云SIEM解决方案还提供AD审计功能,这可以帮助您满足更广泛的用例。

云活动目录审计的好处

从云端审核Active Directory有以下好处:

- 从任何地方访问

- 更高的可用性和性能

- 集中式数据中心中的日志存储

- 灵活性和敏捷性

- 快速部署和结果

AD审计用例

在当今世界,来自云的AD审计为您提供了更高的灵活性、敏捷性和可扩展性。此外,您可以管理您的AD,而不必担心存储。

探索如何从云端跟踪以下内容:

1)跟踪域控制器上的用户身份验证

每当用户登录其域加入的机器时,它都会生成两个事件:

- 在他们当地的机器上进行登录活动

- 验证登录的域控制器的身份验证

您必须监控在域控制器上记录的身份验证事件。这将是成功和不成功的身份验证的结合。

您将需要一份报表,其中包含有关发生身份验证的域控制器、实际登录尝试发生的机器、登录时间、所涉及的用户帐户以及登录失败的原因(如果有)的详细信息。

为什么您应该在域控制器上跟踪用户身份验证

通过跟踪登录身份验证,您可以检查哪个用户帐户登录或尝试登录到哪台机器。从合规、管理和安全的角度来看,这很重要。

合规性:SOX、HIPAA、PCI DSS、GLBA和GDPR等法规要求您记录和跟踪用户登录活动。此外,您应该能够按需访问登录活动日志。

AD管理:用户登录报表可以帮助您排除故障并修复AD配置错误。例如,用户帐户可以成功验证不属于他们的机器,而您的组织(原则上)不允许此类登录。你可以看到这个错误并修复它。

安全:成功的用户身份验证是大多数攻击终止链的一部分。这种身份验证可以由流氓内部人士完成,也可能是泄露帐户的外部攻击者所为。您可以看到此类登录身份验证和可能攻击的发现模式。

2)在特定工作站上跟踪用户登录

用户将在工作日多次登录他们的机器。组织中的大多数登录都会在一天开始或午餐时间后进行。每当用户登录其工作站时,它都会启动一个会话,直到注销发生。

出于以下原因,您必须跟踪特定工作站上的用户活动:

合规性:GLBA和FISMA等法规要求您在工作站上跟踪本地登录和注销活动。

AD管理:您可以调查本地登录失败和其他密码相关问题。此外,您还可以通过跟踪会话持续时间来跟踪用户的工作时间和生产力。

安全:您可以跟踪可能的横向移动实例。例如,当用户通过另一台机器登录一台机器时,就会发生重播攻击。如果您有一份审计准备报表,为您提供所有相关详细信息,则可以跟踪此情况。您还可以通过用户帐户跟踪连续失败的交互式登录,这可能表明了暴力攻击。

通常,您需要将域控制器执行的用户身份验证信息与工作站上用户登录的信息相关起来,以全面了解正在发生的事情。

3)跟踪用户创建、删除和修改

在通常的用户生命周期中,用户帐户被创建、删除和修改。用户帐户通常在新员工加入组织时创建。用户帐户首先被禁用,然后在员工离开组织时被删除。当用户帐户的属性发生变化时,它会被修改。为了高效的AD管理,必须跟踪所有这些变化。您将需要一组报表,这些报表将为您提供以下详细信息:

- 创建、删除或修改的用户帐户。

- 创建、删除或修改其他用户帐户的帐户。

- 事件发生的时间。

- 创建帐户的域控制器。

- 用户帐户新修改的属性(如果有的话)。

4)跟踪安全组和组织单位的变化

在AD中创建安全组,以管理用户和计算机的权限。与其单独为每个用户或计算机分配权限,不如为那些需要相同权限级别的帐户创建一个组会更有效率。

创建组后,您可以对属于该组的用户、计算机或其他组启用某些权限。然后,他们可以访问特定资源,如共享文件夹。

另一方面,组织单位定义了Active Directory中的行政边界。他们通常模仿组织的组织结构。OU可以包含用户、组、计算机和其他子OU。组策略对象(GPO)与OU相关联。

您需要有关组或OU的详细信息,例如创建时间;添加的用户、计算机、组或OU;以及添加这些对象的管理员帐户。跟踪所有这些将使您能够抵御特权升级和其他攻击杀链。

示例:

假设一个攻击者:

- 获得对Active Directory的初始访问权限。

- 能够将安全组更改为分发组。

- 将新创建的用户帐户添加到分发组中。

- 将分发组更改回安全组,获得用户帐户的更高权限。

您必须能够实时跟踪Active Directory中的此类更改。

5)跟踪GPO和域策略的变化

GPO是应用于完整域或组织单位等行政边界的策略设置列表。GPO中包含的策略将适用于其链接的整个OU或域。

因此,您必须能够跟踪GPO设置和链接更改。这将确保高效的AD管理和安全。如果出现GPO配置错误,您可以识别并修复它们。如果对手改变了域环境中GPO的性质,您也可以查看。

6)跟踪特权升级和权限更改

您必须能够实时跟踪Active Directory中发生的权限更改。这些权限更改可以在不同的级别上进行,例如:

- 整个领域。

- 组织单位。

- 模式。

- GPO。

- 用户。

- 团体。

以及更多。

任何这些级别的权限更改都可能是希望升级特权的对手的手工。或者可能是严重的配置错误,需要立即修复。无论哪种方式,你都需要了解这一点,并采取行动来填补这样的漏洞。

使用Log360云进行域审核

开箱即用的报表和告警

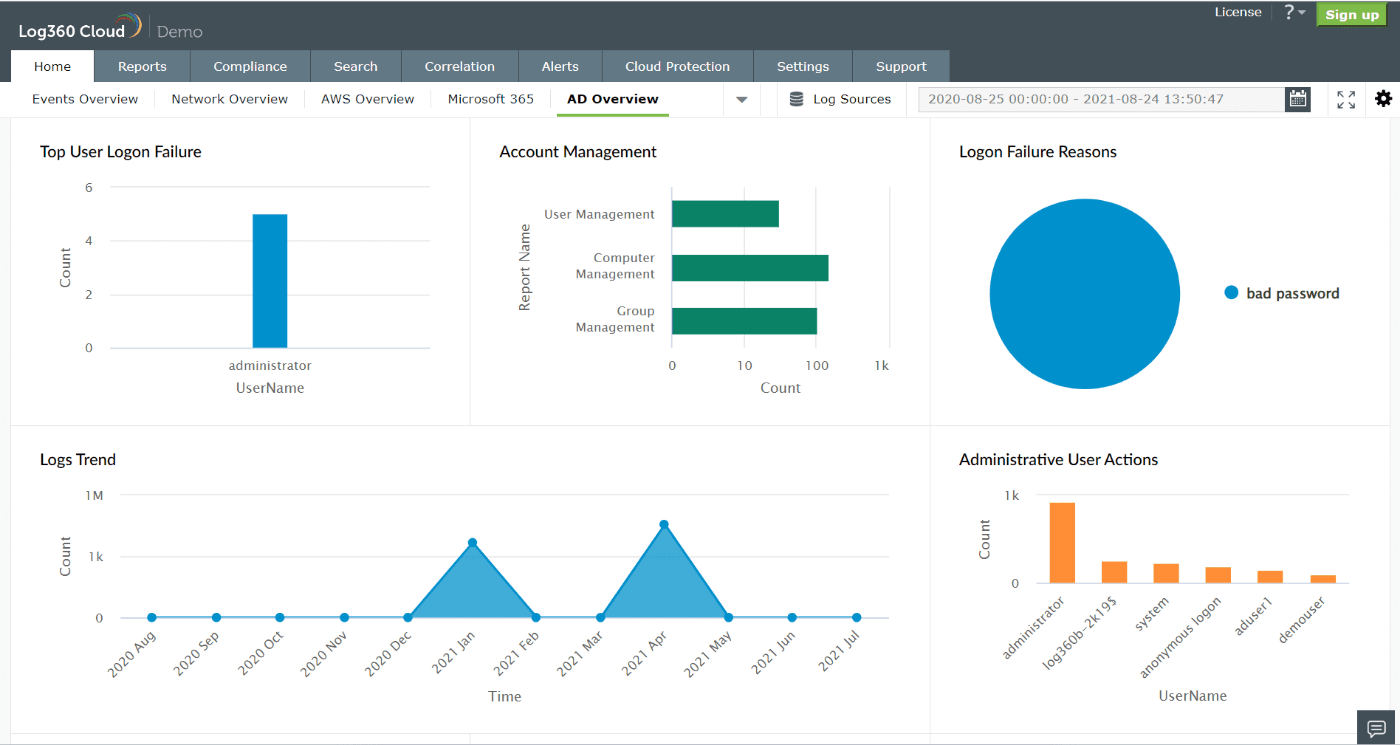

利用100多份AD报表来监控用户和计算机的变化、帐户锁定、配置更改和GPO,并实时收到告警。

合规

通过SOX、HIPAA、GDPR、PCI DSS、ISO 27001等的审计准备报表来遵守监管任务。

易于部署和管理

自动发现网络中的DC,并快速开始审计。从任何地方访问您的报表,同时减少对日志存储的担忧。

常见问题解答

- 事件日志收集是如何发生的?

-

不同的基于云的Active Directory审计工具以不同的方式收集活动日志。

Log360 Cloud使用WMI协议从域控制器和工作站的事件查看器中获取日志。

- 基于云的AD审计解决方案中的日志存储在哪里?

-

根据AD审计解决方案的用户从何处登录,收集的日志将存储在最近的数据中心。目前,Log360 Cloud在以下数据中心运行:

- 美国

- 欧洲

- 澳大利亚

- 印度

- 云审计解决方案比本地解决方案更贵还是更便宜?