|

如果您的组织拥有智能卡/PKI/证书身份验证系统,那么您就可以轻松地配置ADSelfService Plus,以便在登录时通过它对用户进行身份验证。除了提供Windows域用户名和密码外,智能卡还将作为ADSelfService Plus用户的第一因素身份验证选项。

当用户尝试访问ADSelfService Plus的Web控制台时,只有在他们的机器上完成智能卡身份验证后,他们才能进一步操作,即出示智能卡并随后输入PIN。

即使启用了智能卡选项,用户仍可以使用其Windows域用户名和密码登录。如果启用了双因素身份验证,则用户在完成智能卡身份验证后将被带到第二因素身份验证页面。

配置智能卡验证的步骤:

前提条件:

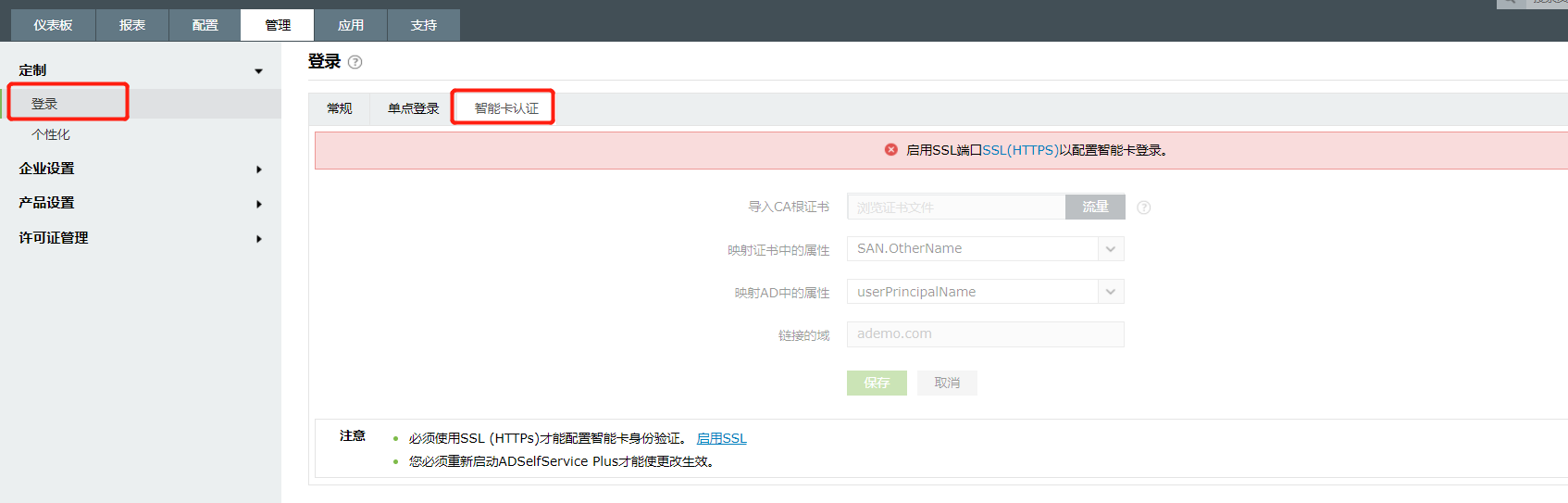

必须启用SSL设置才能配置智能卡身份验证设置。要启用SSL,请点击管理 → 产品设置 → 连接。选择启用SSL端口[HTTPS]选项,并指定端口。点击保存。

配置步骤:

点击管理 → 个性化 → 登录设置。

点击智能卡验证标签。

在导入CA根证书字段中,点击浏览并导入所需的证书颁发机构根证书文件(X.509证书)。您可以通过访问http:// <CertificateAuthorityServerName>/certsrv/ 下载证书。

|

|

将CertificateAuthorityServerName替换为您的证书服务器的名称。 |

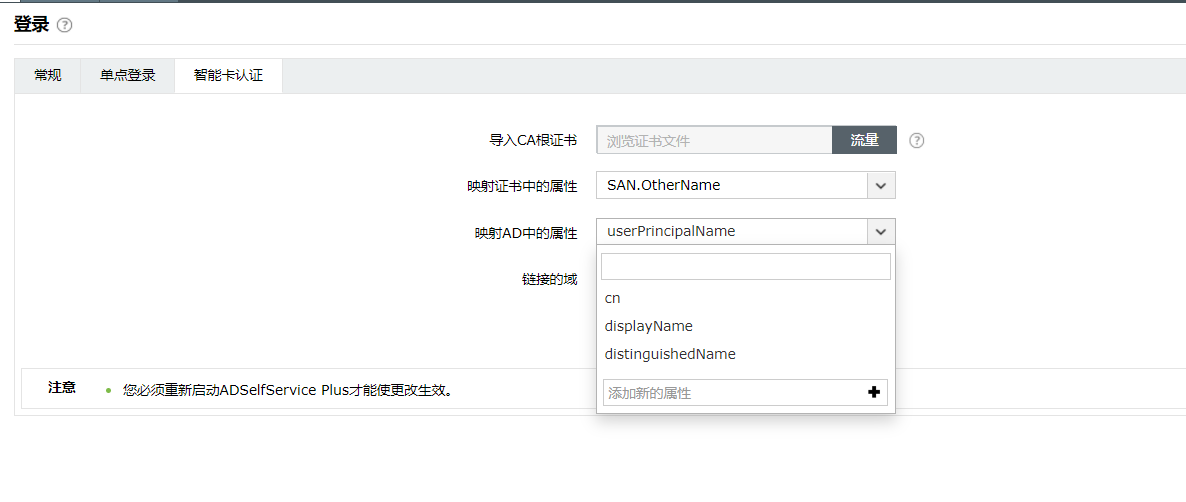

在证书中的映射属性字段中,选择要映射的证书中的唯一属性。

确保将证书中的唯一属性与Active Directory中的唯一属性进行映射。两个属性值必须相同。

ADSelfService Plus使您可以灵活地指定智能卡证书的任何属性,您认为这些属性唯一地标识了您环境中的用户。您可以在SAN.OtherName、SAN.RFC822Name、SAN.DirName、SAN.DNSName、SAN.URI、Email、DifferishedName和CommonName中选择任何属性。如果使用任何其他属性来唯一标识您环境中的用户,请在提供的文本框中输入属性名称,然后点击‘+’图标。

在映射AD中的属性字段中,指定应与指定的证书属性匹配的LDAP属性。

在这里,您需要指定在ADSelfService Plus用户存储中唯一标识用户的特定LDAP属性,例如sAMAccountName。

在身份验证期间,ADSelfService Plus读取与您在证书中的映射属性中指定的证书属性对应的值,并将其与AD中的映射属性中指定的LDAP属性进行比较。

在选择域字段,从下拉菜单中选择要为其启用智能卡身份验证的域。

点击保存

管理智能卡身份验证配置:

添加用于身份验证的智能智能卡后,您可以执行以下任何功能:

添加新的智能卡配置

编辑配置的智能卡

启用/禁用智能卡

删除配置的智能卡

添加新的智能卡配置

要添加新的智能智能卡,请按照以下步骤操作:

点击管理 → 个性化 → 登录设置 → 智能卡认证。

点击添加新的智能卡按钮。

输入所有所需信息,并点击保存。

编辑配置的智能卡

要编辑配置的智能卡,请执行以下步骤:

点击管理 → 个性化 → 登录设置 → 智能卡认证。

点击您要编辑其配置的智能卡相对应 图标。

图标。

修改您要更改的设置。

点击保存

启用/禁用智能卡

点击管理 → 个性化 → 登录设置 → 智能卡认证。

要启用/禁用已配置的智能卡,请点击位于特定智能卡的操作列中的

删除配置的智能卡

点击管理 → 个性化 → 登录设置 → 智能卡认证。

点击您要删除的智能卡对应的删除图标。

点击确认进行删除。

|