什么是账户接管?

帐户接管(ATO)是一种身份盗窃形式,攻击者使用被盗的凭据接管用户帐户。简而言之,这种攻击让网络犯罪分子完全拥有用户帐户,他们可以冒充真实用户进行无休止的恶意活动。

账户接管是如何以及为什么发生的?

安全漏洞是组织面临帐户接管威胁的主要原因之一。攻击者通过网络钓鱼、社交工程、暴力和凭证填充等技术巧妙地利用这些漏洞来窃取用户的凭证。在大多数情况下,漏洞是用户无知的结果,例如创建明显且易于猜测的密码,跨多个身份重复密码,以及长时间使用相同的密码。

帐户接管攻击的另一个不太可能的原因是在暗网上非法出售已验证的凭据。黑客从出售被盗凭证或使用被盗凭证接管帐户中获利。

账户接管对网络安全的影响

大量窃取敏感数据以接管更多用户帐户,从特权帐户发送网络钓鱼电子邮件,以及用勒索软件渗透网络,这些是帐户接管如何影响网络安全的一些例子。此外,这些攻击可能会损害组织的整体声誉,以至于从攻击中恢复可能相当具有挑战性。

您可以通过实施正确的身份安全措施来消除漏洞,从而保护您的组织免受帐户被接管。使用MFA而不是密码来保护您的用户帐户,可以增强您的防线。此外,执行强密码策略可以确保您的员工创建强硬密码。

使用自适应MFA防止账户接管

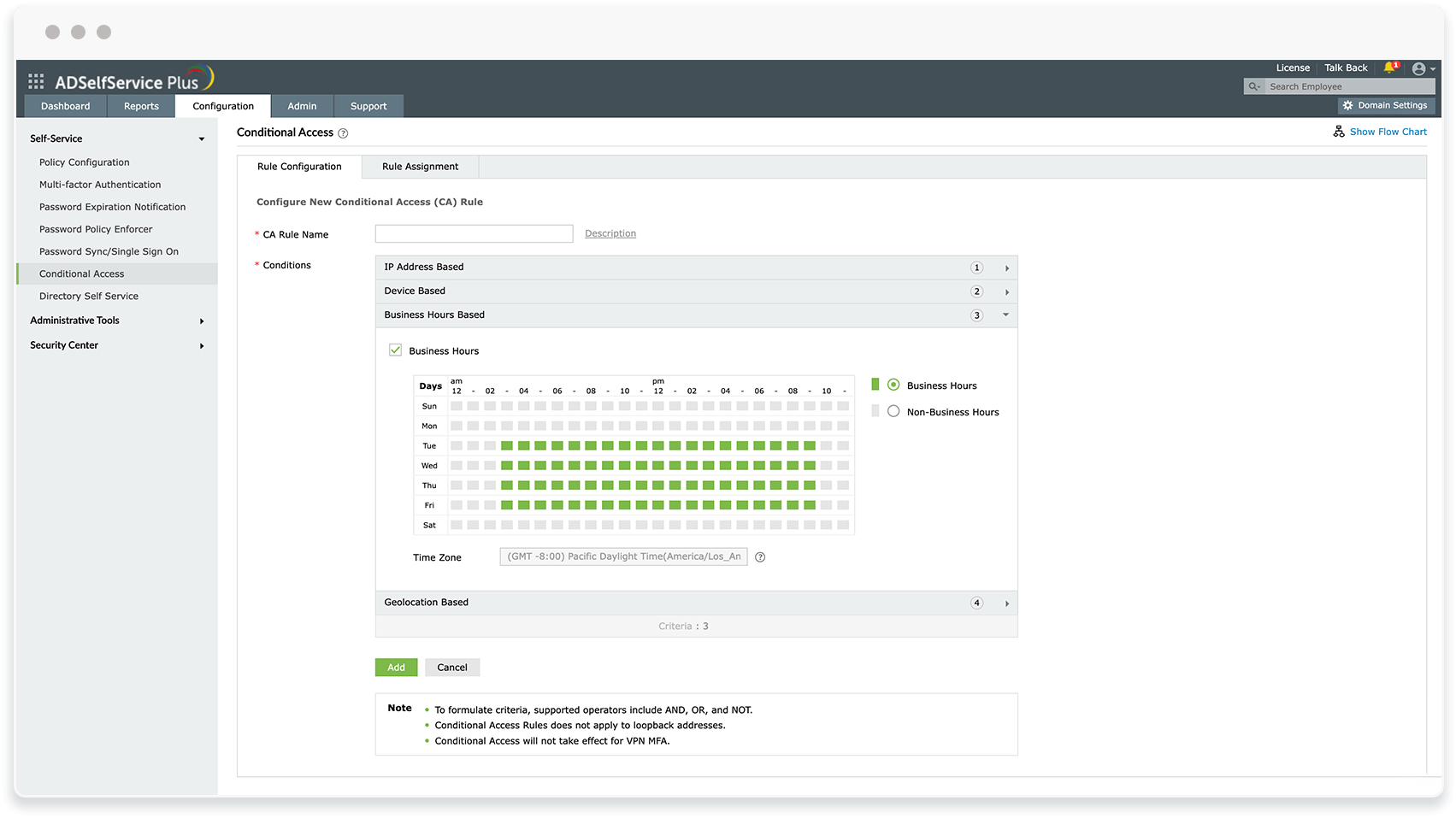

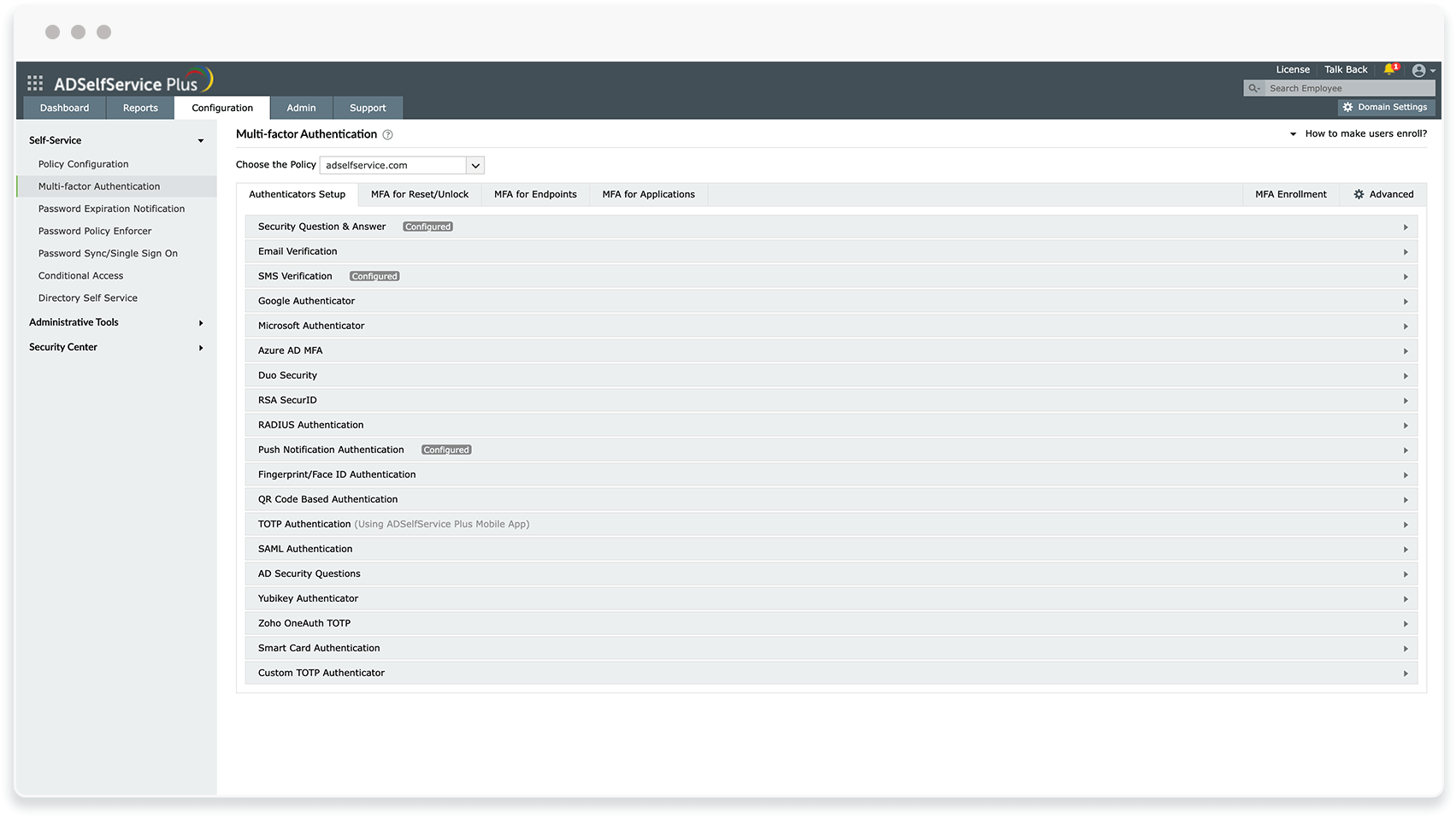

ManageEngine ADSelfService Plus提供基于上下文的MFA,其中包含19个不同的身份验证器,以便在用户访问其帐户之前验证其身份。它允许您为不同的帐户自定义MFA身份验证流程,因此您可以更严格地保护特权帐户。

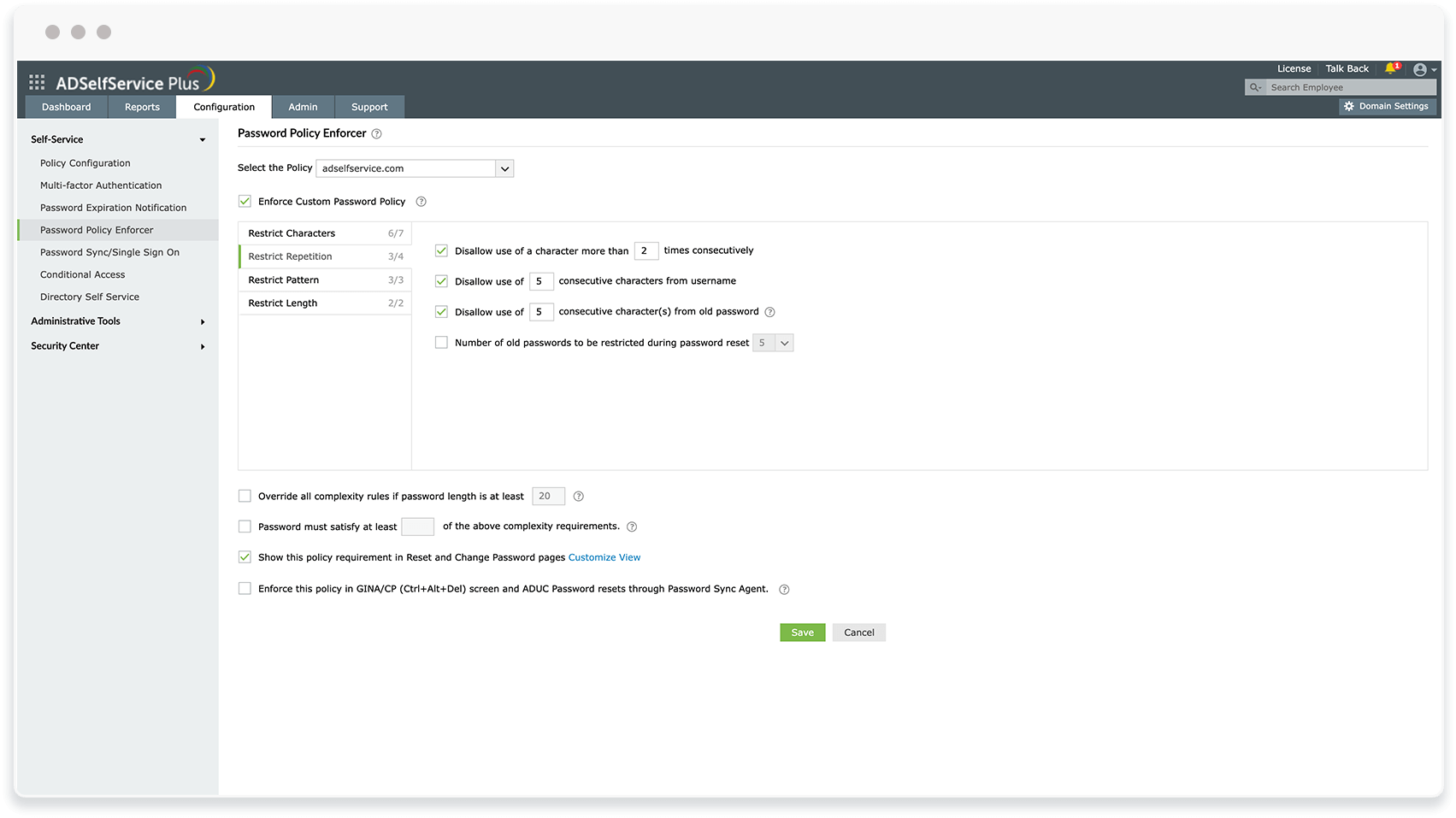

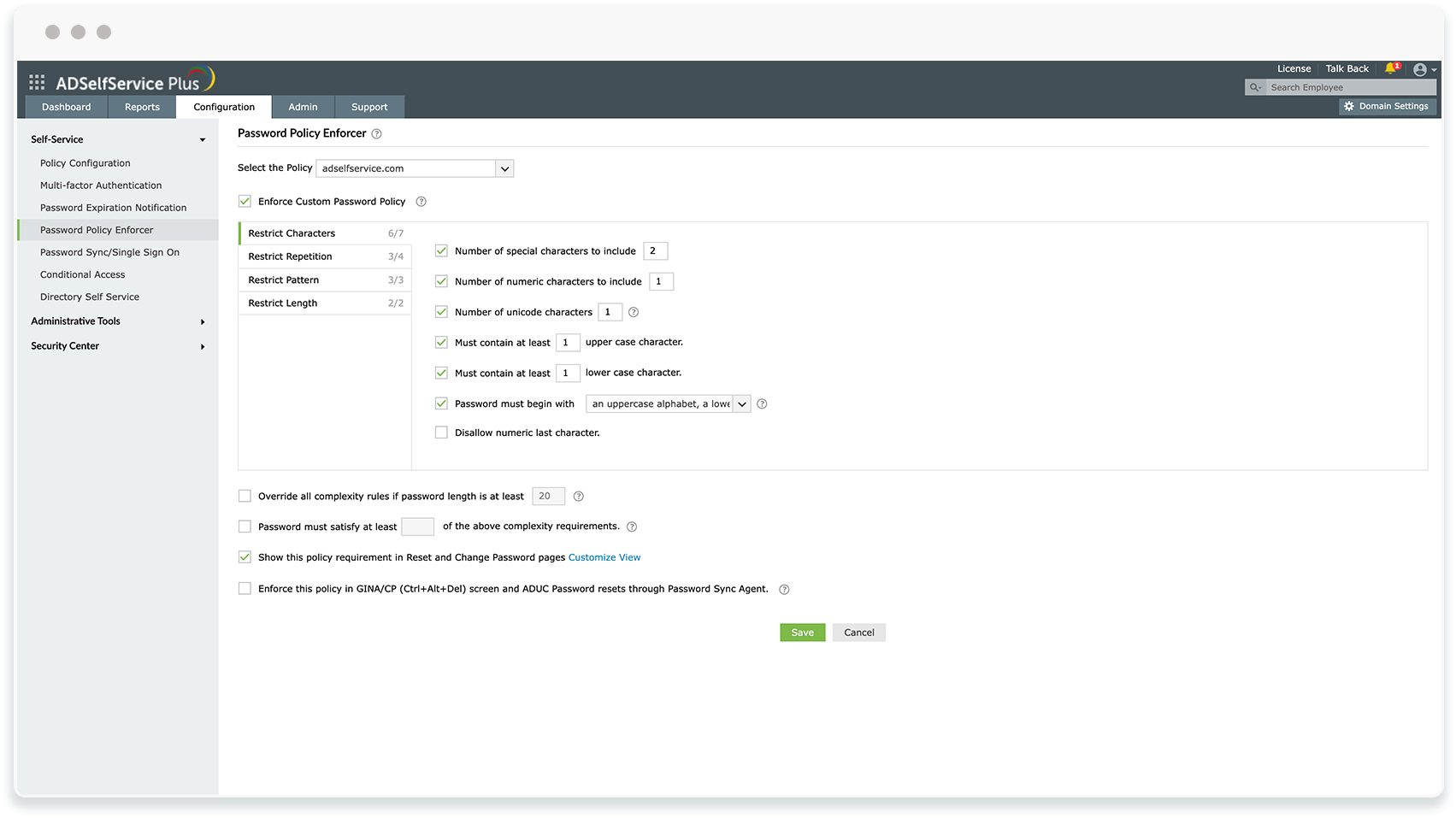

ADSelfService Plus的自助密码重置功能允许用户只需几个简单的步骤即可重置自己的密码,这消除了用户与服务台之间不安全的凭证传输。ADSelfService Plus的密码策略执行功能允许您执行强大的自定义密码策略,例如强制使用特殊字符的数量,限制用户名或以前密码中的连续字符,以及限制自定义密码模式。

自适应MFA

密码策略执行者

使用ADSelfService Plus防御ATO攻击的好处

适用于不同用户的不同身份验证器

根据用户的OU、组和域成员资格为用户自定义MFA,以便他们使用不同的身份验证器进行身份验证,这些身份验证器根据他们的特权而有所不同。

遵守监管规范

有了自适应MFA和强密码策略,使您的组织遵守各种监管标准,包括NIST SP 800-63B、PCI DSS和HIPAA。

使用自适应MFA使您的组织免受帐户接管的影响

获取您的免费试用ADSelfService Plus也支持

强大的集成

通过与SIEM、ITSM和IAM工具集成,建立一个高效和安全的IT环境。

了解更多