配置3Com防火墙

防火墙分析仪支持以下3Com的防火墙:

获取日志信息

要创建防火墙配置文件,需要指定日志文件的位置。但3Com的防火墙不创建日志文件,它直接将日志流导向到Syslog服务器,由该服务器写入文件。

注意: 防火墙分析仪可以安装在网络中的任何位置。

X-Family 远程SysLog配置

要确保将所有相关的Syslog都发送到防火墙分析仪,需要在X-family设备的LSM的多个页面进行配置。以便在X-Family设备上启用远程Syslog,实现设备与防火墙分析仪的通讯。

- 登录到X-family设备的内部管理界面。

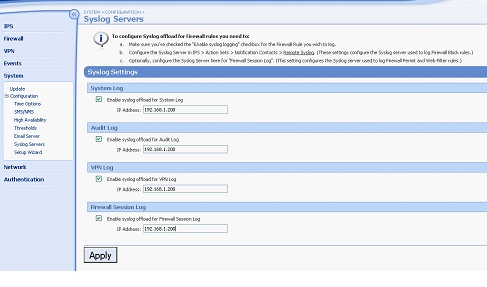

- 导航到 System > Configuration > Syslog Servers.

- 配置所有四种日志,发送到防火墙分析仪。

- 点击 Apply.

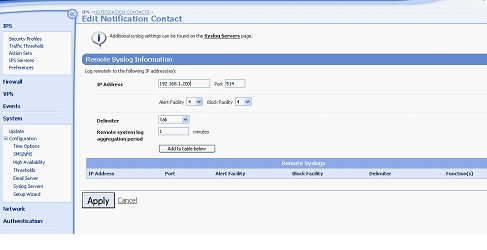

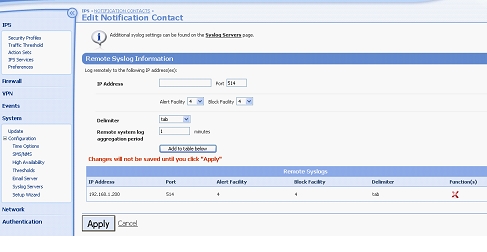

- 导航到IPS > Action Sets > Notification Contacts > Remote System Log,参照下图完成配置。

- 添加 添加到下表。

- 点击 Apply.

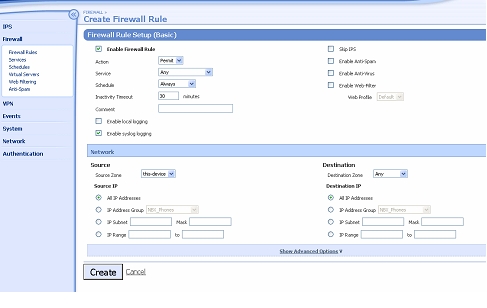

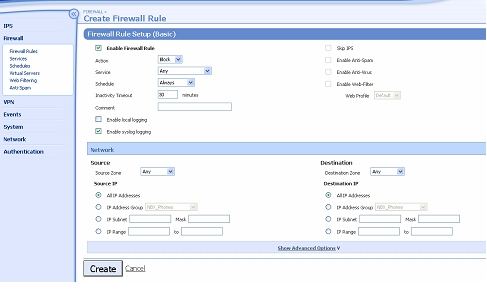

- 导航到Firewall > Firewall Rules ,点击Create Firewall Rule. 参照下图完成配置。

注意,最新的TOS中,没有单独的Enable local logging和Enable syslog logging选项,而是只有一个Enable logging选项,选中它同时启用。

- 点击 Create,在表的最后创建新的规则。

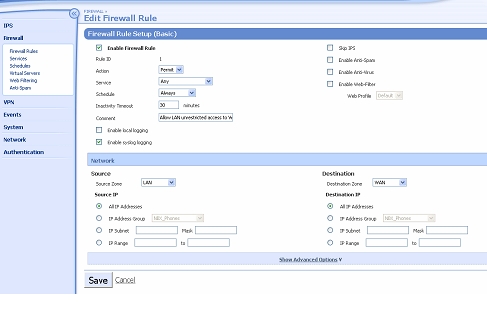

- 点击 Create Firewall Rule. 参照下图完成配置。

- 点击 Create,在表的最后创建新的规则。

请注意,最后的两个规则必须保持在防火墙规则表的最后两个,它们将替换两个已有的、 “隐藏” 的、不支持日志的规则。

- 仿照以下示例,编辑防火墙规则表中的第一个规则。

- 点击Enable syslog logging 选项,然后点击 保存。

- 对防火墙的所有规则,重复步骤12 、13,以便使所有规则都启用syslog日志。

防火墙分析仪中的排错操作

在防火墙分析仪的主页,会显示被监视的设备操控板总览。显示设备产生的流量和安全事件。如果3Com设备配置正确,X-family设备也会出现,如果没有,可按照以下方法排错。

- 检查X-family设置中配置的Syslog服务器,是否指向了本防火墙分析仪的服务器。

- 检查防火墙分析仪监听的端口(通常UDP 514),是否和X-family设备一致。

- 检查防火墙分析仪与X-family设备间的通讯是否被允许通过,特别是 UDP 514端口。

- 检查是否在防火墙分析仪的机器上运行着其它syslog daemon – 或者占用了514端口,它将终止Syslog数据发到防火墙分析仪。

- 经过X-family设备的流量,只有在匹配防火墙规则,并且该规则已经启用Syslog日志的情况下,才会被计入。以下情况的流量不会计入:

- 同一安全区域内的流量

- 通过VPN或GRE通道到达同一安全区域的主机

- “隐藏”的防火墙规则不会产生事件。 写入配置时,有两个明确的“隐藏” 规则,它们不显示,但是如果它们是防火墙规则表中的最后两个规则时,会起作用。它们是:

Permit from this-device to ANY zone ANY protocol

Block from ANY zone to ANY zone ANY protocol

这两个规则不产生日志或Syslog信息。

要使防火墙分析仪能够监视这些规则产生的事件,必须在防火墙规则表的最后,明确的创建两个同样的规则,并启用日志记录。

|