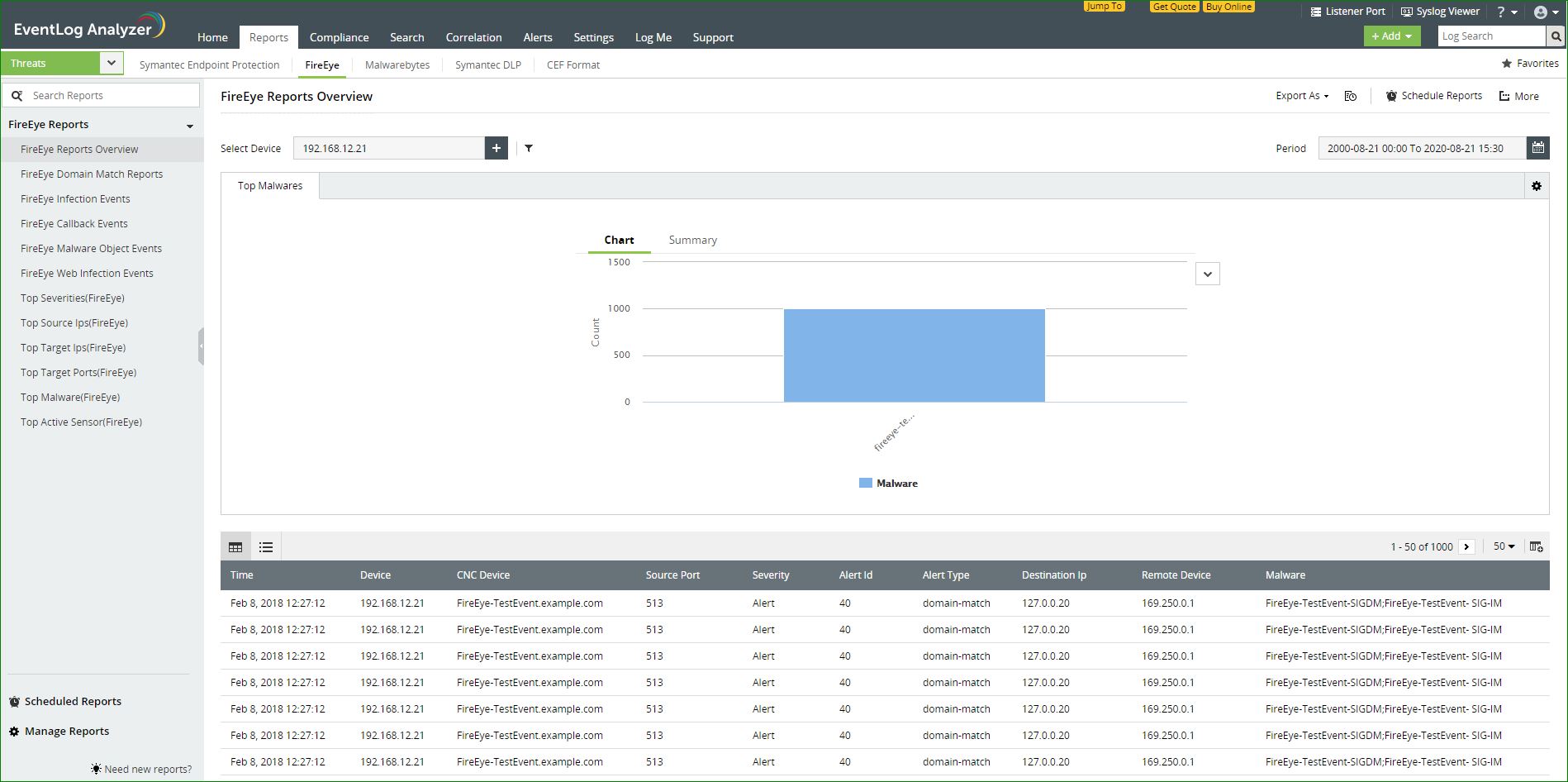

FireEye威胁解决方案

EventLog Analyzer可以处理来自FireEye的日志数据,并以图形报表的形式呈现数据。要使该解决方案开始从FireEye收集日志数据,必须将其添加为威胁源。

添加 FireEye 威胁源的步骤:

要将FireEye设备添加为威胁源,必须在FireEye设备上配置syslog服务。

- 以管理员的身份登录到FireEye设备。

- 点击设置 > 通知,选择rsyslog和事件类型。

- 点击添加Rsyslog服务器。

- 在打开的对话框中,在给定字段中输入EventLog Analyzer服务器 IP 地址。选择UDP作为协议,格式选择CEF(默认)。

- 点击保存。

在EventLog Analyzer中添加设备后,应将其列为威胁源。这可以通过几个简单的步骤来完成。

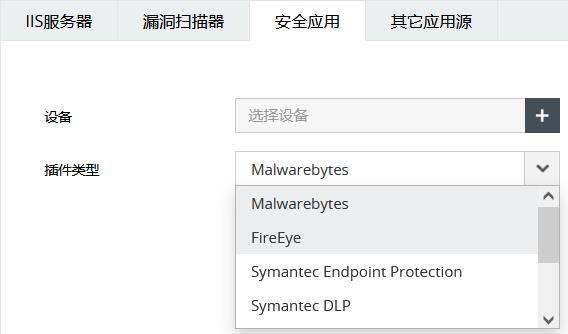

- 在EventLog Analyzer控制台,点击设置 > 日志源配置 > 应用程序 > 安全应用 > 添加安全程序。

- 点击+图标,从现有设备列表中选择您已添加的设备。

- 从插件类型列表中选择FireEye。

- 点击添加。

添加威胁源后,EventLog Analyzer将开始解析日志中的字段。现在可以以报表的形式查看这些日志数据。

这些报表提供了以下方面的信息:

- 域匹配

- 恶意软件感染

- 回调

- 恶意软件对象

- 网络感染

EventLog Analyzer还在顶部提供以下报表:

- 严重性

- 感染源IP

- 目标 IP

- 目标端口

- 恶意软件

- 主动传感器

|