如何检测和删除Ghostscript?

说明

广泛使用的页面描述语言(如Adobe系统的PostScript)、可移植文档格式(PDF)和图像处理软件(如Image Magick和GIMP)主要使用开源软件Ghostscript进行文件格式转换和图像光栅化。它具有内置-dSAFER保护选项,可以阻止恶意的PostScript操作。但是,已发现一个严重漏洞,该漏洞在Ghostscript中启用了远程代码执行(RCE),这将使入侵者可以通过发送格式错误的PDF文件来控制网络中的易受攻击的系统,该文件在到达解释器后便会执行恶意程序。

使用Desktop Central应对Ghostscript漏洞的步骤

Ghostscript在您的网络中可能无处不在。由于尚未发布针对此漏洞的补丁,因此Desktop Central提供了自定义脚本,可帮助自动执行检测和卸载Ghostscript的过程。请按照以下步骤检测并卸载Ghostscript,从而主动保护网络中的系统。

- 导航至配置页签并点击脚本库。

- 在模板页前下,找到脚本并将其添加到存储库中。请参考此图片。

- Windows : GhostscriptVulnerabilityForWindows.exe

- Mac : GhostscriptVulnerabilityForMac.sh

- Debian-based Linux OS : GhostscriptVulnerabilityForLinuxDeb.sh

- RPM-based Linux OS : GhostscriptVulnerabilityForLinuxRpm.s

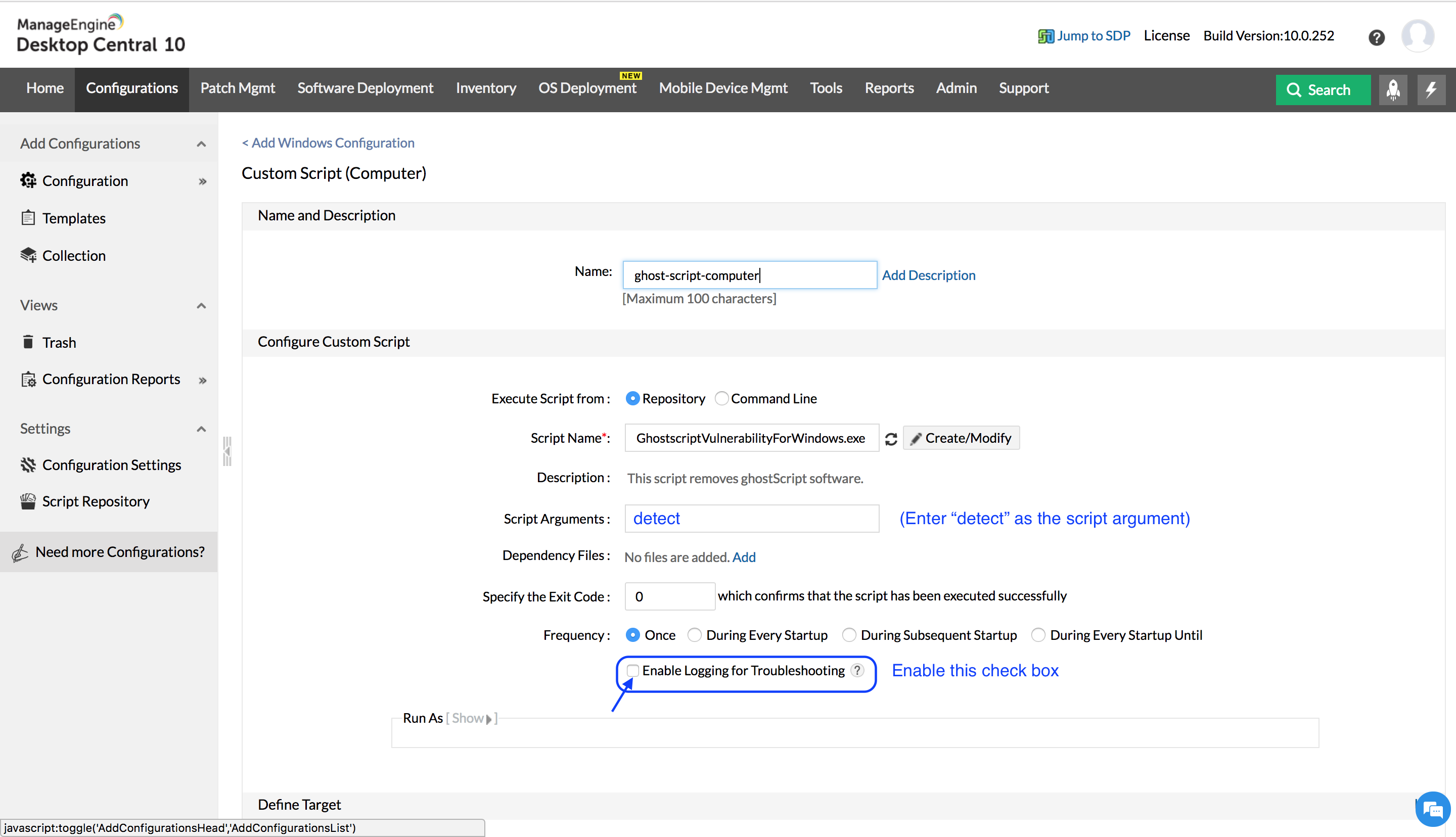

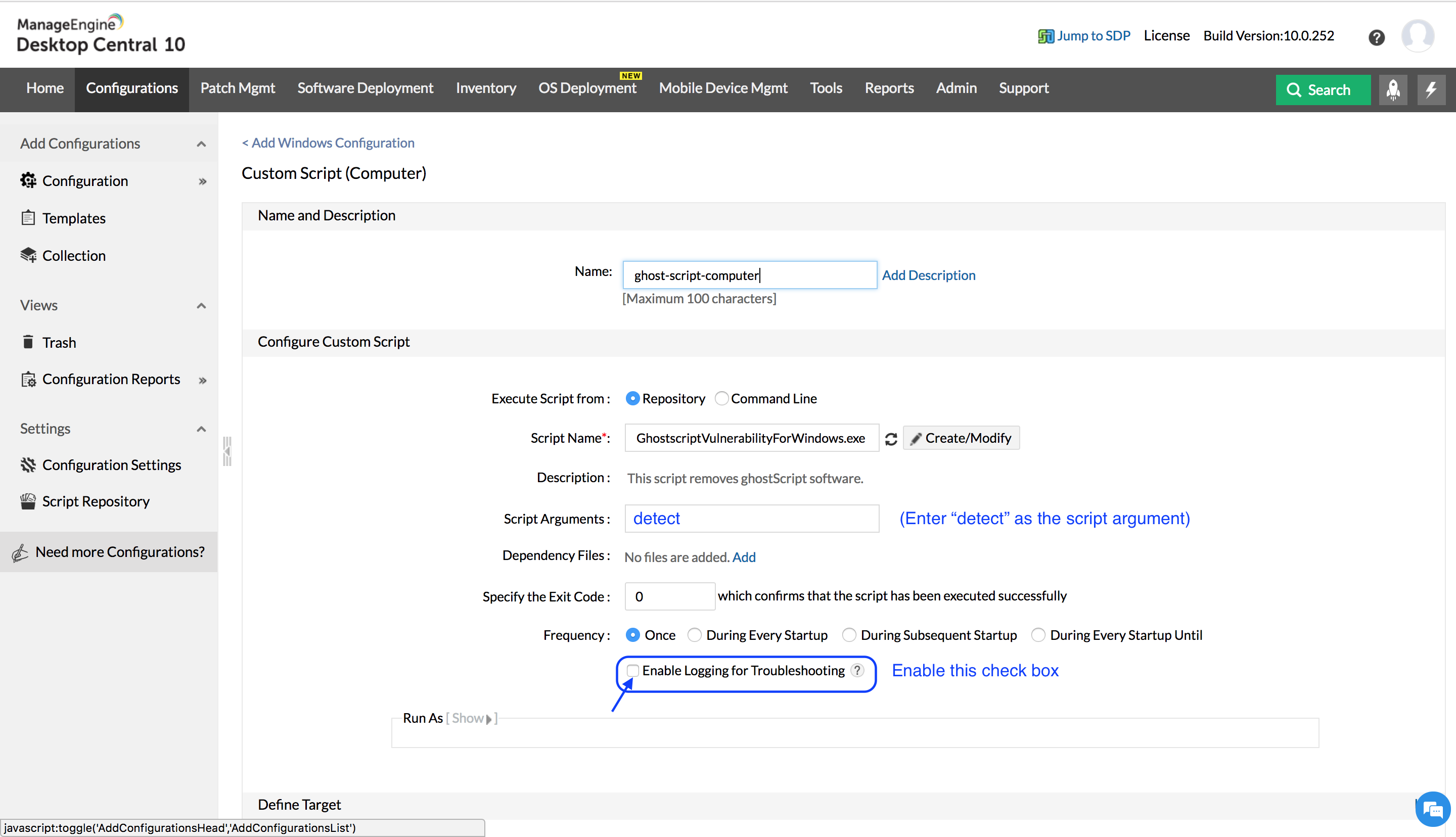

- 使用此脚本创建并部署自定义脚本配置。

- 如果Ghostscript卸载成功,脚本将返回一条成功消息。如果在卸载过程中失败,脚本将返回一条失败消息。

- 如果您避免此过程来检测Ghostscript,请在执行脚本时提供参数detect。

- 该脚本将在Ghostscript出现时产生成功消息,否则将产生失败消息。